anlisisforensededispositivosandroid

-

Upload

rene-arteta-perez -

Category

Documents

-

view

213 -

download

0

description

Transcript of anlisisforensededispositivosandroid

Seguridad y Auditora Informtica

Anlisis Forense de Dispositivos Mviles

Tema 1: Introduccin

Introduccin

Introduccin a la telefona mvil

El crecimiento exponencial de las tecnologas mviles y su uso intensivo ha propiciado el uso fraudulento o criminal de los mismos.

Las empresas empiezan a tener en consideracin el control de dispositivos por riesgos de usos maliciosos o fuga de informacin.

El forense de dispositivos mviles sigue las mismas directrices y mtodos que los forenses convencionales:Buenas prcticas.Preservacin de la informacin.Anlisis basados en mtodos.Herramientas forenses.

Anlisis Forense

Delitos informticosVariable segn el pas. Mltiples ejemplos, como la estafa, extorsin, ataque a la propiedad intelectual, la pornografa infantil, apoyo al terrorismo (ciberterrorismo)Localizar el dispositivo culpable no involucra necesariamente a su usuario habitual.La presuncin de inocencia debe regir como norma fundamental. Si los delitos son graves, pueden darse otro tipo de actuaciones complementarias.

Anlisis Forense

Principio de LocardEdmon Locard fue un criminalista francs de principios del siglo XX.Desarroll ciertas metodologas que, aplicadas a las pruebas, convertan a stas en evidencias irrefutables ante un juez.Fue famoso tambin por sus frases y principios:escribir la historia de la identificacin es escribir la historia de la criminologalos restos microscpicos que cubren nuestra ropa y nuestros cuerpos son testigos mudos, seguros y fieles, de nuestros movimientos y de nuestros encuentrosEl ms famoso es el llamado Principio de Locard:Siempre que dos objetos entran en contacto transfieren parte del material que incorporan al otro objeto.Esto tambin es valido en el mundo del anlisis forense digital, (una foto guarda metadatos, una IP queda guardada en servidores, Anlisis Forense

Qu es el anlisis forense?El proceso de estudio exhaustivo de un sistema del que se desea conocer su historia. El objetivo del anlisis forense ser obtener evidencias que puedan certificar lo ocurrido. La informacin obtenida puede ser de suma utilidad en todo tipo de investigaciones. Ejemplo de ello fue la captura de Nanysex.

Anlisis Forense

Qu es el anlisis forense?Aspectos tiles de una investigacin:El mtodo utilizado por el atacante para introducirse en el sistema.Las actividades ilcitas realizadas por el intruso en el sistema.El alcance y las implicaciones de dichas actividades.Las puertas traseras(backdoors) instaladas por el intruso.Otras actividades realizadas por el sistema.Algunas cuestiones fundamentales de un anlisis forense son:En qu momento exacto se ha producido el dao?Quin ha sido el sujeto que ha realizado la accin?Qu metodologa o tcnica se ha utilizado para ello?Qu daos y modificaciones ha producido en el sistema?Anlisis Forense

Respuesta a incidentesSegn estadsticas, un gran porcentaje de los ataques que se producen en un sistema informtico provienen del interior de los organismos y empresas. El otro importante foco de riesgos de seguridad son los ataques externos, en todas sus variantes. El anlisis forense digital de la incidencia puede aportar un gran valor al conocimiento de las fortalezas y debilidades de los sistemas propios. La proteccin del entorno corporativo depende de asegurar sistemas y redes, aunque para ello intervengan muchos factoresAnlisis Forense

Incidentes ms comunesAccesos no autorizados. Tiene el peligro de que puede acceder a informacin privilegiada.Cdigo malicioso. Ataques realizados mediante virus, troyanos, gusanos, rootkits y dems tipos de malware. Adems de SQLInjection o XSSInterrupcin del servicio. Esta categora de incidentes se produce cuando el objetivo es saturar o interrumpir un servicio determinado. Utilizacin no autorizada de servicios. Incorrecta aplicacin de permisos sobre un usuario, usurpacin de cuentas o la elevacin de privilegios.

Anlisis Forense

Evidencia digitalEs cualquier informacin contrastable encontrada en un sistema.Una tarea fundamental es la captura de evidencias. Casi cualquier elemento digital se puede considerar una evidencia. Ejemplos son: Fecha del ltimo acceso a un fichero o aplicacin. Un registro de acceso en un fichero. Una cookie de navegacin web almacenada. Un fichero en disco. Un proceso en ejecucin. Archivos temporales. Restos de la instalacin de un software. Un dispositivo de almacenamiento.Deben ser recogidas todas las evidencias posibles y deben ser tratadas de forma responsable no perturbando el contenido que almacenan.Anlisis Forense

RFC 3227. Recoleccin y manejo de evidenciasA la hora de recoger las evidencias digitales hay que seguir ciertos procedimientos para que este proceso sea eficiente y til. Los artculos RFC o Request for Comments son documentos pblicos sometidos al debate de la comunidad, para estandarizar procesos.El correspondiente al anlisis forense es el RFC 3227, que trata entre otros los siguientes aspectos:Principios para la recoleccin de evidenciasOrden de volatilidad. Acciones que deben ser evitadas. Consideraciones relativas a la privacidad de los datos. Consideraciones legales. Procedimientos de recoleccin.Tcnicas y herramientas transparentesCadena de custodia de la informacin.Metodologas de almacenamiento de evidencias. Comprometer al personal para la aplicacin de la ley y la adecuada operativa frente a los incidentes Capturar una imagen tan exacta del sistema como sea posible. Almacenar toda la informacin posible del proceso de investigacin en curso. Recolectar las evidencias en funcin de la volatilidad de las mismasAnlisis Forense

Buenas prcticas para la recogida y el anlisis de datosEl conocimiento de la arquitectura de lo que se est investigando es la primera base del anlisis forense. Qu evidencia se necesita capturar?Puntos clave de la recogida de evidencias:Estudio preliminar de la situacinQu hacer con los equipos afectadosUtilizacin de herramientas para el anlisisTipo de copia del sistemaProceso forense: Guas de buenas prcticas

Gua de la IOCE: Guidelines for the Best Practices in the Forensics Examination of Digital Technology.http://www.enfsi.eu/uploads/files/ENFSI_Forensic_IT_Best_Practice_GUIDE_5%5B1%5D.0.pdf

Gua DoJ1:Electronic Crime Scene Investigation: A Guide for First Responders : http://nij.gov/nij/pubs-sum/219941.htm

Gua DoJ2: Forensic Examination of Digital Evidence: A Guide for Law Enforcement: https://www.ncjrs.gov/pdffiles1/nij/199408.pdfForense de Dispositivos Mviles

Proceso forense: Guas de buenas prcticas

Gua de la ISFS (Honk-Kong): Computer Forensics Part2: Best Practices.http://www.isfs.org.hk/publications/ISFS_ComputerForensics_part2_20090806.pdf

Gua de SWGDE: Special Consideration when Dealing with Cellular Phone v1.0.http://www.swgde.org/documents/current-documents/2007-04-05%20SWGDE%20Special%20Consideration%20When%20Dealing%20With%20Cellular%20Phone%20v1.0.pdf

Forense de Dispositivos Mviles

Forense de Dispositivos Mviles

Introduccin al Anlisis Forense de Dispositivos Mviles

En un anlisis forense de dispositivos mviles:

Nueva vuelta de tuerca con los SmartPhones:Entran de lleno en el OS cliente.Generalmente en porttiles (Corporative mode).Conexiones desde el mvil (AP Mode).

Muy chulo. Pero.. (Siempre hay un pero..)No tenemos el mvil.Tenemos el mvil pero no est rooteado.Tenemos el mvil (Restaurado a valores de fbrica).??

Forense de Dispositivos Mviles

Diferencias: Forense tradicional-Forense de mviles

Arquitectura diferente.

Diversidad en los modelos y tecnologas de los dispositivos.

Diseo de aplicaciones especificados para tecnologa e incluso determinados tipos de terminales.

Software de anlisis forense y hardware especfico.

La mayora de software forense es de pago.

Forense de Dispositivos Mviles

Forense tradicional + Forense de mviles

Es posible aunar ambas tecnologas.

La generacin de imgenes de memoria interna se puede realizar con herramientas especficas para mviles.

Herramientas como EnCase o FTK permiten analizar a posteriori la informacin recogida en las imgenes capturadas.

Forense de Dispositivos Mviles

Como iniciar un proceso forense?

Directrices y mtodos:Buenas prcticas.Preservacin de la informacin.Anlisis basados en mtodos.Herramientas forenses.

Pasos o fases a seguir en un anlisis forense:Verificacin del incidente.Evaluacin del caso.Recogida de las evidencias.Anlisis de las evidencias.Elaboracin de informes y conclusiones.Almacenamiento de informes y evidencia.

Forense de Dispositivos Mviles

Proceso forense: Preguntas previas

El caso se va a denunciar o judicializar?

Cul es el objetivo final de la toma de datos?

Dnde se encuentran la evidencias?

Cmo se extrae la informacin?

Cmo salvaguardamos la informacin?

Quin mantiene las evidencias?

Forense de Dispositivos Mviles

Proceso Forense: Analista

Quin es el analista? Conocimientos? Quin mantiene evidencias?

Forense de Dispositivos Mviles

Proceso forense: Almacenamiento de evidencias

Deben realizarse varias copias de la informacin.

Deben almacenarse en un lugar seguro y a salvo de accesos no autorizados.

Deben garantizarse los sistemas necesarios para la preservacin de las mismas.

Debe establecerse una cadena de custodia.

Forense de Dispositivos Mviles

Proceso forense: Evidencias y cadena de custodia

Quin, cundo, dnde y cmo se han tomado las evidencias.

Quin, cundo y cmo se han analizado las evidencias.

Quin y durante cunto tiempo se ha custodiado la evidencia.

Cundo y entre quin han cambiado la custodia de las evidencias.Forense de Dispositivos Mviles

Forense de Dispositivos Mviles

Proceso forense: Como deben recogerse las evidencias

Las evidencias digitales deben ser tomadas de forma binaria.

Debe garantizarse que no puedan manipularse las pruebas mediante la firma HASH.

Se recomienda por seguridad la firma SHA-1 frente a MD5.

Consideraciones legales

Legislacin

Diferentes modelos:Unin Europea.Estados Unidos de Amrica.

Quin investiga?

Proteccin de datos.

Uso judicial de la investigacin.

Consideraciones legales

Sistemas Legales

Se presentan dos sistemas legales:

Derecho Comn (Common Law):UK, Irlanda, Chipre, Malta.Ms basado en la jurisprudencia.

Derecho Civil:Resto de pases de la UE.Ms basado en la ley.

Consideraciones legales

Legislacin en Espaa

No existe una ley especfica sobre el Ciberterrorismo o la Ciencia Forense.

Se recogen a travs de diferentes apartados de leyes aspectos legales de los delitos informticos y las tcnicas forense.

En el caso de Espaa cada juicio es diferente.

La legislacin espaola est basada en la interpretacin.

Consideraciones legales

Legislacin en Espaa

Las bases de la legislacin son:

Cdigo Penal.Ley de Enjuiciamiento Civil. Objeto y finalidad del dictamen de peritos.Ley de Servicios para la Sociedad de la Informacin y de comercio electrnico. Ley Orgnica de Proteccin de Datos (LOPD).Reglamento de medidas de seguridad de los ficheros automatizados que contengan datos de carcter personal. Ley General de Telecomunicaciones. Ley de Propiedad Intelectual. Ley de Firma Electrnica.

Consideraciones legales

Legislacin en Espaa: Diferentes casos

Casos judicializados.Perito informtico.Personal de cuerpo de seguridad del estado.Agentes judiciales.

Casos no judicializados.Personal involucrado.Investigador.

Consideraciones legales

Legislacin en Espaa: Diferentes partes

Empresa "vctima", con personal interno o externoEn la UE no se requiere licencia de "investigador" para personal externo (en UK posiblemente en el futuro).

El Estado:Puede investigar o procesar a los atacantes.Puede investigar a la empresa por seguridad inadecuada.

Otras personas, fsicas o jurdicas, afectadas por el incidente de seguridad.En el contexto de Proteccin de Datos.

Consideraciones legales

Normativas de seguridad

Algunas redes u operadores no cumplen las normas de seguridad.

PIN y PUK.

Jailbreak.

Bloqueo y desbloqueo de operador (lock/unlock).

Tema 2: Anlisis forense de dispositivos mviles

AFDM

Fases del proceso forense

AFDM

Proceso forense: Fase de evaluacin

Los procedimientos realizados en esta fase son poco tcnicos, sino ms bien documentales.

Tan slo hay que realizar un proceso tcnico en la parte de preparacin para la adquisicin de pruebas.

Hay que preparar los medios en donde se almacenaran las copias de los medios originales, para su posterior anlisis.

Hay muchas herramientas para realizar borrado seguro.

AFDM

Proceso forense: Fase de evaluacin

Borrado seguro en entornos Windows:EraserSDeleteDiskWipeBorrado seguro en entornos GNU Linux:SRMshred (shred -vzu nombre_archivo)BleachBitBorrado seguro en entornos Mac OS:SRM

AFDM

Proceso forense: Fase de evaluacin Eraser (Windows)

AFDM

Proceso forense: Fase de evaluacin shred (Linux)

AFDM

Proceso forense: Fase de evaluacin-DiskUtility (Mac OS X)

AFDM

Proceso forense: Fase de adquisicin

Construccin de la investigacinRecopilar los datos Preparar el dispositivo para realizar ciertos procedimientos (que no afectan a la evidencia si se documenta adecuadamente):Desactivar el bloqueo automtico. Extraerinformacinbsica del dispositivo.Activar el modo avin. Finalmente se realiza una copia (bit a bit)del dispositivo y firmarla con un hash SHA1 o MD5, que se utilizar en la fase deanlisis. Almacenar y archivar.

AFDM

Proceso forense: Fase de adquisicin

Almacenar y archivar:

Documentar adecuadamente la evidencia, con documento de embalaje y cadena de custodia (lnea temporal).

Almacenar la evidencia atendiendo a las buenas prcticas y legislacin.

Lugar de almacenado: Debe ser seguro, jaula de Faraday, documento de embalaje, cadena de custodia.

El informe y cadena de custodia debe ser completa, correcta, autentica y convincente, para que en caso de proceso legal sea admitida en un juzgado.

AFDM

Proceso forense: Fase de adquisicin

Evitar bloqueo automtico

AFDM

Proceso forense: Fase de adquisicin

Obtener informacin bsica:

AFDM

Proceso forense: Fase de adquisicin

Activar modo avin:

AFDM

Proceso forense: Fase de adquisicin

Jaula de Faraday:

AFDM

Proceso forense: Fase de adquisicin

Y por fin llega la fase de extraccin de la informacin, es decir la copia bit a bit de la informacin, que se realiza con herramientas comerciales como Oxygen Forensics, Lantern

AFDM

Proceso forense: Fase de anlisis

Se debe analizar:

Los datos de la red.

Los datos de los hosts.

Los datos de los medios de almacenamiento.

AFDM

Proceso forense: Fase de documentacin

Pasos para organizar la informacin en un proceso legal:Recopilar y Organizar: Se retoma toda la documentacin de las fases anteriores.Escribir el informe: Se escribe el informe con los siguientes parmetros:Propsito: Todo informe tiene que tener definido de forma clara cual es su propsito, a que publico va dirigido y cual es su objetivo.Autor/Autores:Junto con su responsabilidad y su contacto.Resumen de Incidentes:Explicado de una forma sencilla.Pruebas:Debe incluir una descripcin de las pruebas adquiridas.Detalles:Debe detallarse concienzudamente cada uno de los pasos realizados.Justificar: Debe justificarse cada conclusin extrada del anlisisConclusin: Deben ser claras y resumidas.Glosario:Recomendable si el organismo destinatario del informe no est versado en cuestiones tcnicas

AFDM

Proceso forense: Fase de documentacin

Tipos de informeEl informe ejecutivo. Caractersticas:Claro y conciso sin lenguaje tcnico.Va destinado a personal cuya especialidad no es la informtica en general como gerentes o jueces.El informe tcnico. CaractersticasDebe detallar los procedimientos realizadosLa informacin debe ser tcnicaCualquier persona que siga los pasos descritos en el informe debe llegar a al mismo resultado que ya se ha obtenidoVa destinado al departamento de sistemas u otros investigadores forenses.AFDM

Forense de dispositivos Android

La importancia de ser rootRooting: caracterstica de obtener privilegioselevados sobre un telfono mvil.

Usando adbADB (Android Debug Bridge) Interfaz que permite al usuario acceder a una shell del dispositivo, as como otrascaractersticas Ejemplo del comando adb:Archivos de inters a usarse en el Anlisis Forense: cahe.img: imagen del disco de particin cach sdcard.img: imagen de la SD card userdata-quemu.img: imagen de particin de datos.cache.img y userdata-quemu.img usan el sistema de archivos YAFFS2.

Ejecucin de comandosSe utiliza shell para lanzar instrucciones a la aplicacinComo estamos dentro de un Linux los comandos tienen que ser LinuxUna vez que se pueden lanzar comandos se muestran los elementos montados con mountSe buscan los puntos de montaje para /system, /data y /cacheMTD (Memory Technology Devices) es un subsistema Linux utilizado en medios flash.Los puntos estn asociados a distintos mtdblocks presentes en /dev/block/.

Ejecucin de comandosCon el listado dev/mtd* se muestran las diversas particionesCada dispositivo cuenta con un dispositivo ro (read only) asociadoEl siguiente paso sera crear una imagen del dispositivo para un posterior anlisis

Imagen del dispositivo Respaldo de la memoria. Debe ser fiel. Uso del comando dd Copia bit a bit

Particiones importantes: \data\data\ \data\system\

DatosUbicacionContactos/data/data/com.android.providers.contacts/Calendario/data/data/com.android.providers.calendar/SMS&MMS/data/data/com.android.providers.telephony/DownloadHistory/data/data/com.android.providers.downloads/BrowserData/data/data/com.android.providers.browser/Gmail/data/data/com.google.android.providers.gmail/LocationCache/data/data/com.google.android.location/Informacin importante

Copia de los datos al equipo del investigador

Hay varias formas de extraccinEl ms cmodo es usar la funcionalidad pull de ADBExtrae toda la carpeta de datos al equipoLos datos pueden guardarse en varias extensiones segn como se vayan a leer luego. Las ms usadas son img y ddDisponiendo de un SSH o un servidor FTP se pueden recuperar lo ficheros a travs de esos protocolos

Extraccin de datos de la imagen

ScalpelHay que definirle ciertos parmetros para su utilizacin. Foremost Se pasa el archivo a procesar y se genera una carpeta llamada output con los archivos encontrados y un fichero de texto llamado audit.txt que es el resumen del proceso. Tiene varios parmetros opcionales.

Extraccin de datos de la imagen

Extraccin con foremost

Extraccin de datos de la imagen

AFDM

Forense: Anlisis de datos

Al final del anlisis buscamos obtener algo como esto:

Tema 3: Herramientas software

Herramientas Software

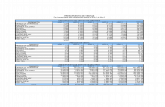

Software Comercial

Herramientas Software

Software Comercial

Herramientas Software

Software Comercial

Herramientas Software

Software Comercial

Requisitos: Tener a mano un UFED (Universal Forensic Extraction Device) por unos 4000$

Fuentes

http://www.ioce.org/core.php?ID=19http://foremost.sourceforge.net/http://sourceforge.net/projects/iphile/http://www.laflecha.net/canales/seguridad/noticias/normas-para-la-seguridad-de-los-dispositivos-movileshttp://www.inteco.es/indicators/Seguridad/Observatorio/Indicadores/Indicador_INT135http://www.xombra.com/go_news.php?nota=5301http://www.zonabyte.com/index.php/2011/02/10-normas-de-seguridad-para-un-telefono-movil/http://seguridad-informacion.blogspot.com.es/2008/05/herramientas-de-borrado-seguro.htmlhttp://conexioninversa.blogspot.com.es/2009/09/analisis-forenses-dispositivos-android.htmlhttp://www.sahw.com/wp/archivos/2010/05/23/analisis-forense-de-telefonos-basados-en-sistemas-android/http://www.slideshare.net/diablosolis/analisis-forense-en-dispositivos-androidhttp://www.slideshare.net/eventoscreativos/android-8543809FIN