“Arquitectura Estándar para Identificación...

Transcript of “Arquitectura Estándar para Identificación...

Directores:

M. en C. Chadwick Carreto Arellano M. en C. Héctor Becerril Mendoza

INSTITUTO POLITÉCNICO NACIONAL

ESCUELA SUPERIOR DE INGENIERIA MECANICA Y ELECTRICA

E S I M E

“Arquitectura Estándar para Identificación Digital”

T E S I S

QUE PARA OBTENER EL TÍTULO DE: INGENIERO EN COMUNICACIONES Y ELECTRONICA P R E S E N T A N :

México, D.F. a 12 de Mayo de 2010

CASTRO SANDOVAL JUAN DIEGOMIRELES GONZALEZ MARITZA . PASTRANA ZEPEDA GUADALUPE

AGRADECIMIENTOS

El trabajo que aquí se presenta, es el resultado sinérgico de esfuerzos individuales, institucionales y comunitarios. Una página no alcanzaría para citar a todos los que directa o indirectamente contribuyeron para obtener los resultados que a continuación se presentan, sin embargo, y corriendo el riesgo de caer en odiosas omisiones, se referencia a continuación a los pilares de esta investigación. Quiero agradecer a toda mi familia, es especial a mis padres por el apoyo incondicional que siempre me han brindado en todos los proyectos y demás metas que me he trazado en la vida, de los cuales siempre he tenido su mano protectora y su voz de aliento y respaldo. Ellos me han brindado las fuerzas y los medios suficientes para poder desarrollarme intelectual y moralmente, sus consejos siempre oportunos y en el momento indicado, muchas gracias los quiero muchísimo.

Juan Diego Castro Sandoval. Quiero agradecer a Dios y a mi familia por estar a mi lado, a mi abuelita y hermanos por su esfuerzo y los sacrificios realizados para poder apoyarme en mis estudios, y poder lograr este objetivo de mi vida , especialmente a mi mamá por estar siempre al pendiente de mi, gracias por su compañía en los buenos y malos momentos por ser madre y padre .

Guadalupe Pastrana Zepeda Un sueño hecho realidad: “Nada es imposible”, todos los días me lo repetía, había ocasiones que estuve a punto de rendirme, pero ¿qué creen? Cuando pensaba eso… llegan a mi mente mis más grandes motivos: MI FAMILIA: mi mamita hermosa, Javier, mi hermanito Gabriel, Lalita y mi Bomby. Quiero dedicarles con mucho orgullo esta TESIS, porque es la culminación de un proyecto que inicié con ustedes y para ustedes, siempre recuerden que son mi más grande inspiración y les agradezco que siempre hayan estado conmigo. LOS AMO con todo mi corazón…. Ah!!!! Se me estaba olvidando, mis peques, Vale hermosa, mi Bibis chiquitita y no podemos omitir a la bebesita que viene en camino, también “esto” va con todo mi cariño y mi amor. Gracias a todos ustedes, los amo. ¡Miguel! Mi amor, gracias por siempre apoyarme y por siempre estar ahí para mí. TE AMO.

Mireles González Maritza

INDICE

INTRODUCCIÓN....................................................................................................................... 1 Objetivo ....................................................................................................................................... 2 Estado del Arte ............................................................................................................................ 3 Soluciones existentes................................................................................................................... 4 CAPITULO I ANTECEDENTES............................................................................................... 5 1. ANTECEDENTES.................................................................................................................. 6 1.1 Firma Electrónica .................................................................................................................. 6 1.2 Firma Digital, IMSS .............................................................................................................. 7 1.3 Certificación Operativa ......................................................................................................... 7 1.4 E-Passport............................................................................................................................ 11 1.5 DNI Digital......................................................................................................................... 13 1.6 Firma Electrónica, Kalysis ................................................................................................. 15 1.7 Criptografía ........................................................................................................................ 15 1.7.1 Criptografía simétrica - Criptografía de clave secreta...................................................... 16 1.7.2 Criptografía asimétrica ..................................................................................................... 18 1.8 Certificados de Seguridad Electrónicos ............................................................................. 21 1.9 PKI....................................................................................................................................... 24 CAPITULO II ARQUITECTURA ........................................................................................... 27 3. ARQUITECTURA................................................................................................................ 28 CAPITULO III DESARROLLO DE LA PROPUESTA .......................................................... 31 3. IMPLEMENTACION .......................................................................................................... 32 3.1 Módulo de Certificación de Usuarios y Firma de Documentos .......................................... 32 3.1.1 Los certificados ................................................................................................................ 33 3.1.2 Las Firmas ........................................................................................................................ 33 3.1.3 Las Llaves......................................................................................................................... 35 3.1.4 Las interfaces................................................................................................................... 36 3.1.5 Navegación....................................................................................................................... 37 3.2 Módulo de Validación e Interpretación de la Identificación Digital................................... 38 3.2.1 Funcionamiento del modulo............................................................................................. 39 3.2.2 Funciones del modulo ...................................................................................................... 40 3.2.2.1 Validación de autenticidad de certificado de usuario.................................................... 40 3.2.2.2 Validación de fecha de expiración del certificado. ....................................................... 40 3.2.2.3 Validación de revocación de certificado. ...................................................................... 41 3.2.2.4 Interpretación de la identificación. ................................................................................ 42 3.3 Módulo de Servicios de Certificación .............................................................................. 45 3.3.1 Revocación de Certificados.............................................................................................. 45 3.3.2 El Servidor........................................................................................................................ 48 CONCLUSIONES..................................................................................................................... 54 BIBLIOGRAFÍA....................................................................................................................... 56 GLOSARIO............................................................................................................................... 57 ANEXOS................................................................................................................................... 61 ANEXO 1. CÓDIGO MÓDULO DE CERTIFICACIÓN ........................................................ 62 ANEXO 2. CÓDIGO MÓDULO DE VERIFICACION E INTERPRETACION.................... 92 ANEXO 3. CÓDIGO MÓDULO DE SERVICIOS................................................................ 111

INDICE DE FIGURAS

Figura 1.1 Firma Electrónica ...................................................................................................... 9 Figura 1.2 Verificación de documento ectrónico ..................................................................... 10 Figura 1.1 E-passsport ............................................................................................................... 11 Figura 1.4 Nueva imagen, E-Passport ....................................................................................... 12 Figura 1.2 Logotipo................................................................................................................... 12 Figura 1.3 DNI Electrónico ....................................................................................................... 14 Figura 1.4 Criptografía simétrica .............................................................................................. 16 Figura 1.5 Criptografía asimétrica............................................................................................. 18 Figura 1.6 Algoritmo MD5 ....................................................................................................... 20 Figura 1.10 Componentes de una PKI....................................................................................... 25 Figura 7 Ejemplo grafico de la Identificación Digital generada por la arquitectura AEspID...................................................................................................................................... 29 Figura 8 Modulos de Certificación............................................................................................ 30 Figura 3.1Interfaz Utilidades..................................................................................................... 36 Figura 32 Interfaz Principal....................................................................................................... 36 Figura 3.3Interfaz Alta .............................................................................................................. 36 Figura 3.4Interfaz Firmar .......................................................................................................... 36 Figura 3.5Interfaz Agregar ........................................................................................................ 36 Figura 3.6 Navegación del módulo de certificación.................................................................. 37 Figura 3.7 Licencia del Visor de Acrobat ................................................................................. 39 Figura 3.8 Certificado no válido................................................................................................ 40 Figura 3.9 Certificado Expirado................................................................................................ 41 Figura 3.10 Certificado Revocado............................................................................................. 41 Figura 9 Identificación Correcta................................................................................................ 42 Figura 3.12 Documento válido.................................................................................................. 43 Figura 3.13 Documento no válido............................................................................................. 44 Figura 3.14 Documento no firmado .......................................................................................... 44 Figura 3.15 Página Principal de los servicios de Certificación................................................. 45 Figura 3.16 Página de Información ........................................................................................... 46 Figura 3.17 Página de revocación de certificados..................................................................... 47 Figura 3.18 Usuario no encontrado ........................................................................................... 47 Figura 10 Contraseña incorrecta................................................................................................ 48

INDICE DE TABLAS Tabla 1. Ejemplo de Identificación ……………………………………………………….32

Tabla 2. Ejemplo de identificación real……………………………………………………34

Tabla 3. Interpretación del certificado de la AC en el Sistema…………………………….35

Arquitectura Estándar para Identificación Digital

1

INTRODUCCIÓN Dentro de cualquier sociedad humana, ya sea una comunidad laboral, de educación, o de cualquier índole, la identidad de cada uno de sus integrantes es muy importante, puesto que le permitirá aplicar las leyes y beneficios comunes establecidos en cada sociedad. Sabiendo que la identificación de personas es y será un tema de investigación y desarrollo importante ligado a la constante evolución de las sociedades humanas, y aunque la identidad siempre es física, es necesario establecer mecanismos y procedimientos electrónicos para verificarla en estos nuevos ámbitos. Otorgar identidad personal a los ciudadanos adquiere una nueva dimensión cuando se trata de establecerla para un uso no presencial en medios telemáticos. La identidad personal es un concepto importante que toma aún más valor en la actual Sociedad, basada en las tecnologías de la información. Ya que en las redes informáticas de entornos corporativos, educativos o sociales, viajan miles de millones de objetos que no son lo que dicen o aparentan ser. Una página de Internet (WEB), por ejemplo, puede ser suplantada por otra para capturar datos personales, cuentas bancarias, correos, etcétera. En esa frontera de incertidumbre los sistemas de Identidad Digital ofrecen confianza y seguridad.

Arquitectura Estándar para Identificación Digital

2

Objetivo El desarrollo e investigación del presente trabajo está basado en construir e implementar un sistema de identificación de personas utilizando dispositivos informáticos, de almacenamiento portátil, certificación de usuarios y documentos electrónicos con firma digital; capaz de ser implementado fácilmente sin afectar el funcionamiento de sistemas de información ya existentes. Así mismo, que el sistema creado, tenga la característica de conectarse a través de Internet con una autoridad central para verificar la validez de la identificación en el momento de ser usada, además de brindar una interfaz de usuario sencilla y práctica para la interpretación de la identificación digital.

Arquitectura Estándar para Identificación Digital

3

Estado del Arte Considerando la importancia de la identidad en la sociedades humanas, entendemos también la necesidad de contar con medios de control que brinden los acceso a recursos o instalaciones, derechos, obligaciones, etcétera. Cuando se busca suplir esta necesidad de medios de control, se suele recurrir a la creación de identificaciones propias a través de empresas dedicadas a esa tarea, o con la propia impresión de micas con ciertos elementos de seguridad. Ejemplos:

• El proceso de identificación personal en nuestro país (México), se reduce al uso de

una serie de credenciales y documentos, de entre los que la credencial de elector

(expedida por el Instituto Federal Electoral) por ser la más práctica, es la más usada.

Esta credencial es indispensable en casi cualquier trámite en la que se necesite

verificar la identidad de la persona, desde una operación bancaria, hasta el trámite de

un pasaporte. Esta credencial es expedida por la institución encargada de gestionar el

proceso electoral, y que por ende la información contenida en ella es la mínima

requerida para dicho proceso.

• Las credenciales expedidas por escuelas para sus estudiantes o docentes, te permiten

entrar a sus instalaciones, comprobar que estas inscrito o trabajando en ellas, etc.

• Las credenciales expedidas por empresas (fuera del área de la educación), que portan

sus trabajadores, y que según el tipo de las mismas dan privilegios diferentes a sus

portadores, etc.

Por lo anterior, podemos decir que esta necesidad se ha resuelto en cierta medida por medio de los sistemas de identificación existentes. La problemática, entonces, como se expresa en la introducción, no es el simple hecho de la identificación, sino la posibilidad de extender sus capacidades y hacer uso de los avances tecnológicos actuales, esto bajo una buena propuesta de arquitectura.

Arquitectura Estándar para Identificación Digital

4

Si analizamos nuevamente las identificaciones bajo esta problemática, podemos decir, que es posible mejorar sus capacidades, en cantidad de información, portabilidad, seguridad y generalización. Dicho de otra manera, podemos tener una identificación que contenga información completa, fácil de portar, más segura y que permita identificarte en múltiples organizaciones. El proyecto se enfocará a una modalidad de desarrollo de sistemas, debido a que se pretende desarrollar una arquitectura estándar para identificación digital, la cual nos permitirá, portar dicha identificación digital en diversos equipos, lo que se traduce en una mayor portabilidad de la información personal certificada. Soluciones existentes Las tecnologías de solución para la Identidad Digital suelen sustentarse en arquitecturas PKI (por sus siglas en inglés: Public Key Infrastructure) en la que se utilizan dispositivos criptográficos para almacenar y generar claves de forma segura (HSM, Tarjetas criptográficas, Token USB). En determinados sistemas puede resultar más útil para una organización decidirse por otras arquitecturas que, en ocasiones, pueden convertirse en complementarias como: contraseñas dinámicas (One Time Password), dispositivos biométricos, tarjetas inteligentes (Smart Card).

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

6

1. ANTECEDENTES 1.1 Firma Electrónica

El objetivo básico de la firma electrónica es aportar al mundo de los documentos electrónicos la misma funcionalidad que aporta la firma manuscrita a un documento impreso, es decir, identificar al autor del mismo y, en el caso de documentos compartidos entre diferentes entidades o personas, fijar el contenido del documento mediante el cruce de copias firmadas por todas las partes implicadas. A diferencia de las prácticas que nos son habituales en el mundo físico, como por ejemplo, concertar una reunión para firmar las copias, la firma electrónica debe, además, satisfacer la necesidad de firmar un documento por parte de personas que pueden encontrarse a miles de kilómetros y que realizarán la firma sin coincidir en el tiempo. Los retos que debe atender la firma electrónica son garantizar la identidad del firmante y garantizar que el documento no ha sido modificado tras ser firmado. El concepto de identidad debe ser complementado con el de “no repudio” que describiremos con detalle más adelante. Para garantizar la identidad del firmante se emplea la tecnología de par de claves vinculada a los datos identificativos del titular del certificado. De este modo, cuando se firma un documento, se emplea un número único que sólo pertenece al firmante. El receptor del documento verifica la firma con la parte pública de la clave, de este modo, si el proceso de validación es positivo, debe concluirse que el firmante del documento es el titular del certificado. La integridad del documento no se refiere al hecho de validar el contenido, sino de garantizar que el documento no ha sido modificado tras su firma. Para garantizar esto no es necesario que un tercero custodie una copia del documento, sino que se realiza generando un código único del documento a partir de su estructura interna en el momento de ser firmado. Cualquier alteración del contenido del documento provocará, que al aplicar de nuevo la función de generación de código único, sea imposible reproducir el original, por tanto, quedará rota la integridad del contenido.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

7

1.2 Firma Digital, IMSS El Instituto Mexicano del Seguro Social (IMSS), una institución grande e importante de México, ofrece como parte de los programas de modernización y simplificación administrativa el mecanismo de firma digital, como una opción segura y confiable para el intercambio de información que realicen las empresas con el Instituto. Con el proceso de Certificación Digital, cada registro patronal podrá obtener su Número Patronal de Identificación Electrónica y un certificado digital para acceder a las aplicaciones en Internet del IMSS. Con su certificado digital y Número Patronal de Identificación Electrónica se podrá enviar información al IMSS con las ventajas que la firma digital provee. 1.3 Certificación Operativa La certificación operativa es una medida de seguridad que permite a un registro patronal con Certificado Digital vigente, autorizar la generación de un Certificado Digital para cada persona interna a la empresa que se le considere para utilizar los sistemas del IMSS. Cada registro patronal desde Internet podrá solicitar y cancelar los Certificados Digitales de cada una de las personas que asigne como usuarios en los sistemas en Internet del IMSS. Con la certificación operativa se obtienen muchos beneficios:

• La empresa no tiene la necesidad de difundir la contraseña de un Certificado Digital y perder el control de las acciones realizadas por cada persona en su empresa.

• Evita que la fluctuación de personal interno a la empresa pueda poner en riesgo la información que se intercambia con el IMSS desde el momento en que se utilice un solo Certificado Digital para cada persona asignada.

• Se tiene mayor flexibilidad, ya que en cualquier momento la empresa puede solicitar o cancelar Certificados Operativos desde Internet.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

8

Firma Electrónica Avanzada (FIEL.- SAT/SHCP)

La Firma Electrónica Avanzada "Fiel" es un conjunto de datos que se adjuntan a un mensaje electrónico, cuyo propósito es identificar al emisor del mensaje como autor legítimo de éste, tal y como si se tratara de una firma autógrafa. Por sus características, la Fiel brinda seguridad a las transacciones electrónicas de los contribuyentes, con su uso se puede identificar al autor del mensaje y verificar que no haya sido modificado. Su diseño se basa en estándares internacionales de infraestructura de claves públicas o PKI en donde se utilizan dos claves o llaves para el envío de mensajes:

• La "llave o clave privada" que únicamente es conocida por el titular de la Fiel, que sirve para cifrar datos; y

• La "llave o clave pública", disponible en Internet para consulta de todos los usuarios

de servicios electrónicos, con la que se descifran datos. En términos computacionales es imposible descifrar un mensaje utilizando una llave que no corresponda.

Cualidades de un documento firmado de manera electrónica Por sus características la Fiel tiene las siguientes cualidades:

• Es única por documento y signatario. • Es posible identificar al autor. • Es infalsificable. • Es imposible de transferir a otro documento.

Adicionalmente, un mensaje firmado electrónicamente tiene las siguientes características:

• Integridad, se puede detectar si el mensaje original fue modificado. • No repudio, el autor del mensaje no puede decir que no lo hizo. • Autenticidad, el emisor del mensaje queda acreditado, y su “firma electrónica”

tendrá la misma validez que una firma autógrafa. • Confidencialidad, es decir, sólo el receptor puede descifrar la información contenida.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

9

Firma de documentos electrónicos Para la firma de documentos electrónicos se necesita:

• Una clave o llave privada (archivo electrónico con extensión .KEY) y su respectiva contraseña de acceso.

• Un certificado digital (archivo electrónico con extensión .CER) expedido por el SAT, que contiene la clave o llave pública del titular de la Fiel.

Procedimiento:

• El primer paso para firmar documentos electrónicos consiste en aplicar una “función resumen” al documento que se desea enviar. Esta función convierte un archivo electrónico de cualquier tamaño en pequeño texto cifrado (que recibe el nombre de "resumen"), a los resúmenes se les conoce como las "huellas digitales" de los archivos electrónicos y la probabilidad de tener dos resúmenes iguales para dos documentos distintos es casi nula.

• Una vez obtenido el resumen del documento, éste es cifrado utilizando la llave privada del emisor del mensaje (archivo electrónico con extensión .KEY). El resultado es lo que se denomina “firma electrónica”, misma que se anexa al mensaje original, como lo indica la Figura 1.1.

Figura 1.1 Firma Electrónica

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

10

Verificación un documento electrónico El receptor del mensaje debe descifrar el contenido de la "firma electrónica" utilizando la clave pública contenida en el certificado digital del emisor (archivo electrónico con extensión .CER), al descifrar el contenido de la "firma electrónica" se obtiene el resumen del documento original enviado por el emisor. Los certificados digitales se encuentran disponibles en Internet para consulta de todos los usuarios de los servicios electrónicos. Procedimiento

• El receptor del mensaje debe aplicar la función "resumen" al documento electrónico recibido.

• Al comparar resúmenes (el del documento recibido y el de la “firma electrónica”), el receptor podrá:

1. Validar que el documento recibido no sufrió alteraciones (ya que los resúmenes son idénticos), y

2. Comprobar la autoría del mensaje, ya que para descifrar la “firma electrónica” del mensaje, el receptor utilizó el certificado digital que el SAT expidió al emisor.

Se puede visualizar este procedimiento en la Figura.- 1.2

Figura 1.2 Verificación de documento electrónico

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

11

Las dependencias del gobierno federal y órganos desconcentrados que utilizan firmas electrónicas para la presentación de trámites de manera remota son:

• Banco de México • Secretaría de la Función Pública • Secretaría de Economía • Instituto Mexicano del Seguro Social

En otros países Las Administraciones Tributarias afiliadas al “Subgrupo de Servicios Electrónicos” de la Organización para la Cooperación del Desarrollo Económico (OCDE), que actualmente hacen uso de firmas electrónicas para la presentación de declaraciones y trámites diversos son:

1.4 E-Passport Los nuevos pasaportes electrónicos de los Estados Unidos de Norte América. Las visas para ciudadanos de México y el nuevo pasaporte electrónico estadounidense o “E-Passport” contienen la misma información que el pasaporte ordinario pero con la adición de un microchip insertado en la parte posterior del mismo. El microchip almacena de manera segura la misma información impresa que está en la página donde está la fotografía, pero adicionalmente incluye una fotografía digital. (Figura 1.3)

Figura 1.3 E-Passport.

Corea

España

Finlandia

Hungría

Italia

Dinamarca Estados Unidos

Francia Irlanda

Japón

Eslovaquia

Finlandia

Holanda

Islandia

Suecia

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

12

La adición de esta fotografía permite efectuar comparaciones biométricas por medio del uso de tecnología de reconocimiento facial en las fronteras internacionales. El E-Passport también tiene una nueva imagen, incorporando características adicionales de seguridad y anti fraude, un número único de identificación y una firma digital para proteger la información almacenada. (Figura 1.4)

Figura 1.4 Nueva imagen, E-Passport.

El nuevo pasaporte electrónico de los Estados Unidos, utiliza la imagen digital almacenada como identificador biométrico para el reconocimiento facial del portador del pasaporte. El pasaporte electrónico facilita el viajar debido a que proporciona un sistema de identificación automatizado, se realizan más rápido las inspecciones de inmigración y proporciona mayor seguridad y protección a las fronteras. El nuevo pasaporte electrónico lleva un logo que es un símbolo internacional para los pasaportes electrónicos, como se puede visualizar en la Figura 1.5, significa que el pasaporte contiene un circuito electrónico o microchip en donde se almacena electrónicamente la identidad del portador. Este logotipo estará en las líneas de inspecciones de las fronteras, en todos los aeropuertos y puertos de entrada equipados con lectores de datos especiales para estos pasaportes electrónicos.

Figura 1.5 Logotipo

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

13

Los datos del nuevo pasaporte electrónico sólo podrán ser leídos de cerca y con el pasaporte abierto, ya que este tiene implementado un sistema de seguridad para evitar que los datos sean leídos si el pasaporte está cerrado. Adicionalmente, contiene características de seguridad que impiden que la información sea alterada o inclusive leída, ya que contiene información encriptada. Si por algún motivo el chip se llegará a dañar, el pasaporte seguirá siendo válido hasta su fecha de caducidad. Todos los pasaportes emitidos con anterioridad serán validos hasta su fecha de caducidad. 1.5 DNI (Documento Nacional de Identidad) El DNI (Documento Nacional de Identidad) electrónico es el documento que acredita, desde hace 50 años la identidad, los datos personales y la nacionalidad española de su titular. Con el paso de los años el DNI ha ido evolucionando e incorporando las innovaciones tecnológicas disponible en cada momento, con el objetivo de aumentar la seguridad del documento. Con el uso de Internet se hace necesario incorporar los mecanismos adecuados para identificar a las personas, y es importante poder utilizar en el mundo virtual las mismas herramientas que utilizamos día a día en el mundo físico. Como son las acreditaciones electrónicas, la firma digital para documentos electrónicos. De ese modo le damos una validez jurídica equivalente a la que les proporciona la firma manuscrita. La única novedad del DNI es la incorporación de un pequeño circuito integrado (chip) capaz de guardar de forma segura información y de procesarla internamente. Para poder introducir el chip cambiamos la cartulina plastificada por una tarjeta de material plástico, que proporciona más seguridad, esta descripción puede ser visualizada en la Figura 1.6 DNI. La utilidad del nuevo DNI electrónico:

• Para hacer compras firmadas a través de Internet.

• Para hacer trámites completos en la Administración pública.

• Para hacer tramites bancarios.

• Como tarjeta identificativa en el trabajo.

• Para trabajar con nuestro ordenador de forma segura.

• Para identificar a las personas con las que nos comunicamos por internet.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

14

Figura 1.6 DNI Electrónico

Para utilizar el DNI electrónico será necesario elementos hardware y software que nos van a permitir el acceso al chip de la tarjeta y la utilización de los certificados contenidos en él. Los elementos hardware serán:

• Un ordenador personal. • Un lector de tarjetas inteligentes que cumpla el estándar ISO 7816, puede estar

incluido en el teclado, conectado por vía USB o a través de una interfaz CMCIA. Los elementos software:

• Sistemas operativos (Windows, Linux, Unix, Mac). • Navegadores (Internet Explorer, Mozilla Firefox, Netscape versión 4.78 o superior). • Controladores / Módulos criptográficos. Estos softwares se podrán obtener en el área

de descarga que proporciona la página del ministerio del interior (http://www.dnielectronico.es/descargas).

• La versión JAVA 2.5 o superior.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

15

1.6 Firma Electrónica, Kalysis Kalysiso ofrece una solución de firma electrónica que es segura, móvil, y fácil de implementar para el usuario final – firma centralizada con máxima autenticación. Esta solución reside en el servidor centralizado que contiene en un entorno de alta seguridad las claves de las firmas del usuario. Esto permite a los usuarios realizar transacciones seguras y firmarlas desde cualquier PC (Personal Computer) estándar equipado con un navegador Web o un cliente de correo. La clave de la firma no es exportada en ningún momento y está siempre bajo el control de su propietario que puede acceder a través del sistema de autenticación. El desarrollo de la solución no requiere instalar ningún periférico o software en el ordenador del cliente. El servidor ofrece protección óptima de claves lógica y física, que permite un uso muy fácil del servicio desde cualquier periférico conectado a redes de comunicaciones. Esta solución de Kalysis se basa en un lector portátil de tarjetas inteligentes. El sistema genera claves dinámicas, o firmas, desde las funciones criptográficas de la tarjeta inteligente. Estas claves son válidas sólo una vez, y se usan para autenticar al propietario, así como para permitirle el acceso a un entorno completamente protegido al servidor de la Plataforma de firma para usar su clave de firma electrónica. El sistema funciona con tarjetas inteligentes existentes y ya emitidas o tarjetas privadas. Esta aplicación está dedicada a transacciones de Banca a Negocios, de Negocios entre Negocios (B2B), y de Negocios a Cliente (B2C). 1.7 Criptografía La aplicación principal de los algoritmos de cifrado es garantizar la confidencialidad de los documentos, aunque estos resultasen accesibles a personas no autorizadas. La situación práctica en la que más se utiliza, es la transferencia de información por canales de comunicación no seguros, como es Internet. Criptografía es la técnica de transformar un mensaje inteligible, denominado texto en claro, en otro que sólo puedan entender las personas autorizadas a ello, que llamaremos criptograma o texto cifrado. El método o sistema empleado para encriptar el texto en claro se denomina algoritmo de encriptación o algoritmo criptográfico. La posibilidad de manejar distintos estándares criptográficos depende de que la mayoría de los protocolos de seguridad modernos y aplicaciones de seguridad que sean definidas independientes de los algoritmos, es decir, permitan seleccionar de un conjunto de algoritmos criptográficos para la misma función de seguridad entre las diversas medidas de seguridad.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

16

Los algoritmos de cifrado juegan un papel decisivo en la transferencia de archivos, por ejemplo: por correo electrónico, en la transferencia de información mediante navegadores, durante el acceso a la página Web de un banco. También se utilizan las técnicas de cifrado para proteger documentos importantes dentro del disco duro o en cualquier medio de almacenamiento digital por si se produce un acceso ilegal. Un acceso no autorizado a información confidencial, puede tener lugar tanto por un acceso ilícito al sistema; como por el robo de los medios físicos de almacenamiento (especialmente en ordenadores portátiles o flash drive). Existen dos tipos de criptografía básica: la criptografía simétrica, donde existe una clave secreta que se utiliza para cifrar y descifrar; y la asimétrica, donde existe una clave pública y otra privada. Cada una de ellas contiene sus propios algoritmos de cifrado criptográfico. 1.7.1 Criptografía simétrica - Criptografía de clave secreta La simetría se refiere a que las partes tienen la misma llave tanto para cifrar como para descifrar, es decir, este método criptográfico utiliza una misma clave para cifrar y para descifrar mensajes. Las dos partes que se comunican han de ponerse de acuerdo de antemano sobre la clave a usar. Una vez que ambas tienen acceso a esta clave, el remitente cifra un mensaje usándola, lo envía al destinatario, y éste lo descifra con la misma. (Figura 1.7)

Figura 1.7 Criptografía simétrica

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

17

La criptografía simétrica ha sido la más usada en toda la historia, ésta ha podido ser implementada en diferentes dispositivos, manuales, mecánicos, eléctricos, hasta los algoritmos actuales que son programables en cualquier computadora. La idea general es aplicar diferentes funciones al mensaje que se quiere cifrar, de tal modo que sólo conociendo una clave pueda aplicarse de forma inversa para poder así descifrar. Este tipo de criptografía se conoce también como criptografía de clave privada o criptografía de llave privada Características

• Misma clave para cifrado y descifrado. • Muy rápidos, adecuados para cifrar grandes volúmenes de datos.

Algoritmos de Flujo: De flujo (stream): RC2, RC4, CAST. Existen diversos algoritmos de cifrado de bloques de llave única, entre ellos tenemos:

• Triple-DES: o DES es aplicado tres veces, con secuencias de cifrado y descifrado, combinando la utilización de dos llaves.

• Lucifer: precursor del DES. • Madryga: trabaja con 8 bits, usando or-exclusivo y deslocamiento de bits. • NewDES: bloques de 64 bits y llave de 120 bits. • FEAL-N: basado en DES, se puede especificar el número de pasos del cifrado. Se

utiliza menos de ocho pasos. • REDOC II y III: realizan operaciones sobre bytes. • LOKI: bloque y llave de 64 bits. • IDEA, RC5, Blowfish. • Khufu y Khafre: trabajan de forma semejante a DES, usan tablas de sustitución de

256 posiciones de 32 bits, contra las seis posiciones de 4 bits de DES. Usan llaves de 512 bits y un número de pasos flexibles, múltiplo de 8.

• IDEA: bloques de 64 bits con llave de 128 bits. • MMB: bloques y llave de 128 bits. • Skipjack: llave de 80 bits y treinta y dos pasos de procesamiento.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

18

1.7.2 Criptografía asimétrica La criptografía asimétrica, es por definición, aquella que utiliza dos claves diferentes para cada usuario, una para cifrar que se le llama clave pública y otra para descifrar que es la clave privada. No es factible computacionalmente determinar la llave de descifrado, solamente dado el algoritmo y la clave de cifrado. Además, algunos algoritmos, como RSA, también exhiben la siguiente característica:

• Cualquier clave, de las dos que se utilizan, se puede utilizar para el cifrado y la otra para el descifrado.

• Cada sistema final en una red genera el par de claves que se van a utilizar para cifrar los mensajes a emitir, y descifrar los mensajes que se recibirán.

• Cada sistema publica su clave de cifrado, situándola en un registro o fichero público. Esta es la clave pública. La clave compañera se mantiene privada.

• Si A desea enviar un mensaje a B, cifra el mensaje utilizando la clave pública de B. • Cuando B recibe el mensaje, lo descifra utilizando la clave privada de B. Ningún

otro destino puede descifrar el mensaje, ya que solamente B conoce la clave privada. Por la propiedad de las parejas de claves citada antes, para enviar un mensaje de forma confidencial a un destinatario basta cifrarlo con la clave pública de ese destinatario. Así sólo él podrá descifrarlo mediante la clave privada que mantiene en secreto. No es necesario que el remitente y el destinatario intercambien previamente ninguna clave secreta. El remitente sólo necesita averiguar la clave pública del destinatario. Para evitar posibles suplantaciones de identidad, es necesario contar con una tercera parte fiable que acredite de forma fehaciente cuál es la clave pública de cada persona o entidad. Esta es la función básica de las autoridades de certificación, como se muestra en la Figura 1.8.

Figura 1.8 Criptografía asimétrica

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

19

Con esta técnica, todos los participantes tienen acceso a las claves públicas, y las claves privadas se generan localmente por cada participante, por tanto, nunca se distribuyen. Mientras un sistema controle su clave privada, los mensajes que le llegan son seguros. Un sistema puede cambiar su clave privada en cualquier instante de tiempo y publica la clave pública compañera para reemplazar la clave pública obsoleta. Características de Criptografía de clave- asimétrica

• Clave pública para cifrar. • Clave privada para descifrar.

A partir del conocimiento de la clave pública no es posible determinar la clave privada, ni descifrar el texto con ella. Los sistemas de clave pública permiten, además, cumplir los requisitos de integridad del mensaje, autenticación y no repudio del remitente. Algoritmos de Criptografía de clave- asimétrica RSA El sistema criptográfico con clave pública RSA, es un algoritmo asimétrico cifrador de bloques, que utiliza una clave pública, la cual se distribuye (en forma autenticada preferentemente), y otra privada, la cual es guardada en secreto por su propietario. Una clave es un número de gran tamaño, que una persona puede conceptualizar como un mensaje digital, como un archivo binario o como una cadena de bits o bytes. Cuando se quiere enviar un mensaje, el emisor busca la clave pública de cifrado del receptor, cifra su mensaje con esa clave, y una vez que el mensaje cifrado llega al receptor, éste se ocupa de descifrarlo usando su clave oculta. Los mensajes enviados usando el algoritmo RSA se representan mediante números y el funcionamiento se basa en el producto de dos números primos grandes (mayores que 10100) elegidos al azar para conformar la clave de descifrado. Emplea expresiones exponenciales en aritmética modular. La seguridad de este algoritmo radica en que no hay maneras rápidas conocidas de factorizar un número grande en sus factores primos utilizando computadoras tradicionales.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

20

MD5 El algoritmo de hash más utilizado en estos momentos es el MD5 (Figura 1.9). Este algoritmo fue desarrollado por Ronald Rivest en 1995 y está basado en dos algoritmos anteriores MD2 y MD4. Todos estos protocolos producen un número de 128 bits a partir de un texto de cualquier longitud. MD4 fue desarrollado para mejorar el rendimiento de MD2, sin embargo, varios problemas fueron detectados, en 1996 fueron publicados elementos que hacen hoy en día inservible el algoritmo. MD5 sustituyó a MD4 y aunque no tiene el rendimiento de su antecesor, hasta el momento no han sido publicados elementos que comprometan su integridad y funcionamiento. MD5 comienza rellenando el mensaje a una longitud congruente en módulo 448 mod 512. Es decir la longitud del mensaje es 64 bits menos que un entero múltiplo de 512. El relleno consiste en un bit en 1, seguido por cuentos bits en 0 sean necesarios. La longitud original del mensaje es almacenada en los últimos 64 bits del relleno.

Figura 1.9 Algoritmo MD5

Adicionalmente se inicializa, con un valor fijo, un buffer de 128 bits. Este buffer puede verse como 4 registros de 32 bits (A, B, C, D) y son inicializados con los siguientes valores hexadecimales: A=67452301; B=EFCDAB89; C=98BADCFE; D=10325476 Durante varias rondas de procesamiento el algoritmo toma bloques de 512 bits de la entrada y los mezcla con los 128 bits del buffer. Este proceso es repetido hasta que todos los bloques de entrada han sido consumidos. El valor resultante en el buffer es el hash del mensaje. MD5 no es el único algoritmo de hash conocido. Existe otra función llamada Secure Hash Algorithm, (SHA), desarrollado por NSA a diferencia de MD5, SHA genera números hash de 160 bits.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

21

1.8 Certificados de Seguridad Electrónicos

Para generar confianza en el usuario, el entorno Internet ha de ser seguro. Por ello, los estados han venido trabajando para resolver esos problemas hasta llegar a definir lo que ya podemos llamar “identidad digital”. Esto es algo así como un DNI o identificador digital único dentro de la red que permite a su poseedor ser identificado como tal dentro de la misma.

Los certificados electrónicos son dispositivos que posibilitan el almacenamiento de diversos datos relativos al propietario de los mismos (datos personales, claves, etc) y permiten identificarlo en la red, garantizando tanto la emisión de los datos, como su recepción, la integridad de la información transmitida, la confidencialidad y lo más importante, el no repudio de la transacción.

Un certificado electrónico es un documento firmado electrónicamente por un prestador de servicios de certificación que vincula unos datos de verificación de firma a un firmante y confirma su identidad. El firmante es la persona que posee un dispositivo de creación de firma y que actúa en nombre propio o en nombre de una persona física o jurídica a la que representa.

Estos certificados deben ser emitidos por las autoridades de certificación, también conocidas con el nombre de proveedores de servicios de certificación. Al igual que existe una firma electrónica general y otra cualificada, en el caso de los certificados de seguridad se habla también de certificados ordinarios y certificados reconocidos. Estos últimos son certificados que ofrecen mayores garantías, ya que, reúnen una serie de requisitos que aumentan su seguridad.

Como mínimo un certificado reconocido incluirá los siguientes datos:

1. La indicación de que se expiden como tales. 2. El código identificativo único del certificado. 3. La identificación del prestador de servicios de certificación que expide el certificado

y su domicilio. 4. La firma electrónica avanzada del prestador de servicios de certificación que expide

el certificado. 5. La identificación del firmante, en el supuesto de personas físicas, por su nombre y

apellidos, por su número de documento nacional de identidad o a través de un seudónimo que conste como tal de manera inequívoca y, en el supuesto de personas jurídicas, por su denominación o razón social y su código de identificación fiscal.

6. Los datos de verificación de firma que correspondan a los datos de creación de firma que se encuentren bajo el control del firmante.

7. El comienzo y el fin del período de validez del certificado. 8. Los límites de uso del certificado, si se establecen. 9. Los límites del valor de las transacciones para las que puede utilizarse el certificado.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

22

Antes de la expedición de un certificado reconocido, los prestadores de servicios de certificación deberán cumplir las siguientes obligaciones:

1. Comprobar la identidad y circunstancias personales de los solicitantes de certificados.

2. Verificar que la información contenida en el certificado es exacta y que incluye toda la información prescrita para un certificado reconocido.

3. Asegurarse de que el firmante está en posesión de los datos de creación de firma correspondientes a los de verificación que constan en el certificado.

4. Garantizar la complementariedad de los datos de creación y verificación de firma, siempre que ambos sean generados por el prestador de servicios de certificación.

Clases de Certificados

• Certificados de Servidor

El Certificado de Servidor aporta a un WEB SITE la característica de seguridad y confianza necesaria para poder entablar cualquier tipo de relación con los potenciales usuarios. Es el elemento necesario para poder aprovechar la gran vía de negocio que supone el comercio a través de Internet con la máxima rentabilidad y seguridad. Los Certificados de Servidor permiten incorporar el protocolo SSL (Secure Socket Layer) en un servidor Web. Gracias a este protocolo toda comunicación entre el cliente y el servidor permanece segura, cifrando la información que se envía a ambos puntos, protegiendo los datos personales, datos de tarjetas de crédito, números de cuenta, passwords, etc. Cobra especial importancia dentro del área del comercio electrónico, donde la seguridad de los datos es la principal barrera para el desarrollo de este sistema.

• Certificados para WAP

Los Certificados WAP permiten a las WEB comerciales existentes y de nueva creación la realización de transacciones seguras con los consumidores móviles. Los nuevos portales basados en transacciones móviles seguras expandirán el comercio electrónico entre los usuarios móviles y los WEB SITES dedicados al comercio. Los servidores WAP necesitan proporcionar seguridad y confianza a los usuarios potenciales. Esta es la base para que se establezca una contraprestación que satisfaga a ambas partes. Los Certificados WAP permiten mantener conexiones seguras basadas en encriptación y autenticación con dispositivos de telefonía móvil.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

23

• Certificados Personales

Otorgan seguridad a los correos electrónicos basados en un standard S/MIME. Podrá firmar o cifrar los mensajes de correo para asegurarse de que sólo el receptor designado sea el lector de nuestro mensaje.

• Autoridad Certificadora (AC) Corporativa

Es la solución óptima para las empresas que quieran disponer de un sistema de generación de cualquier tipo de Certificado para sus usuarios (trabajadores, proveedores, clientes, etc.) y servidores. Una AC Corporativa puede generar cualquier tipo de certificado, ya sean Certificados Personales, de Servidor, para WAP, para firmar Código e incluso para IPSec-VPN. En función del tipo de funcionalidad que se le quiera dar a la AC se deberá escogerse un diferente tipo de AC Corporativa.

• Certificados para firmar Código

El Certificado para la Firma de Código, permitirá a un Administrador, Desarrollador o Empresa de Software firmar su Software (ActiveX, Applets Java, Plug-ins, etc.) y Macros, y distribuirlo de una forma segura entre sus clientes.

• Certificados para IPSec-VPN

Los Certificados para VPN son los elementos necesarios para que la empresa aproveche las cualidades y ventajas de la utilización de las VPN´s de un modo plenamente seguro. Las VPN´s surgen como consecuencia de la creciente demanda de Seguridad en las comunicaciones ya sea entre Router-Router o Cliente-Servidor. La apertura de las redes corporativas a empleados remotos (con gran importancia en el caso del Teletrabajo, sucursales, business, partners o clientes).

Ventajas

Mediante la utilización de los certificados electrónicos, tanto las transacciones electrónicas como cualquier otra clase de transmisión de información a través de Internet, estará más protegida, originándose de esta forma una mayor confianza y seguridad en los usuarios en relación con los contenidos de los mensajes enviados y recibidos.

Su mayor ventaja es la certeza que produce sobre la identificación de la persona que envía un determinado mensaje, ya que autentifica fehacientemente la identidad del emisor.

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

24

La Autoridad Certificadora.

La Autoridad Certificadora, es la entidad que asegura la identidad de los usuarios de los certificados digitales. Posee su propio par de claves y firma digitalmente los certificados con su clave privada. Confiando en la Firma Digital de la Autoridad Certificadora, puede confiarse en cualquier certificado generado por la misma.

Las tareas realizadas por la Autoridad Certificadora son, entre otras, las siguientes:

• Procesa peticiones de Certificado a través de la Autoridad de Registro. Estas solicitudes están compuestas básicamente por los datos identificativos y la clave pública del solicitante.

• Genera los Certificados y los almacena en el repositorio público (p.e. LDAP). • Gestiona la caducidad y renovación de certificados. • Gestiona la revocación de certificados (p.e. por compromiso de la clave privada del

usuario al serle sustraída su SmartCard).

Toda la fiabilidad de la Autoridad de Certificación se basa en la inviolabilidad de su propia clave privada, la cual resulta crítico proteger empleando medios técnicos y humanos.

1.9 PKI

Infraestructura de clave pública (o, en inglés, Public Key Infrastructure) es una combinación de hardware y software, políticas y procedimientos de seguridad que permiten la ejecución con garantías de operaciones criptográficas como el cifrado, la firma digital o el no repudio de transacciones electrónicas .El término PKI se utiliza para referirse tanto a la autoridad de certificación y al resto de componentes.

Una PKI bien construida debe proporcionar:

• Autenticidad.- la firma digital tendrá la misma validez que la manuscrita. • Confidencialidad, de la información transmitida entre las partes. • Integridad.- debe asegurarse la capacidad de detectar si un documento firmado ha

sido manipulado. • No Repudio, de un documento firmado digitalmente.

En toda PKI deben establecerse los mecanismos para que los usuarios soliciten su propio certificado, de tal forma que se asegure la identidad de dicho usuario. A este procedimiento se le denomina "Proceso de Registro" y se realiza a través de la denominada "Autoridad de Registro".

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

25

Existen dos tipos principales de registro:

• Registro Clásico. El solicitante acude en persona a una "Oficina de Registro", donde, tras acreditar su identidad, se le proporciona de forma segura su clave privada y su certificado.

• Registro Remoto. El usuario, a través de Internet, realiza una solicitud de certificado. Para esto empleará un software (p.e. un navegador) que generará el par de claves y enviará su clave pública a la Autoridad de Registro para que sea firmada por la Autoridad Certificadora y le sea devuelto su certificado.

La validez de la Firma Digital estará condicionada por la calidad del proceso de registro, siendo obligatorio para asegurar la validez legal de la firma, algún tipo de registro "Cara a Cara", ya que es el único que asegura la identidad del solicitante. Por otra parte, la validez de la firma digital también estará condicionada a la firma manuscrita de un "contrato" por el que el solicitante acepta su certificado y las condiciones de uso del mismo.

Componentes de una PKI

La Autoridad de Registro se compondrá de una serie de elementos tecnológicos (hardware y software específico) y unos medios humanos (los Operadores de Registro). Es el punto de comunicación entre los usuarios de la PKI y la Autoridad certificadora. Los sistemas anteriormente descritos deben englobarse en un único sistema, al que se denomina "Infraestructura de Clave Pública" (PKI), cuyo elementos se pueden ilustrar en la Figura 1.10.

Figura 1.10 Componentes de una PKI

Arquitectura Estándar para Identificación Digital Capítulo I Antecedentes

26

Existen multitud de componentes adicionales, y cada elemento es un sistema complejo en si mismo. Los componentes básicos pueden resumirse en:

• La Autoridad de Certificación. La pieza central del "puzzle" y la que proporciona la base de confianza en la PKI. Constituido por elementos hardware, software y, evidentemente, humanos.

• Publicación de Certificados. El repositorio de certificados permite a los usuarios operar entre ellos (p.e. para la validación de una Firma Digital), y es un requisito legal que cuente con una total disponibilidad de acceso.

• Soporte de la Clave Privada. La elección de un buen soporte para que los usuarios custodien su clave privada es un punto esencial y complejo en sí mismo (p.e. si la clave está en una SmartCard, es necesario diseñar el Sistema de Gestión de SmartCards que permita la emisión y distribución de las tarjetas a los usuarios).

• Aplicaciones "PKI-Enabled". Se denomina así a las aplicaciones software capaz de operar con certificados digitales. Estas aplicaciones son las que dan el valor real de la PKI de cara al usuario.

• Políticas de Certificación. Deben diseñarse una serie de políticas, o procedimientos operativos, que rigen el funcionamiento de la PKI y establecen los compromisos entre la Autoridad Certificadora y los Usuarios Finales. El Proceso de Construcción de una PKI deberá siempre partir de la definición de las Políticas Operativas y contemplar como requerimiento esencial el asegurar la calidad y seguridad de las operaciones que los usuarios finales realizan con sus claves privadas (p.e. Firma Digital de Documentos).

Arquitectura Estándar para Identificación Digital Capítulo II Arquitectura

28

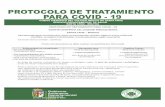

2. ARQUITECTURA El proyecto, como su nombre lo indica, busca la creación de una arquitectura de fácil acceso, uso e implementación, es decir, que pueda y deba ser utilizada en cualquier plataforma u organización, que sea una Arquitectura Estándar para la Identificación Digital (AEspID) con pocas o ninguna adecuaciones. Esto es posible debido a que la AEspID es completamente independiente a los sistemas de información ya existentes en las organizaciones. La Arquitectura Estándar para la Identificación Digital (AEspID), es un sistema el cual nos permite crear dichas identificaciones y de igual manera identificar con seguridad a las personas y los documentos que esta contenga, con procedimientos que nos indicarán si realmente la identificación es válida y está disponible para su uso. Dentro de la Arquitectura Estándar, en lo general, existen varias formas de dar seguridad y crear las identificaciones, pero debe existir algún órgano que administre todos los movimientos de la aplicación, movimientos como el crear las mismas identificaciones hasta verificar que sean válidas. Este órgano es la Autoridad Certificadora. En el presente proyecto se implementará una Infraestructura de Llave Pública de Única Autoridad Certificadora (PKI de única AC), con la finalidad de crear identificaciones digitales para los usuarios, constituidas por:

• Un certificado de Llave Pública, a nombre del usuario.

• Documentos en formato PDF.

• Y las firmas digitales correspondientes a cada documento.

Arquitectura Estándar para Identificación Digital Capítulo II Arquitectura

29

La Figura 2.1 muestra el contenido de las identificaciones digitales.

Figura 2.1 Ejemplo grafico de la Identificación Digital generada por la arquitectura AEspID

En la consecución de dicho objetivo se delimitaron los siguientes tres módulos:

• El módulo de Validación e Interpretación de la Identificación Digital.

• El módulo de Certificación de Usuarios y Firma de Documentos.

• Y el módulo de Servicios de Certificación que implicaba la configuración del

servidor central.

La arquitectura propuesta se enfoca en el manejo de documentos firmados, por tal motivo y a diferencia de las implementaciones comunes de Infraestructuras de Clave Pública, el manejo de la clave privada de los usuarios queda a disposición de la Autoridad de Certificación y no del usuario, permitiendo la generación adecuada de las firmas de los documentos que contendrá la identificación digital.

AEspID_ID

Documentos Firmas Certificado de Usuario

Arquitectura Estándar para Identificación Digital Capítulo II Arquitectura

30

Figura 2.2 Modulos de Certificación

En la figura 2.2, se puede observar con mejor claridad lo mencionado en el punto anterior, donde en el módulo de certificación son generadas todas las llaves privadas y son almacenadas en la base de datos del servidor, mientras que el certificado de usuario y firmas de los documentos quedan a disposición del usuario. Este módulo de certificación es controlado por la autoridad certificadora, la cual tiene dominio total sobre de él. Esta información es almacenada en una carpeta única, segura y disponible dentro del servidor de la autoridad certificadora y al usuario se le proporciona, en un dispositivo de almacenamiento portátil, la identificación correspondiente al mismo (llaves, certificados y firmas de documentos digitales). Una vez que le es proporcionada dicha información al usuario, este conectará dicho dispositivo a su computadora, la cual ejecutará automáticamente un archivo que llamará al servidor correspondiente a la autoridad certificadora. Dicha autoridad certificará o revocara la identificación del usuario y emitirá una advertencia al usuario ó a la organización según corresponda.

Organización

AC Auxiliar AEspID

Usuario

PKI de única AC

Pertenece

Firmas de Documentos Certificado

de Usuario

Certificado AEspID

Certifica

Auxilia

Llave Privada del Usuario

Llave Privada AEspID

BD

Revocación de Certificados Información del Sistema Interpretación y Validación

de la Identificación Digital

SERVICIOS

MODULO DE CERTIFICACIÓN

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

32

3. IMPLEMENTACIÓN Dentro de la implementación del sistema y como se menciona en la parte anterior de Arquitectura, denotaremos tres módulos significativos comenzando con el módulo de certificación. 3.1 Módulo de Certificación de Usuarios y Firma de Documentos Este módulo es el encargado de:

• Generar el certificado de llave pública y la llave privada de la autoridad de certificación.

• Generar los certificados de llave pública y las llaves privadas de los usuarios. • Generar las firmas de los documentos pertenecientes a los usuarios que hayan sido

validados y digitalizados previamente. • Generar el archivo de la identificación con la recopilación de los documentos antes

mencionados, además de los archivos extra necesarios para la interpretación de la identificación.

Este módulo esta desarrollado en Java debido a que este nos permite montarlo sobre sistemas operativos Linux y Windows. Podemos conceptualizar la identificación generada como un conjunto de documentos electrónicos con firma digital que permitan con cierto grado de veracidad identificar a una persona, y que dichos archivos fueron generados por el sistema de certificación y firmas del proyecto AEspID (Arquitectura Estándar Para Identificación Digital). Un ejemplo de la identificación se muestra en las Tablas 1 y 2.

Directorio ID_AEspID CertUsuario.pem Certificado del usuario Escanear0004.jpg Documento en formado JPEG Escanear0004.sig Firma del único documento

Tabla 1. Ejemplo de Identificación

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

33

3.1.1 Los certificados Tanto el certificado de llave pública del usuario como el de la Autoridad de certificación siguen el estándar X.509 y se guarda con formato DER. Al algoritmo de cifrado de estos certificados es para ambos SHA1 con RSA de 2048 bits. Un ejemplo de cómo se interpretan los certificados se muestra en la Tabla 3. Interpretación del certificado de la AC en el Sistema 3.1.2 Las Firmas Las firmas son documentos creados a partir del arreglo de bytes obtenido de los documentos a firmar (que puede ser de máximo 642 bits), por lo que pareciera información basura cuando se muestra interpretado en caracteres. La extensión “.sig” de las firmas fue propuesta por el proyecto, pero no es un estándar, y proviene de la palabra en inglés “signature” que significa firma. CertUsuario.cer

0‚_¨0‚_� ______w|;&0 _ *†H†÷ _____0_1_0___U__ESIME_AEspID0__ 070524180245Z_ 080524180245Z0_1_0___U__Juan d Castro 0‚_ 0 _ *†H†÷ ______‚_ _0‚___‚___ì_.Ò Ú(0±µo:Ëþ´~œîÀS‘cç´[T‘B[¨w.¡Ë_äÐúèKݼIéP‰:àÐò;�_yŠ°O*-_¼â½?ŽÎÞ›+_¥Ö–M‘µ:¢{%_RÈÊ‘___¦;ý¶C_šØ°X_B_ámn_á)€…ô¥MSJá_ \_{µ_h5_¯'©__#�6ºûÊÚQ’ó¸“í_0Ò¼ïœ.ãKŸ¼z§ún»€¾‚Ãk…oC_x)¤“…ËŠ$u•_¢Bƒ“ï_w¢ ²ð2‘_#_DçdU_¢d__M´êj$›¾¥CÁÑ�`ä±!7¯}Ä¥åŸ`k1p3õD\Uì_‹wÑ8bý ¼ñ÷Púnè-1{___0 _ *†H†÷ ______‚___–ú“ξ±_ÚçC8+ÿ·}·í'f_]i?j™B+o¶•vþRCŒ„¥:ÎǹP #§pf2,õ�ªÑů_&%o2©ŒtCdØ4ÊãüìÎpaLݳNdîqØ2+Ý_ËuÐr>û__Rl¼0bÐêo>Õ“sW_„Ë«æR~WÙ1ˆ¹?°ÖdNÿVùèH<f|GÛÌ…Õ4fA[=öã8ò†ÀxML__“¦ ™�þ�š_LɃÚB�÷ò‡<ù“àÖLt�䤂½ž_Â÷ègâÿ_ó—_°Øú÷¾:ò8)4§LÝ`V ð Bѯøºÿ´ÐË_^_™˜__Ú2Ê«_Õe_DÓð×1@Iö_ šÞbônÕ{Ì¢

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

34

Credencial de Elector.pdf

Credencial de Elector.sig

_(e0Ñ�ö›Õ‘óŽ�âbõ�üàÅ__“Ô-ÔÝí ÛÀæ~_=_oÛ\ £Ô…_Ý{F�¦(S_ÇUzÈŸÛ·Ô,õ�_ÎròZ=aüÔ|æ…á R8/¦:_t—_ÎÒÂ_¿ëg”¦é·‘Ç_+ÊrHŽ× «ìaMœÑvû©Ù⊻¼ œ1_I__pv¡dA_5[Pv_«y„6t•d V¬¶xQ~Ó"óWn‰¬-:zUF_êE_èðÍ0-WO»¼ ® 8†I'%Ýñ_[�ƒ¿Ö0v/V×í@Ñõ ™ÿ‹&ü�Õ³_þž5á¡ñз¢Â1i_ûœ§ V_s#»KÈ=n_ÌÖo_ÿ†b@ˆ_q%bø3

Tabla 2. Ejemplo de identificación real

Version: V3 Subject: CN=Instituto Politécnico Nacional - AEspID Signature Algorithm: SHA1withRSA, OID = 1.2.840.113549.1.1.5 Key: Sun RSA public key, 2048 bits modulus: 18775697425511676817169221287953796038556955102462327874633475122648792695115716419969658147381766486760970118326607139338830370109198278013557194766339298107487051360444515943083627627565316085309440835241029958188699239225704598295490222380996373487347892224309515943669593336367389393920562673933327925009431251049312425717876953742077766120546155547225676169127777848492945431946719084570209709882772627357922841367853105214906134077564497704848771182847133942461175716958592420932522470366523314231582230063387049672566588465094558313232869596842709938930336247993021984923938727818551385593074241310031793735201 public exponent: 3 Validity: Issuer: CN=Instituto Politécnico Nacional - AEspID SerialNumber: [ 07d7]

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

35

] Algorithm: [SHA1withRSA] Signature: 0000: 29 7D DF 9C B9 7E 7E 4D BE C4 EE 36 E6 DE F7 84 )......M...6.... 0010: 20 F7 02 33 F7 47 9B 4C DA 0F 82 F5 CD 54 EA 23 ..3.G.L.....T.# 0020: 1E 94 43 1F B6 8E 8B 8C 0C 0A DC FC 78 1B 49 1D ..C.........x.I. 0030: 0A 80 29 3E 35 94 4D 8E 98 BC 44 67 B0 67 DC 28 ..)>5.M...Dg.g.( 0040: 19 F0 92 7D E0 B9 1D 16 15 1E B0 D9 61 19 49 3E ............a.I> 0050: 9B CA FF 01 21 12 8F E0 F6 8E DE 92 BE FE 23 2E ....!.........#. 0060: EB F1 DF 60 C3 24 31 EF 8E 0D EB BE ED DD 65 C9 ...`.$1.......e. 0070: C5 BF 57 73 A2 57 72 DD 93 7F 9C 83 58 E1 E2 7E ..Ws.Wr.....X... 0080: DF 04 8F D9 C4 AC C2 B2 31 B0 53 6B CF 0C EE C6 ........1.Sk.... 0090: 67 87 7D 80 90 0F 21 A5 E7 5D 27 81 F2 C1 C9 B8 g.....!..]'..... 00A0: 52 61 A6 1F F5 B6 C9 67 77 12 67 E5 94 B6 0B 76 Ra.....gw.g....v 00B0: 10 AB 92 1B 19 42 2E 17 D3 26 B7 F3 A4 F0 76 2F .....B...&....v/ 00C0: 33 4E F5 5E 92 AB DF FA 75 52 A5 2B 54 05 FC F9 3N.^....uR.+T... 00D0: 26 07 6C 6A 1A B4 67 06 4E 25 BD F6 5B 39 A2 AA &.lj..g.N%..[9.. 00E0: CB 67 1D E2 DA EB 75 94 C6 3B CB C6 3D 1A 17 80 .g....u..;..=... 00F0: DA A0 F5 F2 8A 06 41 90 6B 29 B5 90 C3 C1 5C D3 ......A.k)....\. ]

Tabla 3. Interpretación del certificado de la AC en el Sistema

3.1.3 Las Llaves Tanto el par de llaves de la AC, como el par del usuario, son llaves RSA de 2048 bits de longitud. Todas las llaves privadas se almacenan en la base de datos instalada en el Servidor, y la llave privada de la AC es antes cifrada con el algoritmo AES, utilizando una llave de 256 bits, la cual es producto del algoritmo SHA256 aplicado a un una frase de entre 6 y 12 caracteres. Para esta parte criptográfica del sistema, se utilizó la librería criptográfica de Bouncy Castle (BC).

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

36

3.1.4 Las interfaces

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

37

En cuestión a las interfaces del módulo de certificación:

• Se cuenta con una interfaz Utilidades, que permitirá crear la llave privada y

certificado de la AC, esta vista será cargada como principal en el caso de no haberse creado aún un certificado de AC. Permitirá también, limpiar la base de datos de los usuarios con certificados expirados. Figura 3.1

• La figura3.2 muestra la interfaz principal del sistema, la cual requerirá de una la clave root de la base de datos, además de la palabra de acceso para descifrar la llave privada de la AC. De esta forma permitir crear nuevo usuarios.

• La creación de un nuevo Usuario requerirá la interfaz de la figura 3.3, donde se deberá indicar la ruta donde crear el archivo de recopilación de documentos (identificación digital).

• La Interfaz de firma sólo podrá ser accedida después de crear un nuevo usuario o cargar un certificado de usuario ya existente. Figura 3.4

• Si existe un usuario, es posible añadir más documentos firmados a su identificación, a través de la interfaz de agregar. Figura 3.5

3.1.5 Navegación La Figura 3.6 ilustra este punto.

Figura 3.6 Navegación del módulo de certificación

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

38

3.2 Módulo de Validación e Interpretación de la Identificación Digital El presente módulo tendrá las siguientes funciones:

1. Validación de autenticidad de certificado de usuario. 2. Validación de fecha de expiración del certificado. 3. Validación de revocación de certificado. 4. Interpretación de la identificación.

Para la realización de este módulo se optó por desarrollarlo en Java, mediante la programación y desarrollo de un applet. El motivo por el cual, se eligió un applet como medio de desarrollo para dicho módulo, es que este nos presenta las siguientes ventajas:

• Es multiplataforma. • Se ejecuta del lado del cliente. • Es un lenguaje de alto nivel.

De los puntos mencionados anteriormente, destacaremos el segundo, que hace referencia a la ejecución del applet del lado del cliente. Este punto es de gran importancia para nosotros ya que, al ejecutarse la aplicación del lado del cliente, evitará una saturación por parte del servidor. Así mismo, nos ayudará a acceder al certificado y documentos del usuario que se encuentran almacenados en el dispositivo (memoria USB) del usuario. Por cuestiones de seguridad, un applet no puede acceder a los recursos del ordenador donde se está visualizando, ni disco duro, ni impresora, ni ninguna otra cosa. Tampoco puede establecer conexiones con otros ordenadores que no sean el servidor de dónde viene. Sin embargo, para dar funcionalidad al applet, a veces es necesario que este pueda acceder al disco duro. La forma de conseguir esto es firmar el applet digitalmente. Por esta razón nuestro applet cuenta con la firma digital de nuestra autoridad certificadora, cuando el navegador detecte que el applet ha sido firmado digitalmente nos mostrará un cuadro de mensaje informándonos que el applet ha sido firmado y si deseamos aceptar el applet.

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

39

3.2.1 Funcionamiento del módulo. Para iniciar la iteración del usuario con el applet, el usuario deberá conectar la memoria USB a la computadora, dentro del dispositivo se encuentra un archivo autoejecutable, el cual abrirá una página Web que servirá para pedir al servidor la ejecución del applet. Cuando el applet empiece a cargar, se mostrará una ventana en donde se puede observar la licencia de acrobat reader (figura 3.7), ya que, el visor de documentos pdf elegido fue este, aceptamos la licencia y el applet terminara de cargarse.

Figura 3.7 Licencia del Visor de Acrobat

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

40

3.2.2 Funciones del módulo 3.2.2.1 Validación de autenticidad de certificado de usuario Esta será la primera validación que realizará la aplicación. Validará si el certificado de usuario es válido, es decir, si el certificado localizado en la identificación fue creado por la Autoridad Certificadora (AC). Para esto, la aplicación se comunicará con el servidor, realizando una petición para obtener el certificado de la AC, esto para realizar la validación, ya que, el certificado de AC, se encuentra almacenado en el servidor. Una vez obtenido el certificado se realizará la validación correspondiente. Si el certificado no es válido, se mostrará un mensaje notificando al usuario de esta situación, como se ilustra en la figura 3.8.

Figura 3.8 Certificado no válido

3.2.2.2 Validación de fecha de expiración del certificado Consiste en verificar si el certificado no ha expirado, si la fecha de término de validez del certificado no ha sido superada. Al igual que el punto anterior, se realizará una comunicación con el servidor para obtener la fecha, esto debido a que si no se hace de esta manera, el usuario podría modificar la fecha del sistema, tal que, pueda hacer que el certificado apruebe esta validación.

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

41

Una vez obtenida la fecha del servidor, la aplicación realizará una comparación entre las fechas, si el certificado ha expirado se mostrará el mensaje correspondiente a esta situación. (Figura 3.9)

Figura 3.9 Certificado Expirado

3.2.2.3 Validación de revocación de certificado Para este punto, la aplicación verificará en la base de datos si el certificado no se encuentra revocado, para esto se obtiene el número de serie del certificado y se le envía al servidor en una petición, el servidor realizará la consulta y se devolverá una respuesta, la aplicación tomará la respuesta y lo validará, en caso de que, el certificado se encuentre revocado (Figura 3.10), se notificará al usuario sobre la revocación de su certificado.

Figura 3.10 Certificado Revocado

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

42

3.2.2.4 Interpretación de la identificación Una vez pasada todas las validaciones mencionadas anteriormente, se mostrarán la información del certificado del usuario; nombre del usuario, nombre de la AC, fecha de validez, así como, los documentos almacenados en la memoria USB, como se muestra en la Figura 3.11.

Figura 3.11 Identificación Correcta

Los documentos con los que cuenta la identificación se mostraran del lado derecho en una lista desplegable, de esta lista se podrá elegir el documento para visualizarlo en la parte superior. Al elegir el documento de la lista se verifica si este es válido, se comprueba si el documento ha sido firmado con el certificado del usuario, de ser así, me mostrará el mensaje “El documento es válido” (Figura 3.12), en caso contrario se mostrará el mensaje “El documento no es válido”. (Figura 3.13)

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

43

Un documento no es válido, cuando su firma no ha sido creada a partir del certificado del usuario, el motivo es que dicho documento fue firmado con otro certificado de usuario distinto al certificado localizado en la identificación. Se podría dar otro caso, en el cual el documento no se encuentre firmado, es decir se tiene el documento del usuario, pero este no ha sido firmado digitalmente con el certificado propio del usuario, en este caso se mostrará el mensaje “El documento no está firmado”. (Figura 3.14)

Figura 3.12 Documento válido

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

44

Figura 3.13 Documento no válido

Figura 3.14 Documento no firmado

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

45

3.3 Módulo de Servicios de Certificación 3.3.1 Revocación de Certificados Dentro de los servicios de certificación se encuentra la creación de páginas que permitirán:

1. Revocar certificados. 2. Proporcionar información del sistema y los requerimientos.

Esta páginas fueron creadas como jsp’s, las Figura 3.15, 3.16 y 3.17, son el despliegue de la páginas principales.

Figura 3.15 Página Principal de los servicios de Certificación

En la parte de revocación de certificados para que el certificado sea revocado automáticamente, la información pasa por dos validaciones, por una parte verifica si el Número de Serie está dado de alta, es decir, si existe un usuario con este Número de Serie con la posibilidad de revocar el certificado, en caso contrario se nos informará que el usuario no existe. (Figura 3.18)

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

46

La segunda verificación que hace el sistema es, en dado caso que el usuario exista en la base de datos, ahora se verifica que la contraseña que se acaba de ingresar es la correspondiente para el usuario y en caso contrario, nos mostrará un error. (Figura 3.19) En caso de haber pasado las verificaciones y correctamente (estar registrado en la base de datos y haber ingresado correctamente la contraseña) el sistema revocará el certificado impidiendo su uso futuro.

Figura 3.16 Página de Información

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

47

Figura 3.17 Página de revocación de certificados

Figura 3.18 Usuario no encontrado

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

48

Figura 3.19 Contraseña incorrecta

3.3.2 El Servidor El desarrollo de la Arquitectura Estándar para Identificación Digital nos exigía una aplicación ejecutándose en un servidor, esta aplicación nos ayudaría a crear y manipular gran parte del sistema, es por ello, que el servidor forma parte indispensable para nuestra aplicación. El saber que tecnologías se utilizarían para levantar el servidor y las características que este llevaría a una serie de investigaciones y decisiones para poder tener el servidor ideal para nuestra aplicación. El servidor nos ayudaría a implementar la aplicación la cual nos ayudaría a crear las identificaciones digitales, así como hacer las validaciones necesarias para determinar si dicha identificación es autentica o es corrupta, y por último nos daría la posibilidad de revocar certificados invalidando la identificación digital que contenga este.

Arquitectura Estándar para Identificación Digital Capítulo III Desarrollo De la Propuesta

49