Cripto1

-

Upload

karina-kopp -

Category

Documents

-

view

217 -

download

0

Transcript of Cripto1

CompCompresiresióónn y Criptografy Criptografíía a de Datosde Datos

CoordinaciCoordinacióón de Ciencias Computacionalesn de Ciencias ComputacionalesEneEne -- MayMay 20082008

Dra. Claudia FeregrinoDra. Claudia Feregrino

ContenidoContenido

1.1. IntroducciIntroduccióónn2.2. Tipos de Tipos de criptosistemascriptosistemas

1.1. CriptosistemasCriptosistemas simsiméétricostricos2.2. CriptosistemasCriptosistemas asimasiméétricostricos

3.3. Sistema de cifradoSistema de cifrado4.4. Secreto de un sistema criptogrSecreto de un sistema criptográáficofico5.5. CriptosistemasCriptosistemas clcláásicossicos6.6. CriptosistemasCriptosistemas modernosmodernos

Las dos Las dos úúltimas dltimas déécadascadas

•• 80s 80s -- uso de PC comienza a ser comuso de PC comienza a ser comúún.n.–– PreocupaciPreocupacióón por integridad de los datos.n por integridad de los datos.

•• 90s proliferan los ataques a sistemas inform90s proliferan los ataques a sistemas informááticosticos–– Aparecen los virus, conciencia del peligro que acecha Aparecen los virus, conciencia del peligro que acecha

como usuarios de como usuarios de PCsPCs y equipos conectados a Internet.y equipos conectados a Internet.

•• Fines de los 90s Fines de los 90s -- las amenazas se generalizan.las amenazas se generalizan.–– Se toma en serio la seguridad: Se toma en serio la seguridad: ddéécada de los 00scada de los 00s

¿¿QuQuéé hay de nuevo en los 00s?hay de nuevo en los 00s?

•• Principalmente por el uso de Internet, el tema de la Principalmente por el uso de Internet, el tema de la protecciproteccióón de la informacin de la informacióón se transforma en una n se transforma en una necesidad y con ello se populariza la terminolognecesidad y con ello se populariza la terminologíía ta téécnica cnica asociada a la asociada a la criptologcriptologííaa::–– Cifrado, descifrado, criptoanCifrado, descifrado, criptoanáálisis, firma digital.lisis, firma digital.–– Autoridades de CertificaciAutoridades de Certificacióón, comercio electrn, comercio electróónico.nico.

•• Ya no sYa no sóólo se transmiten estas enselo se transmiten estas enseññanzas en las anzas en las universidades. El usuario final desea saber, por ejemplo, quuniversidades. El usuario final desea saber, por ejemplo, quéésignifica significa firmarfirmar un eun e--mail.mail.

•• Productos futuros: Productos futuros: Seguridad aSeguridad aññadidaadida

Seguridad FSeguridad Fíísica sica vsvs Seguridad Seguridad LLóógicagica

•• El estudio de la seguridad informEl estudio de la seguridad informáática puede tica puede plantearse desde dos enfoques:plantearse desde dos enfoques:

–– Seguridad FSeguridad Fíísica:sica: protecciproteccióón del sistema ante las n del sistema ante las amenazas famenazas fíísicas, planes de contingencia, control de sicas, planes de contingencia, control de acceso facceso fíísico, polsico, polííticas de backups, etc. ticas de backups, etc.

–– Seguridad LSeguridad Lóógica:gica: protecciproteccióón de la informacin de la informacióón en n en su propio medio mediante el enmascaramiento de la su propio medio mediante el enmascaramiento de la misma usando tmisma usando téécnicas de criptografcnicas de criptografíía. a.

¿¿EncriptarEncriptar o cifrar?o cifrar?

•• Cifra o cifrado:Cifra o cifrado:–– TTéécnica que, en general, protege o autentica a un documento o usuacnica que, en general, protege o autentica a un documento o usuario al rio al

aplicar un algoritmo criptograplicar un algoritmo criptográáfico. Sin conocer una clave especfico. Sin conocer una clave especíífica, no fica, no serseráá posible descifrarlo o recuperarlo.posible descifrarlo o recuperarlo.

•• PPoror influencia del inglinfluencia del inglééss: : encriptarencriptar. . –– NNo existe, o existe, ......¿¿MMetereter a alguien dentro de una criptaa alguien dentro de una cripta??

CriptografCriptografííaa Kriptós – “esconder”Ghaphein – “escribir”

Rama de las Matemáticas -y en la actualidad de la Informática y Redes de Cómputo- que hace uso de métodos y técnicas matemáticas para cifrar un mensaje o archivo por medio de un algoritmo, usando una o más claves.

Los criptosistemas permiten establecer cuatro aspectos fundamentales de la seguridad informática:

• Confidencialidad, • Integridad, -> El mensaje se recibe intacto•Autenticación y -> Se verifica el origen• No repudio de emisor y receptor. -> No negar que se envió/recibió

TrabalenguasTrabalenguas

•• El arte y la ciencia de guardar los mensajes El arte y la ciencia de guardar los mensajes seguros: seguros: criptografcriptografííaa

•• La practican los La practican los criptcriptóógrafosgrafos..•• CriptoanalistasCriptoanalistas son los que practican el son los que practican el

criptoancriptoanáálisislisis, el arte y ciencia de romper el texto , el arte y ciencia de romper el texto cifrado.cifrado.

•• La rama de las matemLa rama de las matemááticas que abarca ambos, ticas que abarca ambos, criptografcriptografíía y criptoana y criptoanáálisis es la lisis es la criptologcriptologííaa y y quienes la practican son los quienes la practican son los criptcriptóólogoslogos. .

¿¿PorquPorquéé usarla?usarla?

•• El delito informEl delito informáático parece ser un tico parece ser un ““buen negociobuen negocio””::•• Objeto PequeObjeto Pequeññoo: la informaci: la informacióón estn estáá almacenada en almacenada en

““contenedores pequecontenedores pequeññosos””: no es necesario un cami: no es necesario un camióón para robar n para robar el banco, joyas, dinero, ...el banco, joyas, dinero, ...

•• Contacto FContacto Fíísicosico: no existe contacto f: no existe contacto fíísico en la mayorsico en la mayoríía de los a de los casos. Se asegura el anonimato y la integridad fcasos. Se asegura el anonimato y la integridad fíísica del sica del delincuente.delincuente.

•• Alto ValorAlto Valor: el objeto codiciado tiene un alto valor. El contenido : el objeto codiciado tiene un alto valor. El contenido (los datos) vale mucho m(los datos) vale mucho máás que el soporte que los almacena s que el soporte que los almacena (disquete, disco compacto, ...).(disquete, disco compacto, ...).

•• UnicaUnica solucisolucióónn: el uso de t: el uso de téécnicas criptogrcnicas criptográáficas.ficas.

Sistema de cifradoSistema de cifrado

Medio deTransmisor Transmisión Receptor

M C

Cifrador Mensaje cifrado Descifrador

Intercepción del mensajepor un intruso

T RMTC M

Sea cual sea el medio de transmisión (enlace, red telefónica, red de datos, disco magnético, disco óptico, etc.) éste por

definición es INSEGURO.

Usurpación de identidadpor un intruso

Esquema de un Esquema de un criptosistemacriptosistema

Texto TransmisorTexto cifrado

ReceptorBase Base

Canal inseguro

Clave

Cifrador Descifrador

Texto

Espacio de MENSAJES

Espacio de TEXTOS CIFRADOS

Espacio de CLAVES

Transformaciones de CIFRADO y DESCIFRADO

Espacio de mensajes MEspacio de mensajes M

– Componentes de un mensaje inteligible (bits, bytes, píxeles, signos, caracteres, etc.) que provienen de un alfabeto.

– El lenguaje tiene unas reglas sintácticas y semánticas.– En algunos casos y para los sistemas de cifrado clásicos

la longitud del alfabeto indicará el módulo en el cual se trabaja. En los modernos, no guarda relación.

– Habrá mensajes con sentido y mensajes sin sentido.

M = {mM = {m11, m, m22, ..., , ..., mmnn}}Hola amigos, este es un texto en claro...

Espacio de textos cifrados, CEspacio de textos cifrados, C

– Normalmente el alfabeto es el mismo que el utilizado para crear el mensaje en claro.

– Supondremos que el espacio de los textos cifrados C y el espacio de los mensaje M (con y sin sentido) tienen igual magnitud.

– En este caso, a diferencia del espacio de mensajes M, serán válidos todo tipo de criptogramas.

C = {cC = {c11, c, c22, ..., , ..., ccnn}}VjbmljYSBkZSBNYWRyaWQgQ0ExLTArBgN...

Espacio de claves, KEspacio de claves, K

– Si el espacio de claves K es tan grande como el de los mensajes M, se obtendrá un criptosistema con secreto perfecto.

– Se supone que es un conjunto altamente aleatorio de caracteres, palabras, bits, bytes, etc., en función del sistema de cifra. Al menos una de las claves en un criptosistema se guardará en secreto.

K = {kK = {k11, k, k22, ..., , ..., kknn}}

Transformaciones de cifrado Transformaciones de cifrado EEkk

– Ek es una aplicación con una clave k, que está en el espacio de claves K, sobre el mensaje M y que lo transforma en el criptograma C.

– Es el algoritmo de cifra. Sólo en algunos sistemas clásicos el algoritmo es secreto. Por lo general será de dominio público y su código fuente estará disponible en Internet.

EEkk: M : M →→ C C k k ∈∈ KK

Transformaciones de descifrado Transformaciones de descifrado DDkk

– Dk es una aplicación con una clave k, que está en el espacio de claves K, sobre el criptograma C y que lo transforma en el texto en claro M.

– Se usa el concepto de inverso. Dk será la operación inversa de Ek o bien -que es lo más común- se usa la misma transformación Ek para descifrar pero con una clave k’ que es la inversa de k dentro de un cuerpo.

DDkk: C : C →→ M M k k ∈∈ KK

Requisitos de un Requisitos de un criptosistemacriptosistema

–– Algoritmo de cifrado/descifrado Algoritmo de cifrado/descifrado rráápido y fiablepido y fiable..–– Posibilidad de transmitir archivos por una lPosibilidad de transmitir archivos por una líínea de datos, nea de datos,

almacenarlos o transferirlos.almacenarlos o transferirlos.–– No debe existir retardo debido al cifrado o descifrado.No debe existir retardo debido al cifrado o descifrado.–– La seguridad del sistema deberLa seguridad del sistema deberáá residir solamente en el residir solamente en el

secreto de una clave y no de las funciones de cifra.secreto de una clave y no de las funciones de cifra.–– La fortaleza del sistema se entenderLa fortaleza del sistema se entenderáá como la como la

imposibilidad computacionalimposibilidad computacional de romper la cifra o encontrar de romper la cifra o encontrar la clave secreta.la clave secreta.

Recomendaciones de Recomendaciones de BaconBacon

•• FilFilóósofo y estadista inglsofo y estadista ingléés del siglo XVIs del siglo XVI–– Dado un texto en claro M y un algoritmo de cifra Dado un texto en claro M y un algoritmo de cifra EEkk, el , el

ccáálculo de lculo de EEkk(M(M) y su inversa debe ser ) y su inversa debe ser sencillosencillo..–– SerSeráá imposibleimposible encontrar el texto en claro M a partir del encontrar el texto en claro M a partir del

criptograma C si se desconoce la funcicriptograma C si se desconoce la funcióón de descifrado n de descifrado DDkk..

–– El criptograma deberEl criptograma deberáá contener caracteres distribuidos contener caracteres distribuidos para que su para que su aparienciaapariencia sea inocente y no dsea inocente y no déé pistas a un pistas a un intruso.intruso.

Recomendaciones de Recomendaciones de KerckhoffsKerckhoffs

•• Profesor holandProfesor holandéés en Pars en Paríís del siglo XIXs del siglo XIX–– KK11: El sistema debe ser en la : El sistema debe ser en la prprááctica imposiblectica imposible de de

criptoanalizarcriptoanalizar..–– KK22: Las limitaciones del sistema no deben plantear : Las limitaciones del sistema no deben plantear

dificultadesdificultades a sus usuarios.a sus usuarios.–– KK33: M: Méétodo de eleccitodo de eleccióón de claves n de claves ffáácilcil de recordar.de recordar.–– KK44: Transmisi: Transmisióón del texto cifrado por n del texto cifrado por telteléégrafografo..–– KK55: El cript: El criptóógrafo debe ser grafo debe ser portableportable..–– KK66: No debe existir una larga lista de : No debe existir una larga lista de reglasreglas de uso.de uso.

Criptosistema Medio deTransmisor Transmisión Receptor

M C

Cifrador Mensaje cifrado Descifrador

T RMTC M

Usurpación de identidadpor un intruso (I)

Intercepción del mensajepor un intruso (I)

Cualquier medio de transmisión es inseguro

Integridad

Confidencialidad

Estos dos principios de la seguridad informática, el de la confidencialidad y la integridad, (además de la autenticación y

el no repudio) serán muy importantes en un sistema de intercambio de información segura a través de Internet.

Confidencialidad e IntegridadConfidencialidad e Integridad

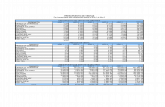

ClasificaciClasificacióón de los n de los criptosistemascriptosistemas

•• Sistemas de cifra: clSistemas de cifra: cláásicos sicos vsvsmodernosmodernos–– ClasificaciClasificacióón histn históórica y rica y

cultural.cultural.•• Sistemas de cifra: en bloque Sistemas de cifra: en bloque

vsvs en flujoen flujo–– ClasificaciClasificacióón de acuerdo a n de acuerdo a

ccóómo se produce la cifra.mo se produce la cifra.• Sistemas de clave: secreta vs pública

– Clasificación de acuerdo a la cifra usando una única clave secreta o bien sistemas con dos claves, una de ellas pública y la otra privada.

TRANSPOSICIÓN SUSTITUCIÓN

MONOGRÁMICA POLIGRÁMICA NO PERIÓDICA PERIÓDICA

ALFABETOESTÁNDAR

ALFABETO MIXTO

DIGRÁMICA N-GRÁMICALINEALES PROGRESIVOS

CÉSAR

PLAYFAIR HILL

VERNAM

ENIGMA

VIGENÈRE (X-OR)AFÍN

OTROS

ALFABETOESTÁNDAR

ALFABETOMIXTO

Clasificación de los criptosistemas clásicos

COLUMNAS

FILAS

SERIES

GRUPOS MONOALFABÉTICA POLIALFABÉTICA

ESCÍTALACifra grupos de

letras juntas

1854, WW1, pares de

letras

1568, Guerra Civil E.U., rotos

fácilmente, prod. de

seguridad.Múltiples teclas

de una letra, cada una cifra una letra del

texto.

Mismo texto plano, pero orden diferente

•• Desde tiempos inmemoriales hasta la mitad del siglo XX.Desde tiempos inmemoriales hasta la mitad del siglo XX.

OTROS

DifusiDifusióón y confusin y confusióónn

Para lograr un mayor secreto en las operaciones de cifra Para lograr un mayor secreto en las operaciones de cifra ShannonShannon propuso dos tpropuso dos téécnicas:cnicas:DifusiDifusióónn: Transformaci: Transformacióón sobre el texto en claro con objeto de n sobre el texto en claro con objeto de dispersar las propiedades estaddispersar las propiedades estadíísticas del lenguaje sobre todo el sticas del lenguaje sobre todo el criptograma.criptograma.

ConfusiConfusióónn: Transformaci: Transformacióón sobre el texto en claro con objeto n sobre el texto en claro con objeto de mezclar los elementos de de mezclar los elementos de ééste, aumentando la complejidad ste, aumentando la complejidad de la dependencia funcional entre clave y criptograma.

TRANSPOSICIONES O PERMUTACIONES

de la dependencia funcional entre clave y criptograma.

Ambas técnicas serán usadas en todos los sistemas clásicos y también en el DESSUSTITUCIONES

Hitos histHitos históóricos de la criptografricos de la criptografííaa

•• El punto de inflexiEl punto de inflexióón en esta clasificacin en esta clasificacióón la n la marcan tres hechos relevantes:marcan tres hechos relevantes:

–– En el aEn el añño 1948 se publica el estudio de o 1948 se publica el estudio de ClaudeClaudeShannonShannon sobre la Teorsobre la Teoríía de la Informacia de la Informacióón.n.

–– En 1974 aparece el estEn 1974 aparece el estáándar de cifra DES.ndar de cifra DES.–– En el aEn el añño 1976 se publica el estudio realizado o 1976 se publica el estudio realizado

por W. por W. DiffieDiffie y M. y M. HellmanHellman sobre la aplicacisobre la aplicacióón n de funciones matemde funciones matemááticas de un solo sentido a ticas de un solo sentido a un modelo de cifra, denominado cifrado con un modelo de cifra, denominado cifrado con clave pclave púública.blica.

CIFRADO

DIGITAL

El cifrador de la El cifrador de la escescíítalatala

•• Cifrador por Cifrador por transposicitransposicióónn. La . La escescíítalatala era usada en el siglo V era usada en el siglo V a.C. por el pueblo griego lacedemonios. Consista.C. por el pueblo griego lacedemonios. Consistíía en un a en un bastbastóón en el que se enrollaba una cinta y luego se escribn en el que se enrollaba una cinta y luego se escribíía en a en ella el mensaje de forma longitudinal.ella el mensaje de forma longitudinal.

•• Al desenrollar la cinta, las letras aparecAl desenrollar la cinta, las letras aparecíían sin orden alguno. an sin orden alguno.

•• La La úúnica posibilidad de deshacer esta cifra pasaba por nica posibilidad de deshacer esta cifra pasaba por enrollar dicha cinta en un bastenrollar dicha cinta en un bastóón con el mismo din con el mismo diáámetro que metro que el usado en el extremo emisor y leer el mensaje de forma el usado en el extremo emisor y leer el mensaje de forma longitudinal.longitudinal.

MMéétodo de cifra de la todo de cifra de la escescíítalatala

A S I C I F R A B

A N C O N L A E S

C I T A L A

Se trata de un sistema de cifra por transposición

El texto en claro es:

M = ASI CIFRABAN CON LA ESCITALA

El texto cifrado o criptograma será:

C = AAC SNI ICT COA INL FLA RA AE BS

El cifrador de El cifrador de PolybiosPolybios

Es el cifrador por Es el cifrador por sustitucisustitucióónn de caracteres mde caracteres máás antiguo que se conoce s antiguo que se conoce (siglo II a.C.) pero duplica el tama(siglo II a.C.) pero duplica el tamañño.o.

A B C D E 1 2 3 4 5

A A B C D E 1 A B C D E B F G H IJ K 2 F G H IJ K C L M N O P 3 L M N O P D Q R S T U 4 Q R S T U E V W X Y Z 5 V W X Y Z

M1 = QUÉ BUENA IDEA

C1 = DA DE AE AB DE AE

CC AA BD AD AE EA

M2 = LA DEL GRIEGO

C2 = 31 11 14 15 31 22

42 24 15 22 34

El cifrador del CEl cifrador del Céésarsar

En el siglo I a.C., Julio CEn el siglo I a.C., Julio Céésar presenta este cifrador cuyo sar presenta este cifrador cuyo algoritmo consiste en el desplazamiento de tres espacios hacia lalgoritmo consiste en el desplazamiento de tres espacios hacia la a derecha de los caracteres del texto en claro. Es un cifrador porderecha de los caracteres del texto en claro. Es un cifrador porsustitucisustitucióónn en el que las operaciones se realizan men el que las operaciones se realizan móódulo dulo nn, , siendo siendo nn igual al nigual al núúmero de elementos del alfabeto (latmero de elementos del alfabeto (latíín).n).

Mi A B C D E F G H I J K L M N Ñ O P Q R S T U V W X Y Z Ci D E F G H I J K L M N Ñ O P Q R S T U V W X Y Z A B C

Alfabeto de cifrado del César para español mod 27

Ejemplo de cifra con cifrador del CEjemplo de cifra con cifrador del Céésarsar

M i A B C D E F G H I J K L M N Ñ O P Q R S T U V W X Y Z C i D E F G H I J K L M N Ñ O P Q R S T U V W X Y Z A B C

M = EL PATIO DE MI CASA ES PARTICULAR

C = HÑ SDWLR GH OL FDVD HV SDUWLFXÑDU

Cada letra se cifrará siempre igual. Es una gran debilidad y hace que este sistema sea muy vulnerable y fácil de atacar simplemente usando las estadísticas del lenguaje.

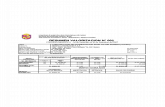

CriptosistemasCriptosistemas ModernosModernos

ClasificaciClasificacióónn•• SegSegúún el tratamiento del mensaje:n el tratamiento del mensaje:

–– Cifrado en bloque (DES, IDEA, RSA: 64 Cifrado en bloque (DES, IDEA, RSA: 64 -- 128 bits)128 bits)–– Cifrado en flujo (A5) cifrado Cifrado en flujo (A5) cifrado bitbit a a bitbit

•• SegSegúún el tipo de claves se dividen en:n el tipo de claves se dividen en:–– Cifrado con clave secretaCifrado con clave secreta–– Cifrado con clave pCifrado con clave púúblicablica

Sistemas simétricos

Sistemas asimétricos

ClasificaciClasificacióón de los n de los criptosistemascriptosistemas

MÉTODOS DE CIFRA MODERNAMÉTODOS DE CIFRA MODERNA

CIFRADO EN FLUJO CIFRADO EN BLOQUE

LFSRs A5CLAVE SECRETACLAVE PÚBLICA

DES; T-DES; CAST;IDEA; RIJNDAEL ...

EXPONENCIACIÓNRSA; ELGAMAL

SUMA/PRODUCTOCE; Mochilas MH ...

Telefonía móvil; tiempo real

y algunos ejemplos...

Intercambio de claves y firma digital

Protección de SW vía HW

Cifrado propiamente de la información

Cifrado en bloque y en flujoCifrado en bloque y en flujo

•• CIFRADO EN BLOQUECIFRADO EN BLOQUE::–– El mismo algoritmo de cifra se aplica a un bloque de El mismo algoritmo de cifra se aplica a un bloque de

informaciinformacióón (grupo de caracteres, nn (grupo de caracteres, núúmero de bytes, etc.) mero de bytes, etc.) repetidas veces, usando repetidas veces, usando la mismala misma clave.clave.

•• CIFRADO EN FLUJOCIFRADO EN FLUJO::–– El algoritmo de cifra se aplica a un elemento de El algoritmo de cifra se aplica a un elemento de

informaciinformacióón (carn (caráácter, cter, bitbit) mediante un ) mediante un flujo de claveflujo de clavealeatoria (en teoraleatoria (en teoríía) y mayor que el mensaje.a) y mayor que el mensaje.

Comparativa cifrado en bloque v/s flujoComparativa cifrado en bloque v/s flujo

Ventajas:•• Alta difusiAlta difusióón de los elementos en n de los elementos en

el criptograma.el criptograma.•• Inmune: imposible introducir Inmune: imposible introducir

bloques extrabloques extrañños sin detectarlo.os sin detectarlo.

Ventajas:•• Alta velocidad de cifra al no Alta velocidad de cifra al no

tener en cuenta otros elementos.tener en cuenta otros elementos.

•• Resistente a errores. Cifra Resistente a errores. Cifra independiente de cada elemento.independiente de cada elemento.

Desventajas:Baja velocidad de cifrado al tener Baja velocidad de cifrado al tener que leer el bloque.que leer el bloque.Propenso a errores de cifra. Un Propenso a errores de cifra. Un error se propagarerror se propagaráá a todo el a todo el bloque.bloque.

Desventajas:Baja difusiBaja difusióón de elementos en el n de elementos en el criptograma.criptograma.Vulnerable. Pueden alterarse los Vulnerable. Pueden alterarse los elementos por separado.elementos por separado.

CIFRADO EN FLUJO

CIFRADO EN BLOQUE

IntroducciIntroduccióón al cifrado de flujon al cifrado de flujo

Usa el concepto de cifra propuesto por Usa el concepto de cifra propuesto por VernamVernam, , que cumple con las ideas de que cumple con las ideas de ShannonShannon sobre sistemas sobre sistemas de cifra secreto perfecto, esto es:de cifra secreto perfecto, esto es:

a)a) El espacio de las claves es igual o mayor que el El espacio de las claves es igual o mayor que el espacio de los mensajes.espacio de los mensajes.

b)b) Las claves deben ser Las claves deben ser equiprobablesequiprobables..c)c) La secuencia de clave se usa una sola vez y luego se La secuencia de clave se usa una sola vez y luego se

destruye (sistema destruye (sistema oneone--time time padpad).).

DUDADUDA: : ¿¿Es posible satisfacer la condiciEs posible satisfacer la condicióón n a)a)??

Espacio de claves y del mensaje

¿¿Espacio de Claves Espacio de Claves ≥≥ EEspacio de Mensajes?spacio de Mensajes?

1)1) La secuencia de bits de la clave deberLa secuencia de bits de la clave deberáá enviarse al enviarse al destinatario a travdestinatario a travéés de un canal que sabemos es s de un canal que sabemos es inseguro (ainseguro (aúún no conocemos el protocolo de n no conocemos el protocolo de intercambio de clave de intercambio de clave de DiffieDiffie y y HellmanHellman).).

2)2) Si la secuencia es Si la secuencia es ““infinitainfinita””, desbordar, desbordarííamos la amos la capacidad del canal de comunicaciones.capacidad del canal de comunicaciones.

Espacio de claves y del mensaje

¿Qué solución damos a este problema?

El concepto de semillaEl concepto de semilla

Si por el canal supuestamente seguro enviamos esa clave tan larga ... ¿por qué entonces no enviamos directamente el mensaje en claro y nos dejamos de historias? ☺

La solución está en generar una secuencia de tipo pseudoaleatoria con un algoritmo determinístico a partir de una semilla de sólo unas centenas de bits. Podremos generar así secuencias con períodos del orden de 2n, un valor ciertamente muy alto. Esta semilla es la que se envía al receptor mediante un sistema de cifra de clave pública y un algoritmo de intercambio de clave y no sobrecargamos el canal.

TTéécnica de cifra en flujocnica de cifra en flujo

El mensaje en claro se leerEl mensaje en claro se leeráá bitbit a a bitbit..Se realizarSe realizaráá una operaciuna operacióón de cifra, normalmente la n de cifra, normalmente la funcifuncióón XOR, con una secuencia n XOR, con una secuencia cifrantecifrante de bits Sde bits Siique debe cumplir ciertas condiciones:que debe cumplir ciertas condiciones:

–– Un perUn perííodo muy alto.odo muy alto.–– Aleatoriedad en sus propiedades.Aleatoriedad en sus propiedades.

XOR

Secuencia cifrante Si

Mensaje MBits del Criptograma

XOR Mensaje M

Secuencia cifrante Si

CC

CriptosistemasCriptosistemas simsiméétricos y tricos y asimasiméétricostricos

•• CriptosistemasCriptosistemas simsiméétricos:tricos:–– ExistirExistiráá una una úúnica clave (secreta) que deben compartir emisor nica clave (secreta) que deben compartir emisor

y receptor. Con la misma clave se cifra y se descifra por lo y receptor. Con la misma clave se cifra y se descifra por lo que la seguridad reside en mantener dicha clave en secreto.que la seguridad reside en mantener dicha clave en secreto.

CriptosistemasCriptosistemas asimasiméétricos:tricos:Cada usuario crea Cada usuario crea dos clavesdos claves, una , una privadaprivada y otra y otra ppúúblicablica, inversas , inversas

dentro de un cuerpo finito. dentro de un cuerpo finito. Cifra en Cifra en txtx con una clave, descifra en con una clave, descifra en rxrx con la clave inversa. con la clave inversa. La seguridad del sistema reside en la dificultad computacional dLa seguridad del sistema reside en la dificultad computacional de e descubrir la clave privada a partir de la pdescubrir la clave privada a partir de la púública. Para ello usan funciones blica. Para ello usan funciones matemmatemááticas de ticas de un solo sentido con trampaun solo sentido con trampa..

CriptosistemasCriptosistemas simsiméétricostricos

Cifrado con criptosistemas de clave secretaMedio de

k Transmisión kM C

Texto TextoBase Criptograma Base

EK MT DKMC

protegida

Integridad

C’ no permitidoIntruso

EK

Confidencialidad

protegida

M no permitido

DK

La confidencialidad y la integridad se lograrán si se protegen las claves en el cifrado

y en el descifrado. Es decir, se obtienen simultáneamente si se protege la clave secreta.

DES, TDES, IDEA, CAST, RIJNDAEL

DES, TDES, IDEA, CAST, RIJNDAEL

Cifrado con clave pública del receptorIntercambio de claves RSA

Intruso

Medio deClave públicadel usuario B Transmisión

M

CUsuario A Criptograma

EB MT DB M

C

Clave privadadel usuario B

Usuario B protegida

Confidencialidad

M no permitido

DB

Observe que se cifra con la clave pública del destinatario.

Las claves de EB y DB son “inversas”

Intercambio: RSA y DH

Un sistema similar es el intercambio de clave de

Diffie y Hellman DH

CriptosistemasCriptosistemas asimasiméétricos (1)tricos (1)

Cifrado con clave privada del emisorFirma digital RSA

Intruso

CriptogramaC

Medio deClave privadadel usuario A Transmisión

M

Usuario A DA MT EA M

C

Clave públicadel usuario A

Usuario B DA

protegida

Integridad

C’ no permitidoObserve que se cifra con la clave privada del emisor.

Las claves de EA y DA son “inversas”

Se firma sobre un hashH(M) del mensaje, por ejemplo MD5 o SHA-1

Firmas: RSA y DSS

La firma DSS estábasada en el algoritmo de cifra de El Gamal

CriptosistemasCriptosistemas asimasiméétricos (2)tricos (2)

Tipos de cifra con sistemas asimTipos de cifra con sistemas asiméétricostricos

Criptosistemas de clave pública

C

Integridad

Confidencialidad

La confidencialidad y la integridad se obtienen por separado

Firmadigital

Información cifrada

Autenticación del usuario A;

integridad de M

EB DBDAM EA

M

Usuario A Usuario B

k privadade A

k públicade A

k públicade B

k privadade B

DA DB

¿¿QuQuéé usar, simusar, siméétricos o asimtricos o asiméétricos?tricos?

Los sistemas de clave pública son muy lentos pero tienen firma digital.Los sistemas de clave secreta son muy rápidos pero no tienen firma digital.

¿Qué hacer?

Cifrado de la información: Sistemas de clave secreta

Firma e intercambio de clave de sesión:Sistemas de clave pública

La soluciLa solucióón hn hííbridabrida

¿¿Es entonces la clave pEs entonces la clave púública la soluciblica la solucióón?n?NONO

–– TendrTendráá como inconveniente principal (debido a como inconveniente principal (debido a las funciones de cifra empleadas) una tasa o las funciones de cifra empleadas) una tasa o velocidad de cifra mucho velocidad de cifra mucho mmáás bajas baja que la de los que la de los criptosistemascriptosistemas de clave secreta.de clave secreta.

¿¿SoluciSolucióón?n? Sistemas de cifra híbridos

Sistema hSistema hííbrido de cifra y firmabrido de cifra y firma

Firmadigitalsobre H(M)

Cifrado simétrico

Intercambio clave de sesión K usandoEB(M) en emisión y DB(C) en recepción

Autenticacióndel usuario e

integridad

K K

M EA M

Usuario A

k privadade A

Usuario B

k públicade A

Cifrado asimétrico

k secretaKDA K

C

k secreta

Fortaleza: tipos de ataquesFortaleza: tipos de ataques

Conociendo el algoritmo de cifra, el Conociendo el algoritmo de cifra, el criptoanalistacriptoanalista intentarintentaráá romper la cifra:romper la cifra:1. Contando 1. Contando úúnicamente con el criptograma.nicamente con el criptograma.2. Contando con texto en claro conocido.2. Contando con texto en claro conocido.3. Eligiendo un texto en claro.3. Eligiendo un texto en claro.4. A partir de texto cifrado elegido.4. A partir de texto cifrado elegido.

ATAQUE POR FUERZA BRUTAATAQUE POR FUERZA BRUTA5. Buscando combinaciones de claves.

Mayor trabajo

CriptosistemasCriptosistemas de clave secretade clave secreta

Mensaje cifrado

Medio deClave Transmisión Clave

M CTexto TextoBase Base

Cifrado DescifradoMTMC

Cifrado: Ek Descifrado: Dk

Ek Dk

k k

Clave única

Funciones y operaciones de cifraFunciones y operaciones de cifra

•• C = E(M)C = E(M)•• M = D(C)M = D(C)•• M = D(E(M))M = D(E(M))

Si se usa una clave k:Si se usa una clave k:•• C = E(k,M) o C = E(k,M) o EEkk(M(M))•• M = D(k, E(k,M))M = D(k, E(k,M))•• M = M = D(kD(kDD, , E(kE(kEE,M,M))))

Las operaciones D y E son inversas o bien lo son las claves que intervienen. Esto último es lo más normal, con los inversos dentro de un cuerpo finito. Por lo tanto, se recupera el mensaje en claro.

E: Cifrado del mensaje MD: Descifrado del criptograma C

En este caso los algoritmos E y D son iguales

Secreto en un sistema criptogrSecreto en un sistema criptográáficofico

ShannonShannon midimidióó el secreto de un el secreto de un criptosistemacriptosistema como la como la incertidumbre del mensaje en claro conocido el incertidumbre del mensaje en claro conocido el criptograma recibido:criptograma recibido:MensajesMensajes M = {MM = {M11, M, M22, ..., M, ..., M33}} ΣΣ p(M) = 1p(M) = 1

MM

Criptogramas C = {CCriptogramas C = {C11, C, C22, ..., C, ..., C33}} ΣΣ p(C) = 1p(C) = 1CC

ClavesClaves K = {KK = {K11, K, K22, ..., K, ..., K33}} ΣΣ p(K) = 1p(K) = 1KK

¿Cuando tendrá nuestro sistema un secreto perfecto?

Definiciones previas secreto criptogrDefiniciones previas secreto criptográáficofico

•• p(M)p(M): Probabilidad de enviar un mensaje M. Si hay n : Probabilidad de enviar un mensaje M. Si hay n mensajes Mmensajes Mii equiprobablesequiprobables, p(M, p(Mii) = 1/n.) = 1/n.

•• p(C)p(C): Probabilidad de recibir un criptograma C. Si cada uno : Probabilidad de recibir un criptograma C. Si cada uno de los n criptogramas recibidos Cde los n criptogramas recibidos Cii es es equiprobableequiprobable, p(C, p(Cii) = ) = 1/n.1/n.

•• ppMM(C(C)): Probabilidad de que, a partir de un texto en claro M: Probabilidad de que, a partir de un texto en claro Mii, , se obtenga un criptograma Cse obtenga un criptograma Cii..

•• ppCC(M(M)): Probabilidad de que, una vez recibido un criptograma : Probabilidad de que, una vez recibido un criptograma CCii, , ééste provenga de un texto claro Mste provenga de un texto claro Mii..

Secreto criptogrSecreto criptográáfico perfecto (1)fico perfecto (1)

Un sistema tiene secreto perfecto si el conocimiento del texto Un sistema tiene secreto perfecto si el conocimiento del texto cifrado no proporciona ninguna informacicifrado no proporciona ninguna informacióón acerca del n acerca del mensaje. Es decir, cuando la probabilidad de acierto al recibir mensaje. Es decir, cuando la probabilidad de acierto al recibir el el elemento elemento i i +1 es la misma que en el estado +1 es la misma que en el estado ii..

Secreto perfecto ⇒ p(M) = pC(M)

La probabilidad p de enviar un mensaje M con texto en claro p(M) o probabilidad a priori será igual a la probabilidad p de que, conocido un criptograma C, éste se corresponda a un mensaje M cifrado con la clave K. Esta última (probabilidad a posteriori) es pC(M).

Secreto criptogrSecreto criptográáfico perfecto (2)fico perfecto (2)

La probabilidad La probabilidad pp de recibir un texto cifrado de recibir un texto cifrado CC al cifrar al cifrar un mensaje un mensaje MM usando una clave usando una clave KK serseráá ppMM(C(C)). Luego, . Luego, M debe haberse cifrado con alguna clave K:M debe haberse cifrado con alguna clave K:

ppMM(C(C) = ) = ΣΣ p(K) p(K) donde Edonde EKK(M) = C(M) = CKK

∃∃ kkjj / / EEkjkj(M(Mii) = C) = Cii

Habrá una condición necesaria y suficiente que se explica en la siguiente diapositiva.

Secreto criptogrSecreto criptográáfico perfecto (3)fico perfecto (3)

La condiciLa condicióón necesaria y suficiente del secreto n necesaria y suficiente del secreto perfecto es que para cualquier valor de M se perfecto es que para cualquier valor de M se cumpla que la probabilidad de recibir cumpla que la probabilidad de recibir CC, resultado , resultado de la cifra de un mensaje de la cifra de un mensaje MM con una clave con una clave KK, sea , sea la misma que recibir el criptograma la misma que recibir el criptograma CC, resultado , resultado de la cifra de otro mensaje de la cifra de otro mensaje MM’’ distinto, cifrado distinto, cifrado con otra clave.con otra clave.

Veamos algunos ejemplos

pM(C) = p(C)para todo valor de M

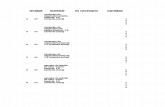

Cifrador con secreto perfectoCifrador con secreto perfecto

Sea el siguiente escenario:Sea el siguiente escenario: Espacio de Mensajes Espacio de Claves Espacio de Cifrados

M1 k1 C1k3 k2 k2

M2 k3 C2 k1 k3 k1

M3 C3 k2

p(M) = 1/3 para todo M p(C) = 1/3

pM(C) =1/3 pC(M) = 1/3

Cifrador sin secreto perfecto (1)Cifrador sin secreto perfecto (1)

Sea ahora el siguiente escenario:Sea ahora el siguiente escenario:

¿Probabilidad de que un mensaje Mi se convierta en un criptograma Ci: [PMi(Ci)] y que un criptograma Ci sea el resultado de la cifra de un mensaje Mi: [PCi(Mi) ]?

Espacio de Mensajes Espacio de Claves Espacio de Cifrados k1 M1 C1 k3 k2 k2 M2 k3 C2 k1 k3 k1 M3 k2 C3 C4

p(M1) = 1/3 p(C1) = 3/9

p(M2) = 1/3

p(M3) = 1/3

p(C2) = 2/9

p(C3) = 2/9

p(C4) = 2/9Algo más

Cifrador sin secreto perfecto (2)Cifrador sin secreto perfecto (2)

Esquema anterior:Esquema anterior:

pC1(M1) = 1/3 pC1(M2) = 1/3 pC1(M3) = 1/3

pC2(M1) = 1/2 pC2(M2) = 1/2 pC2(M3) = 0

pC3(M1) = 1/2 pC3(M2) = 0 pC3(M3) = 1/2

pC4(M1) = 0 pC4(M2) = 1/2 pC4(M3) = 1/2

k1

M 1 C 1 k3 k2 k2

M 2 k3 C 2 K 1 K 3 k 1 M 3 k 2 C 3

C 4

pM1(C1) = 1/3 pM1(C2) = 1/3 pM1(C3) = 1/3 pM1(C4) = 0

pM2(C1) = 1/3 pM2(C2) = 1/3 pM2(C3) = 0 pM2(C4) = 1/3

pM3(C1) = 1/3 pM3(C2) = 0 pM3(C3) = 1/3 pM3(C4) = 1/3

El mensaje se agrupa en bloques, normalmente de 8 El mensaje se agrupa en bloques, normalmente de 8 bytes, antes de aplicar el algoritmo de cifra a cada bytes, antes de aplicar el algoritmo de cifra a cada bloque de forma independiente con la misma clave.bloque de forma independiente con la misma clave.

Hay algunos algoritmos muy conocidos por su uso en Hay algunos algoritmos muy conocidos por su uso en aplicaciones bancarias (aplicaciones bancarias (DESDES), correo electr), correo electróónico nico ((IDEA, CASTIDEA, CAST) y en comercio electr) y en comercio electróónico (nico (TT--DESDES).).No obstante, tienen tres puntos dNo obstante, tienen tres puntos déébiles.biles.

IntroducciIntroduccióón a la cifra en bloquen a la cifra en bloque

Cifrado con Clave Secreta

Debilidades de la cifra con clave Debilidades de la cifra con clave secretasecreta

a) Mala gestia) Mala gestióón de clavesn de claves. Crece el n. Crece el núúmero de claves mero de claves secretas en un orden igual a nsecretas en un orden igual a n22 para un valor n para un valor n grande de usuarios grande de usuarios ..

b) Mala distribucib) Mala distribucióón de clavesn de claves. No existe posibilidad de . No existe posibilidad de enviar, de forma segura, una clave a travenviar, de forma segura, una clave a travéés de un s de un medio inseguro medio inseguro ..

c) No tiene firma digitalc) No tiene firma digital. Aunque s. Aunque síí serseráá posible posible autenticar el mensaje mediante una marca, no es autenticar el mensaje mediante una marca, no es posible firmar digitalmente el mensaje posible firmar digitalmente el mensaje ..

¿¿Por quPor quéé usamos clave secreta?usamos clave secreta?

a) Mala gestión de claves .b) Mala distribución de claves . c) No tiene firma digital .

¿Tiene algo de bueno la cifra en bloque con clave secreta?

Sí: la velocidad de cifra es muy alta

Cifrado en bloque con clave pCifrado en bloque con clave púúblicablica

Cifrado con Clave PCifrado con Clave Púúblicablica•• Comienza a ser ampliamente conocido a travComienza a ser ampliamente conocido a travéés de su s de su

aplicaciaplicacióón en los sistemas de correo electrn en los sistemas de correo electróónico nico seguro (PGP y PEM) al permitir incluir una firma seguro (PGP y PEM) al permitir incluir una firma digital adjunta al documento o edigital adjunta al documento o e--mail enviado.mail enviado.

•• Cada usuario tiene dos claves, una secreta o privada y Cada usuario tiene dos claves, una secreta o privada y otra potra púública, inversas dentro de un cuerpo.blica, inversas dentro de un cuerpo.

•• Usan las funciones unidireccionales con trampa.Usan las funciones unidireccionales con trampa.

Son funciones matemSon funciones matemááticas de un solo sentido (ticas de un solo sentido (oneone--waywayfunctionsfunctions) y que nos permiten usar la funci) y que nos permiten usar la funcióón en n en sentido sentido directodirecto o de co de cáálculo lculo ffáácilcil para cifrar y descifrar para cifrar y descifrar (usuarios leg(usuarios legíítimos) y fuerza el sentido timos) y fuerza el sentido inversoinverso o de o de ccáálculo lculo difdifíícilcil para aquellos (impostores, para aquellos (impostores, hackershackers, etc.) , etc.) si lo que se desea es atacar o si lo que se desea es atacar o criptoanalizarcriptoanalizar la cifra.la cifra.

f f (M) = C(M) = C siempre es fsiempre es fáácil.cil.f f --11(C) = M(C) = M es difes difíícil salvo si se tiene la trampa.cil salvo si se tiene la trampa.

Funciones unidireccionales con Funciones unidireccionales con trampatrampa

Funciones con trampa tFunciones con trampa tíípicas (1)picas (1)

Problema de la factorizaciónProblema de la factorización

Cálculo Directo: Producto de dos primos grandes p∗q = nCálculo Inverso: Factorización de número grande n = p∗q

Problema del logaritmo discretoProblema del logaritmo discreto

Cálculo Directo: Exponenciación discreta b = ax mod nCálculo Inverso: Logaritmo discreto x = loga b mod n

Funciones con trampa tFunciones con trampa tíípicas (2)picas (2)

Problema de la mochilaProblema de la mochila

Cálculo Directo: Sumar elementos de mochila con trampaCálculo Inverso: Sumar elementos de mochila sin trampa

Problema de la raíz discretaProblema de la raíz discreta

Cálculo Directo: Cuadrado discreto x = a∗a mod nCálculo Inverso: Raíz cuadrada discreta n = √a mod n

Cifrado con clave pCifrado con clave púública de destinoblica de destino

Claves: eB, nB, dBClaves: eB, nB, dBClaves: eA, nA, dAClaves: eA, nA, dA

Benito Adelaida

eB, nB: públicas

dB: privada

eA, nA: públicas

dA: privada

NUESTROS PROTAGONISTAS

Si Benito realiza la operación con las claves públicas de

Adelaida (eA, nA), la información que se

transmite mantiene la confidencialidad:

sólo ella puede verla.

origen destino

eB y dB son inversas dentro de un cuerpo Z

eA y dA son inversas dentro de un cuerpo ZC = EeA(M) mod nA

CifradoCifrado: : Benito envBenito envíía un mensaje M a Adelaidaa un mensaje M a Adelaida

Claves: eB, nB, dB Claves: eA, nA, dA

Benito AdelaidaC = EeA(M) mod nA

M = EdA[EeA(M)] mod nA

Descifrado:EdA y EeA son inversos

Recupera el texto en claro: confidencialidad

OperaciOperacióón de cifra con clave de n de cifra con clave de destinodestino

Claves públicas

Clave privada

¿¿Y si usamos la clave pY si usamos la clave púública de origen?blica de origen?

Si en vez de utilizar la clave pSi en vez de utilizar la clave púública de destino, el emisor blica de destino, el emisor usa su propia clave pusa su propia clave púública, la cifra no tiene sentido bajo el blica, la cifra no tiene sentido bajo el punto de vista de sistemas de clave ppunto de vista de sistemas de clave púública ya que sblica ya que sóólo lo éél o l o ella serella seríía capaz de descifrar el criptograma (deshacer la a capaz de descifrar el criptograma (deshacer la operacioperacióón de cifra) con su propia clave privada.n de cifra) con su propia clave privada.

Esto podría usarse para cifrar de forma local uno o varios ficheros, por ejemplo, pero para ello ya están los sistemas de clave secreta, mucho más rápidos y, por tanto, más eficientes.

¿¿Y si usamos la clave privada de origen?Y si usamos la clave privada de origen?

Si ahora el emisor usa su clave privada en la cifra sobre el Si ahora el emisor usa su clave privada en la cifra sobre el mensaje, se obtiene una firma digital que le mensaje, se obtiene una firma digital que le autentica como autentica como emisoremisor ante el destinatario y, ademante el destinatario y, ademáás, a este s, a este úúltimo le ltimo le permitirpermitiráá comprobar la comprobar la integridad del mensajeintegridad del mensaje..

Veamos antes un ejemplo dealgoritmo que usa dos claves

Obviamente, el emisor nunca podrá realizar la cifra del mensaje M con la clave privada del receptor.

El algoritmo del mensaje en la cajaEl algoritmo del mensaje en la caja

PROTOCOLO: PROTOCOLO: AA envenvíía a a a BB un mensaje Mun mensaje M

11 AA pone el mensaje M en la caja, la cierra con su pone el mensaje M en la caja, la cierra con su llavellave y la envy la envíía a a a BB..

22 BB recibe la caja, la cierra con su llaverecibe la caja, la cierra con su llave y envy envíía aa a AA la la caja con las dos cerradurascaja con las dos cerraduras ..

33 AA recibe la caja, quita su llaverecibe la caja, quita su llave y devuelve ay devuelve a BB la la caja scaja sóólo con la cerradura delo con la cerradura de BB ..

44 BB recibe la caja, quita su cerradurarecibe la caja, quita su cerradura y puede ver el y puede ver el mensaje Mmensaje M queque AA puso en el interior de la caja.puso en el interior de la caja.

¿¿Todo bien en el algoritmo de la caja?Todo bien en el algoritmo de la caja?

Durante la transmisión, el mensaje estáprotegido de cualquier intruso por lo que existe integridad del mensaje y hay protección contra una ataque pasivo.

El usuario B no puede estar seguro si quien le ha enviado el mensaje M es el usuario A o un impostor. El algoritmo no permite comprobar la autenticidad del emisor pues no detecta suplantación de identidad.

Una ligera modificación del

algoritmo anterior nos permitirá cumplir estos

dos aspectos de la seguridad informática

Cifrado con clave privada del origenCifrado con clave privada del origen

Claves: eB, nB, dBClaves: eB, nB, dBClaves: eA, nA, dAClaves: eA, nA, dA

Benito Adelaida

eB, nB: públicas

dB: privada

eA, nA: públicas

dA: privada

Si ahora Benito realiza la operación de cifra con su clave privada dB en el cuerpo nB Adelaida serácapaz de comprobar esa cifra ya que posee (entre otras) la clave pública de Benito. Comprueba así

tanto la autenticidad del mensaje como del autor.

origen destino

eA y dA son inversas dentro de un cuerpo Z

eB y dB son inversas dentro de un cuerpo Z C = EdB(M) mod nB

OperaciOperacióón de cifra con clave de origenn de cifra con clave de origen

CifradoCifrado: : Benito firma un mensaje M a AdelaidaBenito firma un mensaje M a Adelaida

Claves: eB, nB, dB Claves: eA, nA, dA

Benito AdelaidaC = EdB(M) mod nB

Descifrado:M = EeB[EdB(M)] mod nB EdB y EeB son inversos

Se comprueba la integridad del origen

Clave privada

Claves públicas

Uso de la criptografUso de la criptografíía asima asiméétricatrica

¿¿QuQuéé aplicaciaplicacióón tendrn tendráán entonces los sistema de n entonces los sistema de criptografcriptografíía de clave pa de clave púública o asimblica o asiméétrica?trica?

•• Usando la Usando la clave pclave púública del destinoblica del destino se harse haráá el el intercambio de claves de sesiintercambio de claves de sesióón de una cifra con n de una cifra con sistemas simsistemas siméétricos (decenas a centenas de bits). tricos (decenas a centenas de bits).

•• Usando la Usando la clave privada de origenclave privada de origen, se firmar, se firmaráádigitalmente un resumen (decenas a centenas de bits) digitalmente un resumen (decenas a centenas de bits) del mensaje obtenido con una funcidel mensaje obtenido con una funcióón n hashhash..

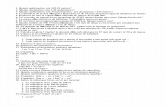

GestiGestióón de clavesn de claves

GestiGestióón de clavesn de clavesClave SecretaClave Secreta Clave PClave Púúblicablica

Hay que memorizarHay que memorizar SSóólo es necesariolo es necesarioun nun núúmero muy altomero muy alto memorizar la clavememorizar la clavede claves: de claves: →→ nn22.. privada del emisor.privada del emisor.

En cuanto a la gestión de claves, serán más eficientes los sistemas

de cifra asimétricos.

Espacio de clavesEspacio de claves

Longitud y espacio de clavesLongitud y espacio de clavesClave SecretaClave Secreta Clave PClave Púúblicablica

Debido al tipo deDebido al tipo de Por el algoritmo usadoPor el algoritmo usadocifrador usado, lacifrador usado, la en la cifra, la claveen la cifra, la claveclave serclave seráá del ordendel orden serseráá del orden de losdel orden de losde la de la centenacentena de bits.de bits. milesmiles de bits.de bits.En cuanto al espacio de claves,

no son comparables los sistemas simétricos con los asimétricos.

≥ 128 ≥ 1024

Vida de la clavesVida de la claves

Vida de una claveVida de una claveClave SecretaClave Secreta Clave PClave Púúblicablica

La duraciLa duracióón es muyn es muy La duraciLa duracióón de la claven de la clavecorta. Normalmentecorta. Normalmente ppúública, que la blica, que la

entregaentregase usa como unase usa como una y gestiona un tercero,y gestiona un tercero,clave de sesiclave de sesióón.n. suele ser larga.suele ser larga.

En cuanto a la vida de una clave, en los sistemas simétricos ésta es muchísimo menor que la de las usadas en los asimétricos.

Segundos, minutos Meses, años

Vida de la clave y principio de Vida de la clave y principio de caducidadcaducidad

Si en un sistema de clave secreta, Si en un sistema de clave secreta, éésta se usa como clave de sta se usa como clave de una sesiuna sesióón que dura muy poco tiempo... n que dura muy poco tiempo...

y en este tiempo es imposible romperla... y en este tiempo es imposible romperla... ¿¿para qupara quéé preocuparse entonces?preocuparse entonces?

La confidencialidad de la información tiene una caducidad. Si durante este tiempo alguien puede tener el criptograma e intentar un ataque por fuerza bruta, obtendrá la clave (que es lo menos importante) ...¡pero también el mensaje secreto!

El problema de la autenticaciEl problema de la autenticacióónn

Condiciones de la autenticidad:

a) El usuario A deberá protegerse ante mensajes dirigidos a B que un tercer usuario desconocido Cintroduce por éste. Es la suplantación de identidad o problema de la autenticación del emisor.

b) El usuario A deberá protegerse ante mensajes falsificados por B que asegura haberlos recibido firmados por A. Es la falsificación de documento o problema de la autenticación del mensaje.

AutenticaciAutenticacióón de origen y destinon de origen y destino

AutenticaciAutenticacióónnClave SecretaClave Secreta Clave PClave Púúblicablica

SSóólo serlo seráá posibleposible Al haber una claveAl haber una claveautenticar el mensajeautenticar el mensaje ppúública y otra privada,blica y otra privada,con una marca perocon una marca pero se podrse podráá autenticar elautenticar elno al emisor.no al emisor. mensaje y al emisor.mensaje y al emisor.En cuanto a la autenticación, los

sistemas asimétricos -a diferencia de los simétricos- permiten una firma digital.

Velocidad de cifraVelocidad de cifra

Velocidad de cifraVelocidad de cifraClave SecretaClave Secreta Clave PClave Púúblicablica

La velocidad delLa velocidad del La velocidad de cifraLa velocidad de cifracifrado es muy alta.cifrado es muy alta. es muy baja. Se usaes muy baja. Se usaEs el algoritmo deEs el algoritmo de para el intercambio depara el intercambio decifra del mensaje.cifra del mensaje. clave y la firma digital.clave y la firma digital.

En cuanto a la velocidad de cifra, los sistemas simétricos son de 100 a 1.000 veces más rápidos que los asimétricos.

Cientos deM Bytes/seg

Cientos deK Bytes/seg

Resumen cifra simResumen cifra siméétrica v/s asimtrica v/s asiméétricatrica

•• ConfidencialidadConfidencialidad•• AutenticaciAutenticacióón parcialn parcial•• Sin firma digitalSin firma digital•• Claves:Claves:

–– Longitud pequeLongitud pequeññaa–– Vida cortaVida corta–– NNúúmero elevadomero elevado

•• Velocidad altaVelocidad alta

•• ConfidencialidadConfidencialidad•• AutenticaciAutenticacióón totaln total•• Con firma digitalCon firma digital•• Claves:Claves:

–– Longitud grandeLongitud grande–– Vida largaVida larga–– NNúúmero reducidomero reducido

•• Velocidad bajaVelocidad baja

Cifrado Simétrico Cifrado Asimétrico

AplicacionesAplicaciones

•• PGPPGP –– PrettyPretty GoodGood PrivacyPrivacy•• Programa que usa tanto algoritmos simPrograma que usa tanto algoritmos siméétricos (IDEA) tricos (IDEA)

como asimcomo asiméétricos (RSA)tricos (RSA)•• Cubre la confidencialidad y autenticaciCubre la confidencialidad y autenticacióónn•• EE--mail, comercio electrmail, comercio electróóniconico•• Usa el tiempo entre teclazos para generar Usa el tiempo entre teclazos para generar

““aleatoriedadaleatoriedad””•• EstEstáándar ndar OpenPGPOpenPGP y GPG una implementaciy GPG una implementacióón de n de

ééste disponible librementeste disponible libremente