Fase_3

-

Upload

gabrieljimenez -

Category

Documents

-

view

5 -

download

0

description

Transcript of Fase_3

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

FASE 3

MANTENIMIENTO PREVENTIVO

GRUPO

103380_68

TUTOR:

JOHN FREDY MONTES MORA

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA

2015

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

ELABORE UNA DESCRIPCIÓN SOBRE LAS HERRAMIENTAS Y TÉCNICAS

PARA LA SOLUCIÓN DE PROBLEMAS EN UN PC

En bastantes tutoriales hemos visto la forma de montar un dispositivo o de reparar

o limpiar nuestro ordenador, pero para hacer esto necesitamos una serie de

herramientas. En este tutorial vamos a ver las herramientas básicas para hacer

estos trabajos.

No son muchas, pero lo que sí que tenemos que ver es que se trate de herramientas

de calidad, ya que sin buenas herramientas es imposible hacer un buen trabajo.

Vamos a ver también una serie de elementos que son interesantes para realizar el

mantenimiento de nuestro equipo.

Pulsera antiestática: Disponer de una pulsera antiestática es siempre útil, aunque

no imprescindible, ya que la electricidad estática la podemos descargar por otros

medios.

Destornilladores: Los ordenadores utilizan tornillos del tipo Phillips, también

conocidos como americanos o de estrella, por lo que necesitaremos unos

destornilladores de este tipo.

Con un par de ellos tendremos suficiente, aunque algunos más nos pueden ser de

mucha utilidad.

Alicates:Lo ideal es disponer de tres alicates:

- Punta plana 5mm

- Punta curva 3mm

- Alicate de corte pequeño

- Pinzas electrónicas: Un par de pinzas de electrónica siempre nos van a ser

útiles a la hora de hacer cualquier reparación.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Llave de tubo: Ideal para colocar los soportes de la placa base y para afianzar los

tornillitos de las tarjetas.

Con estas herramientas tenemos suficiente para ''trastear'' por nuestro ordenador.

Vamos a ver ahora algunos elementos que nos van a resultar de utilidad:

Multimetro: Si se sabe utilizar, siempre es bueno tener un multímetro a mano

para comprobar tensiones.

Brocha: Una brocha del tipo paletina, del número 21, nos será de gran utilidad a

la hora de hacer limpieza.

Aspirador portátil: Utilizándolo con cuidado se hace casi imprescindible para el

mantenimiento de nuestro PC.

Pasta térmica en tubo: Imprescindible si vamos a mover el procesador o el

disipador.

A nivel de software:

Al momento de tener problemas con el software siempre es bueno tener copia

de los elementos de software más usados, sea el caso en el que se haya

eliminado alguno o se vea la posibilidad de aplicar un formateo a la unidad,

esos son de manera general:

Un antimalware

Un antivirus

Un paquete de ofimática

Un sistema operativo

Un limpiador de registro

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Investigue y describa al menos cinco ejercicios físicos que son utilizados

como pausas activas, actividad importante para todos aquellos usuarios que

tiene como principal elemento de trabajo el computador1.

Se define como pausa activa, pequeños ejercicios que se realizan durante la jornada

laboral, en la cual se estiran los músculos y articulaciones del cuerpo para evitar

fatiga y enfermedades por el movimiento repetitivo y sedentarismo, en el caso de

las personas que manejan de manera constante un computador tenemos:

- Túnel del carpo.

- Desviaciones de la columna.

- Dolor en las piernas.

- Problemas musculares del cuello.

- Problemas de la vista.

- Fatiga cerebral.

Ejercicio -1 De pie piernas separadas al ancho de las caderas manos en la cintura,

llevar la punta de un pie hacia la parte lateral y dirigir el cuerpo hacia el otro lado

manteniendo una pierna flexionada y la otra en extensión, llevando la cadera hacia

atrás en la medida que flexiono la pierna.

1 [<ejercicios, pausas activas. Recuperado de: www.actualidadgeek.org%2F2014%2F03%2Fque-es-

la-pausa-activa-y-por--es-

importante%2F&psig=AFQjCNFN7nDviwRvQj4xTdoIO27T2bkZzQ&ust=1447036654024431

]

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Fuente: http://bibliotecadigital.univalle.edu.co/bitstream/10893/4370/1/CB-0460628.pdf

Ejercicio-2 De pie separa de lado cerca de una pared haciendo la extensión del

brazo que esta contiguo a la pared y a la altura del hombro y apoyando el cuerpo

sobre la mano llevando la cadera hacia la misma, las piernas siempre estiradas.

Fuente: http://bibliotecadigital.univalle.edu.co/bitstream/10893/4370/1/CB-0460628.pdf

Ejercicio -3 De pie una pierna sobre la otra con las piernas estiradas y flexionar el

cuerpo a los lados.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Fuente: http://bibliotecadigital.univalle.edu.co/bitstream/10893/4370/1/CB-0460628.pdf

Ejercicio -4 De pie una pierna cruza la otra flexionar el cuerpo hacia la pierna que

cruza y tratar de tocar el tobillo.

Fuente: http://bibliotecadigital.univalle.edu.co/bitstream/10893/4370/1/CB-0460628.pdf

Ejercicio 5 De pie llevar una pierna hacia arriba y doblar hasta a tratar de tocar con

el talón la parte de los glúteos sin tocarlo, dejando alineadas las piernas en la parte

anterior.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Fuente: http://bibliotecadigital.univalle.edu.co/bitstream/10893/4370/1/CB-0460628.pdf

Ejercicio 6 De pie llevar la pierna hacia delante y arriba tomando por la parte dela

rodilla y sostener.

Fuente: http://bibliotecadigital.univalle.edu.co/bitstream/10893/4370/1/CB-0460628.pdf

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Investigue sobre las diferentes clases de virus informáticos, sus comportamientos, como

detectarlos y relacionar como mínimo cinco (5) programas antivirus más utilizados en Windows

(se deberá incluir una imagen con la interfaz gráfica del programa e indicando si es software libre

o comercial). El producto a entregar en este punto será un Mapa Conceptual o Mapa de Ideas

donde se compile la investigación. Instale un programa antivírico de licencia libre en el sistema

operativo Windows y ejecute el diagnóstico. Deberá también anexar una imagen donde dé

constancia de la instalación realizada y el informe generado luego de realizar la revisión antivírica

en el PC.

VIRUS INFORMÁTICOS

Un virus informático es un malware que tiene por objeto alterar el normal

funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los

virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el

código de este. Los virus pueden destruir, de manera intencionada, los datos

almacenados en un ordenador, aunque también existen otros más

"benignos", que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse, no se replican

a sí mismos por que no tienen esa facultad como el gusano informático, depende

de un software para propagarse, son muy dañinos y algunos contienen además una

carga dañina (payload) con distintos objetivos, desde una simple broma hasta

realizar daños importantes en los sistemas, o bloquear las redes informáticas

generando tráfico inútil.

FUNCIÓN

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta

un programa que está infectado, en la mayoría de las ocasiones, por

desconocimiento del usuario. El código del virus queda residente (alojado) en la

memoria RAM de la computadora, aun cuando el programa que lo contenía haya

terminado de ejecutarse.

El virus toma entonces el control de los servicios básicos del sistema operativo,

infectando, de manera posterior, archivos ejecutables que sean llamados para su

ejecución. Finalmente se añade el código del virus al del programa infectado y se

graba en disco, con lo cual el proceso de replicado se completa.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Se considera que se ha desatado un brote vírico en una red cuando se ve infestada

de virus o repleta de mensajes que los contienen: el resultado es un servidor

colapsado, cuya inactividad cuesta a la empresa mucho dinero. El ciclo vital de los

virus informáticos comienza con su creación y termina con su completa erradicación.

ETAPA 1: CREACIÓN Hasta hace pocos años, crear un virus exigía conocer en

profundidad un lenguaje de programación. En la actualidad cualquiera que sepa

programar un poco puede hacer un virus.

ETAPA 2: REPRODUCCIÓN Los virus se reproducen a sí mismos: forma parte de

su naturaleza. Un virus bien diseñado está preparado para estar copiándose a sí

mismo en distintos ficheros durante bastante tiempo, el suficiente para llegar a

muchísimos usuarios.

ETAPA 3: ACTIVACIÓN En los virus con rutinas de ataque, éstas se activan cuando

se dan determinadas condiciones, por ejemplo, una fecha concreta o que el usuario

realice una acción "x". Sin embargo, incluso los virus que están

pensados para causar un daño específico entorpecen el sistema al ocupar en él un

valioso espacioso de almacenamiento.

CICLO DE VIDA DE UN VIRUS

DESCUBRIMIENTO: Cuando se detecta un nuevo virus, se aísla y se envía a la

Asociación Internacional de Seguridad Informática, con sede en Washington, D.C.,

donde se toma nota de sus características para posteriormente distribuirlo a los

fabricantes de antivirus. En general, el descubrimiento tiene lugar por lo menos un

año antes de que el virus se convierta en una amenaza para la comunidad

informática.

ASIMILACIÓN: En este punto, los fabricantes de antivirus modifican su software

para que sea capaz de detectar el nuevo virus. Este proceso puede durar desde un

día hasta seis meses, dependiendo del desarrollador y del tipo de virus.

ERRADICACIÓN: Cualquier virus puede ser erradicado si suficientes usuarios

mantienen al día su protección antivirus. Hasta el momento ningún virus ha

desaparecido por completo, pero algunos hace mucho que han dejado de

representar una amenaza importante.

Los virus y demás códigos maliciosos se dividen en varios tipos según los formatos

en los que se ocultan y las rutinas que utilizan para infectar.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

CÓDIGO ACTIVEX MALICIOSO: Un control ActiveX es un objeto anidado que

forma parte de una página web y que se ejecuta automáticamente cuando se visita

la página. En muchos casos puede configurarse el navegador para que estos

controles ActiveX no se ejecuten marcando la casilla "alta" en las

opciones de seguridad. De todas formas, piratas informáticos, escritores de virus y

en general, quienes desean hacer de las suyas o cosas peores en una red pueden

valerse del código ActiveX malicioso para atacar el sistema.

CLASES DE VIRUS

VIRUS DE SECTOR DE ARRANQUE:Los virus de sector de arranque infectan el

sector de arranque o tabla de partición de un disco. Es muy probable infectarse por

este tipo de virus si se arranca el ordenador con un disquete infectado en la unidad

A. El disco duro puede infectarse incluso ni no se consigue arrancar. Una vez el

sistema se ha infectado, el virus de sector de arranque tratará de infectar todos los

discos a los que se entre desde ese ordenador. Generalmente, este tipo de virus se

elimina con facilidad.

VIRUS DE FICHERO DE ACCIÓN DIRECTA: Los virus de fichero de acción directa

infectan programas ejecutables (generalmente, archivos con extensiones .com o

.exe). La mayoría de ellos intentan sencillamente replicarse y propagarse infectando

otros programas huésped, pero algunos desbaratan sin querer los programas que

contaminan al sobrescribir parte de su código original. Algunos de estos virus son

muy destructivos: tratan de formatear el disco duro en una fecha fijada de antemano

o perpetrar alguna otra acción perjudicial. A menudo es posible eliminar los virus de

fichero de acción directa de los archivos infectados. Sin embargo, si el virus ha

sobrescrito parte del código del programa, el archivo quedará ya modificado para

siempre.

CÓDIGO JAVA MALICIOSO: Los applets de Java son programitas o mini

aplicaciones portátiles en Java que se encuentran anidadas en páginas HTML. Se

ejecutan automáticamente al visualizar las páginas. Su lado negativo es que piratas

informáticos, escritores de virus y en general, quienes desean hacer de las suyas o

cosas peores en una red pueden servirse de código Java malicioso para atacar el

sistema.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

VIRUS DE MACRO: Los virus de macro son virus que se distribuyen a sí mismos a

través de un lenguaje de programación que utiliza macros para crear aplicaciones.

Al contrario que otros virus, los virus de macro no infectan programas ni el sector de

arranque, aunque algunos de ellos sí que pueden inhabilitar programas situados en

el disco duro del usuario.

NUEVO DISEÑO: Un virus o troyano de nuevo diseño tiene propiedades o

capacidades nuevas o nunca vistas hasta ese momento.

Por ejemplo, VBS_Bubbleboy era un gusano de nuevo diseño pues fue el primer

gusano de correo que se ejecutaba automáticamente, sin necesidad de hacer doble

clic sobre el adjunto. La mayoría de estos virus "de nuevo diseño" no

llegan a convertirse jamás en una amenaza real. No obstante, los escritores de virus

parten a menudo de la idea (y del código) en la que se basa uno de estos virus para

aplicarla a creaciones futuras.

VIRUS DE SCRIPT: Los virus de script están escritos en este tipo de lenguajes de

programación, como VBScript y JavaScript. Los virus de VBScript (Visual Basic

Script) y JavaScript a menudo se activan e infectan otros ficheros mediante el

Windows Scripting Host de Microsoft. Al incorporar Windows Scripting Host tanto

Windows 98 como Windows 2000, los virus se activan simplemente haciendo doble

clic sobre ficheros con extensión *.vbs o *.js desde el explorador de Windows.

TROYANO: Un caballero de Troya o troyano es un programa que lleva a cabo

acciones inesperadas o no autorizadas, a menudo dañinas, como mostrar mensajes

en pantalla, borrar archivos o formatear discos. Los troyanos no infectan otros

archivos introduciéndose en ellos, por lo que no hace falta limpiarlos.

GUSANO:Un gusano informático es un programa (o conjunto de programas) que

utilizan copias completas de sí mismos para infectar distintos equipos informáticos,

en los que dejan esa reproducción o un segmento suyo. Normalmente se propagan

a través de las conexiones de una red o de ficheros adjuntos en mensajes de correo.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

OKE PROGRAM : Simplemente tienen un payload (imagen o sucesión de estas) y

suelen destruir datos.

BOMBAS LÓGICAS O DE TIEMPO: Programas que se activan al producirse un

acontecimiento determinado. la condición suele ser una fecha (Bombas de Tiempo),

una combinación de teclas, o un estilo técnico Bombas Lógicas), etc... Si no se

produce la condición permanece oculto al usuario.

RETRO VIRUS: Este programa busca cualquier antivirus, localiza un bug (fallo)

dentro del antivirus y normalmente lo destruye

PROTECCIÓN CONTRA VIRUS

Los antivirus son programas cuya función es detectar y eliminar Virus informáticos

y otros programas maliciosos (a veces denominados malware). Básicamente, un

antivirus compara el código de cada archivo con una base de datos de los códigos

(también conocidos como firmas o vacunas) de los virus conocidos, por lo que es

importante actualizarla periódicamente a fin de evitar que un virus nuevo no sea

detectado.

Actualmente a los antivirus se les ha agregado funciones avanzadas, como la

búsqueda de comportamientos típicos de virus (técnica conocida como Heurística)

o la verificación contra virus en redes de computadoras. Normalmente un antivirus

tiene un componente que se carga en memoria y permanece en ella para verificar

todos los archivos abiertos, creados, modificados y ejecutados en tiempo real.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

CLASES DE ANTIVIRUS

Estos son algunos tipos de antivirus:

Panda, Software,McAfee ,Symantec (Norton), Kaspersky, NOD-32, AVG, anti-virus

BitDefenderAvast, Zone Alarm Antivirus Antivir Sophos PER Antivirus

Este es un software hecho por Network Asóciate y que sin duda posee

características destacables en cuanto a su función. Es uno de los más populares

antivirus y bastante querido por los profesionales de éste ámbito. Sus herramientas

más destacables son: El sistema de monitorización en segundo plano es bastante

bueno y no ralentiza la computadora. Posee herramientas que monitorizan el correo

electrónico de forma segura, incluso tenemos la posibilidad de agregar un botón

propio de VirusScan a Outlook o Eudora con el cual podremos activar la revisión.

Posee también un calendario en donde podremos ver cuándo fueron las últimas

veces que escaneamos el sistema. El programa posee una seguridad muy buena,

ya que hace copias de los archivos más importantes del sistema y los almacena de

forma segura. Como todo buen antivirus, posee una herramienta para

actualizaciones por Internet. Pero igualmente el número de virus que posee en un

base de datos es relativamente bajo.

NORTON ANTIVIRUS: Este antivirus es un producto de Symantec y es realmente

muy conocido. Siempre destacado por su diseño, este posee una de las interfaces

mejores del mercado y una distribución de la información muy buena. Esto hace que

manejar el programa se haga sencillo y rápido. El sistema de escaneo de unidades

es muy bueno. Como la mayoría de los antivirus, posee una muy buena

actualización a través de Internet. Posee una herramienta para crear discos de

rescate y emergencia realmente muy buena. El antivirus posee un programa que se

instala que es muy buena para la detección de virus a través del e-mail. Este instala

un proxy para correo electrónico que descarga los mensajes que nos llegan, verifica

la existencia de virus y al terminar podremos leerlos. Detecta todo tipo de virus

(comprimidos o no) en los mensajes de correo. Posee un sistema inteligente de

detección de virus. Aunque los virus no se encuentren en su base de datos, al ser

ejecutados rápidamente se da cuenta de su accionar extraño y los detecta.

Es uno de los mejores antivirus del mercado. Posee una base de virus grande

comparándola con Norton y McAfee. Por lo tanto en cuanto a detección de virus

directamente es prácticamente el mejor. El monitoreo de programas en segundo

plano usa los recursos de nuestro sistema y puede volverlo algo lento. Tiene la

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

posibilidad de elegir entre dos tipos de interfaces: simple y avanzada. Para tener un

mejor control de los virus, preferimos la avanzada. También posee programas para

la detección de virus por correo electrónico, o archivos bajados de Internet (www y

ftp). Crea discos de salvación muy buenos también. En cuanto a la interface, existen

opiniones ambiguas. A nuestro parecer, posee un diseño muy profesional y fácil de

manejar.

ANTIVIRAL TOOLKITPRO: Puede detectar los virus en memoria sin arrancar con

un disco de emergencia, lo que sus competidores no poseen. Detecta todo tipo de

virus, incluso en archivos comprimidos. A la hora de manejarlo, es muy sencillo y

uno se adapta fácilmente a él. Posee una herramienta de actualización muy buena

a través de internet. También puede introducirse como plugins en los programas de

correo electrónico. Su aplicación de monitorización en segundo plano es muy útil y

no ralentiza el sistema cuando trabajamos con archivos pequeños

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Elabore un informe detallado sobre qué hacer para la recuperación de datos en un desastre

ocurrido en un disco duro.

Ante la amenaza de un desastre o después de que ya ha ocurrido lo único que nos puede salvar es la forma en que nos prevenimos antes de que ocurriera. Es por eso que es vital tener un Plan de Recuperación ante Desastres (DRP - DisasterRecovery Plan). Un Plan de Recuperación ante Desastres es la secuencia de pasos y tareas que hay que reparar con anticipación, los cuales serán llevados a cabo posterior a un desastre ocurrido con un servidor. En téminos informáticos, este Plan de Recuperación ante Desastres debe distinguir los posibles riesgos que podría sufrir un equipo y cubrir tanto el Hardware como el Software. Hablar de un desastre puede tener distintas connotaciones, comprende desde el daño físico de un disco hasta la pérdida total del equipo, incluso la pérdida de algún archivo que puede dañar el Kernel o Sistema de Arranque del servidor. La importancia de un Plan de Recuperación ante Desastres No se debe dejar de lado este tipo de planeación, ya que la mayoría de las veces la información controlada a través de un servidor, ya sea de aplicaciones, de base de datos o web, es vital para la continuidad de un servicio dentro de la empresa o hacia los clientes. Ante una catástrofe de cualquier índole, seguramente se afectará de manera negativa el desarrollo de las actividades normales de la empresa o institución, un Plan de Recuperación ante Desastres va a permitir una rápida recuperación del flujo de la información y por lo tanto un menor tiempo en la interrupción de los servicios que son provistos por el equipo que ha sufrido el daño. La diferencia entre estar protegido con un Plan de Recuperación ante Desastres y no estarlo puede ir desde recuperar el servicio en 20 minutos (o menos) en caso de estar protegido o llegar hasta varios días en caso de no haberse preparado adecuadamente. Un Plan de Recuperación ante Desastres deberá contemplar siempre la peor de las situaciones, ya que de este modo, la contingencia podrá ser solventada en el menor tiempo posible. Durante la operación normal (Previo al desastre) Prevención en el hardware

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

De acuerdo a la cantidad e importancia de los datos y equipos puedes considerar algunas de las siguientes recomendaciones Contar con una unidad de energía de respaldo para que en caso de sufrir un corte de energía no se dañen los componentes del equipo, el disco duro o el sistema de archivos del servidor. Mantener el equipo en un lugar adecuado considerando las especificaciones técnicas del ambiente óptimo de operación en cuanto a temperatura, humedad, etc. Tener redundancia en los componentes. En este punto habrá que evaluar la importancia de los datos y la necesidad de la continuidad en el servicio debido al costo que puede implicar en la adquisición o almacenamiento de dispositivos. Se pueden tener discos duros, memoria, procesadores, ventiladores o hasta otro equipo de reserva en caso de que falle el principal. No es necesario tener un servidor idéntico al que está en operación, puede ser uno de menor capacidad que funcionará de forma interina mientras se lleva a cabo la recuperación del original. Se podría considerar utilizar otro servidor con otras funciones que también se encuentre en operación. Prevención en el software Para tener el software protegido y listo para la recuperación habrá que tener copias de respaldo que pueden ser de las siguientes formas: Discos duros en espejo, el cual tendrá una copia idéntica del software actual en operación para que en caso que se dañe un disco duro se pueda utilizar el otro de forma inmediata. Respaldos de archivos lo cuales tiene la opción de realizarse sobre el sistema completo de archivos o únicamente de los datos sensibles. Estos mismos podrán ser completos (full) si almacenan toda la información o incrementales si almacenan sólo los datos modificados en un periodo determinado de tiempo. Respaldos de archivos en dispositivos externos, siguen los parámetros anteriores y podrán ser en cintas magnéticas, dvd, cd’s, discos duros externos, etc. Se puede considerar tenerlos almacenados en diferentes ubicaciones . La recuperación es más controlada si se llevó a cabo un buen plan de respaldos. Los respaldos se pueden hacer:

Al sistema operativo

A los programa y/o aplicaciones

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

A los datos

La recomendación tener un programa de respaldos de manera automática. Cada cierto tiempo hacer respaldos completos y con más frecuencia hacer respaldos incrementales. En el Plan de Recuperación ante Desastres deberá también describir el lugar donde se guardan estos respaldos y la forma en que se utilizarán para su recuperación. En este punto se pueden utilizar herramientas de respaldos como el Instant File Recovery o alguna otra que le permita respaldar y posteriormente recuperar el respaldo lo más rápido posible. Después del desastre Lo primero que habrá que hacer es un análisis del resultado del daño lo cual nos llevará a considerar los pasos de recuperación. Es posible que se dañe únicamente el software, el hardware o en el peor de los casos, ambos. Además, en cualquiera de los casos anterior habrá que analizar la posibilidad de recuperar los sistemas dañados, tanto físicos como lógicos. Con base en los análisis anteriores es como se planteará el procedimiento a seguir. Recuperación del hardware Se aplican las acciones previstas antes de que ocurriera el desastre, que puede ir desde el reemplazo de una pieza (unidades de almacenamiento, memoria, procesador, etc.) Recuperación del software Habrá que acceder a los respaldos que se hayan almacenado con anterioridad y Recuperar el sistema, programas, datos, etc., de acuerdo al grado de daño ocurrido. Simulacros Es conveniente realizar con alguna frecuencia diferentes tipos de simulacros de desastre, desde instalar el sistema operativo hasta sólo la recuperación de los últimos datos. Este programa de simulacros también podrá estar contenido en el Plan de Recuperación ante Desastres. Durante la realización de un simulacro de manera posterior podrá modificarse o adicionarse alguna característica al Plan de Recuperación ante Desastres, así

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

mismo, se puede llevar una bitácora de simulacros y los sucesos ocurridos durante el mismo para tenerlos en cuenta a la hora de llevar a cabo una recuperación- Recuperación y Copia de Respaldo Copia de respaldo se refiere al proceso de copiar información de un disco o unidad de disco duro a un medio almacenamiento seguro. Sistemas de copias de respaldo de cintas suelen ser utilizadas, ya que proporcionan un fácil acceso a esa información, y se pueden almacenar y acceder fácilmente. Las copias de respaldo también proveen uno de los bloques fundamentales de la construcción de un plan de recuperación de desastres. Determinar cuándo ejecutar una copia de respaldo es una función de la interconexión y la interdependencia de varias aplicaciones de negocio. Aquí, los administradores deberán coordinar cuidadosamente el proceso de copia a fin de garantizar la integridad de la información en cinta. Esto se debe a que es de vital importancia que esta información sea restaurada exactamente como se copió, y estar seguro todo esto esta allí después que ha sido restaurada. Recuperar datos de una fuente de copia de respaldo implica el restablecimiento del contenido de la cinta a un disco, después hacer un proceso de reconciliación para rectificar cualquier información errada. También es una buena idea guardar las cintas en bóvedas para que no se pierdan en el mismo desastre que causó que los datos primarios fueran borrados. Bóveda de cinta electrónica es una opción atractiva por el menor costo y la capacidad mayor de la velocidad de las redes de hoy. Aquí, la red puede transmitir datos grabados en cintas a través de la red, lo cual posibilita restaurar los datos en más de una ubicación sin la necesidad de transmisión manual. También se puede recuperar datos mediante Software, como en el caso de: StellarInformationSystemsLtd, (una compañía ISO-9001:2000 ) facilita inmunidad de la pérdida de los datos proporcionando el Software premiado para la recuperación de los datos de unidad de disco duro en la India y al exterior. Mercados importantes son los E.E.U.U., Reino Unido, Europa y Asia. El software para la recuperación de unidad de disco duro ofrecido por Stellar le ayuda realizar la Recuperación de los Datos después de los incidentes de la pérdida de los datos causados por formatos accidental, problemas del virus, el malfuncionamiento del software, la supresión del fichero /directorio o el sabotaje. Stellar Phoenix - El Software para la Recuperación de los Datos un utilitario de la recuperación del fichero de datos NO DESTRUCTIVO y DE SOLA LECTURA que le ayuda en la recuperación de sus todos los datos importantes contra las amenazas numerosas - formato accidental, problemas del virus,

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

malfuncionamiento del software, supresión de fichero /directorio, o ¡aún un sabotaje! Stellar Phoenix - Software de Recuperación de Datos le ayuda a recuperar datos perdidos después de

Un formato accidental. El ataque del virus. Error humano. La pérdida de la partición. El funcionamiento defectuoso del software. El borrado del archivo/directorio o aun el sabotaje. Stellar Phoenix examina su unidad de disco duro inaccesible para los

daños y corrupción y recupera los datos en minutos. Phoenix ayuda particularmente en seguir casos de pérdida de datos:

Disco formateado. Disco inaccesible. Disco que no Autoarrancar. Archivo/directorio perdido. Archivo/directorio borrado. Tabla de Partition dañado.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

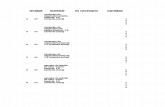

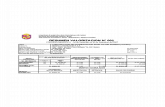

Elabore un formato de “Historia Clínica del PC” u “Hoja de Chequeo del Computador” el cual debe

reunir la mayor información disponible de tal manera que se pueda identificar las fallas que ha

presentado, diagnóstico de reparación e historial de todos los mantenimientos realizados. Debe

ser un diseño propio y no copiado de Internet.

Relación de Programas que permiten reunir las características técnicas de un

computador.

EVEREST HOME EDITION: Es una poderosa herramienta de diagnóstico que

enumera todos los componentes de hardware del equipo separados en categorías.

Solo funciona en Windows XP.

Además de que esuna gran herramienta para describir características técnicas; a

la hora de adquirir un equipo le muestra realmente que es lo que vas a adquirir por

que te muestra el computador por dentro y desarma al vendedor con su

marketing.

AIDA32: es un sistema de diagnóstico para todos los aspectos del ordenador:

periféricos, unidades físicas, configuración de las herramientas de Windows, etc.

El programa destaca entre los de su categoría porque recoge al detalle una gran

cantidad de información y la muestra ordenada de tal manera que se hace realmente

fácil detectar cualquier problema.

Además, AIDA32 dispone de un asistente para generar informes automáticamente

en HTML, XML, CSV, TXT, etc. Esta herramienta resulta muy útil para

administradores de sistemas en general o usuarios que gestionen varios

ordenadores.

En conclusión, AIDA32 es una herramienta completa para administrar un sistema,

detectar errores y comprobar el rendimiento del PC.

FRESH DIAGNOSE: Analiza los componentes de tu PC y verifica sus problemas.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

FreshDiagnose es una herramienta que nos puede mostrar muchísima información

de nuestra computadora que podemos llegar a necesitar, que se basa en el

hardware y software.

Entre todo el escaneo profundo que este hace, nos muestra todos los datos del

sistema operativo, desde las actualizaciones instaladas, la apariencia, archivos del

sistema, usuarios, programas instalados, comandos de consola, registro de

windows, drivers instalados, información sobre el sistema operativo que en este

caso tiene que ser alguna versión de Windows, entre otros que tengan que ver con

software acompañados de informes de errores que estos tengan para que los

podamos reparar.

En el escaneo de hardware nos da información de la tarjeta madre, tarjeta de vídeo,

datos sobre los PCI/AGP conectados, periféricos (teclado, ratón, impresora, etc.)

datos sobre el BIOS, memoria ram, entre otros.

PC WIZARD:Es un mago del análisis, una herramienta idónea para exprimir tu

hardware y obtener datos de su rendimiento en las condiciones más exigentes.

Con PC Wizard obtendrás un sinfín de información sobre tu sistema operativo,

archivos de sistema y demás programas, configuración de los componentes de tu

equipo, etc. En definitiva, todo aquello que en ocasiones necesitas pero que no

sabías cuando compraste tu PC.

PC Wizard se estructura en varias secciones en una barra lateral. Cada categoría

tiene subcategorías con una lista de elementos y su información extendida.

Uno de los apartados más interesantes es el de Benchmark, que te indica el

rendimiento de tu equipo de cara a tareas de alto nivel con la tarjeta gráfica o la

CPU.

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

HISTORIA CLINICA PC - DIAGNOSTICO Y TRATAMIENTO

Aspectos generales

Marca All in one Si

No

Procesador Disco Duro

RAM

Periféricos y/o Discos

Impresora Si No Monitor Si No ¿Otros?

Mouse Si No Auriculares Si No

Teclado Si No Micrófono Si No ¿Funcionan estos dispositivos?

Si

Escáner Si No Joystick Si No No

Conexiones de red

Ethernet Si

Wi-Fi Si

VPN Si

¿Otro? No No No

Describa brevemente el cableado y el estado del mismo

Sintomatología

Describa de manera detallada lo que sucede con el computador, periférico o unidad a analizar

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Tiempo de síntomas

Reportes previos Si No En caso afirmativo diligencie el siguiente

recuadro, de lo contrario avance al siguiente apartado.

- 1 día Si No

1 día a 1 semana Si No

+1 semana Si No Fecha de reporte Técnico que atendió

+1 mes Si No ¿Diagnostico?

Si ¿Reparación?

Si

Indeterminado Si No No No

Diagnostico

Diagnostico

Si ¿Cuál? En caso negativo

diga por qué

No

Tratamiento

¿Se puede realizar el tratamiento en el lugar?

Si

Indique claramente el tratamiento

No

En caso negativo llene el recuadro sombreado Describa el tipo y cantidad de insumos utilizados

¿PC en garantía? Si

Reparación interna Si

No No

Sección a trasladar

Sistemas Si No Desarrollo Si No

Electrónica Si No Servicios generales Si No

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: III

Compras Si No Basura Si No ¿Bajo observación? Si No

Datos del técnico, diligencia y usuario

Fecha Hora Lugar / Sección

Técnico / Ingeniero

Identificación

Usuario / Afectado

Identificación

En caso de traslado o reemplazo de equipos, periféricos o discos; por favor señale el inventario y la cantidad

Número de inventario Cantidad Marca

Tipo

Número de inventario Cantidad Marca

Tipo

Número de inventario Cantidad Marca

Tipo

Número de inventario Cantidad Marca

Tipo

Número de inventario Cantidad Marca

Tipo

Firmas

Firma Técnico / Ingeniero Firma Usuario Firma zona de recepción

Código: 103380 - ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES

Fase: Evaluación Final

BIBLIOGRAFÍA

http://computadoresmedioambiente.blogspot.com/2009/09/la-contaminacion-de-los-computadores.html

http://es.wikipedia.org/wiki/Reciclaje_de_computadoras http://www.stellarinfo.com/es/ http://es.wikipedia.org/wiki/Plan_de_recuperaci%C3%B3n_ante_desastres http://www.puntobiz.com.ar/noticia/articulo/14438.html http://es.scribd.com/doc/43714047/Plan-de-contingencia-sistemas-

informaticos http://www.monografias.com/trabajos15/virus-informatico/virus-

informatico.shtml http://elblogdeangelucho.wordpress.com/2012/05/21/virus-informaticos-i-

que-son-como-se-propagan/ http://www.google.com.co/imgres?q=virus+informatico&hl=es&sa=X&biw=1

163&bih=848&tbm=isch&prmd=imvns&tbnid=3FRmUTX3AFeOpM:&imgrefurl=http://www.sololistas.net/10-virus-informaticos-que-causaron-panico-en-el-mundo.html&docid=e8Ijn_CmNzeezM&imgurl=http://www.sololistas.net/wp-content/uploads/2011/05/Core-War.jpg&w=340&h=266&ei=Mn-oUMeDFuu30AHm2ICYAQ&zoom=1&iact=hc&dur=146&sig=106525450624366406721&page=1&tbnh=139&tbnw=188&start=0&ndsp=21&ved=1t:429,r:1,s:0,i:135&tx=149&ty=113&vpx=294&vpy=193&hovh=140&hovw=189

http://puntodeanalisis.com/blog/2009/03/08/mejores-antivirus-gratis/ http://www.emagister.com/curso-mantenimiento-ordenadores/que-sirve-

mantenimiento