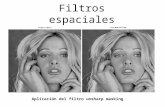

Filtrado

description

Transcript of Filtrado

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

1

Filtrado

• Packet filtering– ACLs (Access Control Lists)

• Session filtering– Filtrado dinámico de paquetes– Información de estado (historia)– Filtrado “inteligente” de paquetes– Control de acceso basado en el contexto

Filtrado (1)Filtrado (1)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

2

Filtrado

• Los paquetes son chequeados y luego son pasados (o descartados).

• El tráfico entrante y saliente depende de la política empleada.

• El firewall “tradicional” a nivel network es el router.

• Muy rápido y transparente a los usuarios.

Filtrado (2)Filtrado (2)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

3

• Fragmentación/reensamblado

• Chequeo de número de secuencia

• ICMP

Filtrado (3)Filtrado (3)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

4

• Las decisiones se toman sobre cada paquete.

• No se guarda información de estado.

Packet FilteringPacket Filtering

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

5

• El filtrado de paquetes permite controlar la transferencia de datos basándose en:

– La dirección (supuesta) de donde vienen los datos.

– La dirección a donde van los datos.

– Los protocolos de aplicación que están siendo usados para la transferencia.

• Algunos ejemplos de lo que se puede obtener mediante el filtrado de paquetes:– No permitir que nadie use Telnet para loguearse desde el exterior.

– Dejar que todo el mundo nos envie emails vía SMTP.

– No permitir que salgan datagramas originados en el host 123.4.5.6.

Packet FilteringPacket Filtering

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

6

• Los Ports > 1023 se dejan abiertos.

• Si se utilizan protocolos dinámicos se deben permitir posiblemente rangos completos para que el protocolo funcione.

Configuración TípicaConfiguración Típica

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

7

• ¿Cómo lograr que los usuarios internos accedan a servicios del exterior mientras se mantiene una “buena” seguridad mediante el firewall en cuestión?

• La respuesta es el host bastión [bastión, sustantivo, parte de un fuerte que se destaca del resto].

• El host bastión es una computadora (elegida entre muchas otras del sitio), la cual está fuertemente fortificada para servir como nexo de comunicación segura.

Host BastiónHost Bastión

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

8

Un host bastión es (esperamos que sea!) un punto seguro y fuertemente defendido capaz de resistir ataques.

Screened Host FirewallScreened Host Firewall

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

9

El acceso (en ambos sentidos) a una red es controlado mediante un router, el cual opera en la capa network.

Screened SubnetScreened Subnet

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

ApplicationsApplications

PresentationsPresentations

SessionsSessions

TransportTransport

DataLinkDataLink

PhysicalPhysical

DataLinkDataLink

PhysicalPhysical

RouterRouter

PresentationsPresentations

SessionsSessions

TransportTransport

DataLinkDataLink

PhysicalPhysical

NetworkNetworkNetworkNetwork

ApplicationsApplications

Packet FilteringPacket Filtering

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

11

• Cerrar el acceso a todos los ports menores de 1024.– Permitir (selectivamente) el acceso a los ports necesarios (ej:, FTP, telnet, ssh, smtp, etc.).

• Devolver el tráfico que llega a ports aleatorios 1024– Se debe permtir el acceso a todos los ports 1024.

– Selectivamente cerrar el acceso a ports que pueden causar problemas (ej: NFS, X Windows, etc.).

• Tenemos abiertos todos los ports 1024! Soluciones:– Utilizar source port filtering.

• filtrar los paquetes entrantes según el port fuente en lugar del destino.

– Emplear los TCP “code bits” – identificar las “established connections”.• No pueden ser paquetes de iniciación de conexión.

• Tendrán seteado el bit ACK en el header TCP (pero no el bit SYN).

• Deben ser parte de conexiones existentes salientes.

Estrategia para Packet FilteringEstrategia para Packet Filtering

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

13

• Las decisiones sobre cada paquete se hacen según el contexto de la conexión.

• Si el paquete crea una nueva conexión se debe chequear contra la política de seguridad.

• Si el paquete es parte de una conexión existente deberá concordar con el estado presente en la tabla de estado/actualizar la tabla.

Session FilteringSession Filtering

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

14

• Todo cerrado (denied) a menos que se permita explícitamente.

• Los protocolos dinámicos (FTP, ICQ, RealAudio, etc.) se permitirán únicamente si están soportados en nuestra red.

Configuración TípicaConfiguración Típica

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

16

Applications

Presentations

Sessions

Transport

DataLink

Physical

DataLink

Physical

Applications

Presentations

Sessions

Transport

DataLink

Physical

Network Network

Network

Presentations

Sessions

Transport

Applications

Dynamic Dynamic State TablesState Tables

Dynamic Dynamic State TablesState Tables

Tablas Dinámicas de

Estado

Chequea TODOS los intentos, Protege Todas las aplicaciones.

Extrae y mantiene información de “estado”.

Crea una decisión inteligente sobre el tráfico.

Session FilteringSession Filtering

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

17

“PORT 1234”

“ACK”

Cliente TelnetServidor Telnet

23 1234

El cliente abre una conexión e informa al server su número de port. El bit ACK no se inicializa mientras se está estableciendo la conexión pero se seteará en el paquete siguiente.

El server acknowledges (ACK).

Telnet Telnet (1)(1)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

19

“PORT 5151”

“OK”

CANAL DE DATOS

TCP ACK

FTP ClientFTP Server

20Data

21Command 5150 5151 El cliente abre

un command channel hacia el server y le informa al server el segundo número de port.

El server envía un ACK.

El server abre un canal de datos hacia el segundo port del cliente.

El cliente envía un ACK.

FTPFTP

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

21

El cliente abre un command channel hacia el server y solicita modo pasivo.

El server asigna un port para el data channel y le informa al cliente el número de este port.

El cliente abre el data channel hacia el segundo port del server.

El server envía un ACK.

“PASV”

“OK 3267”

TCP ACK

DATA CHANNEL

Cliente de FTPServer de FTP

20Data

21Command 5150 5151

3267

FTP – Modo PasivoFTP – Modo Pasivo

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

22

• Relay (forwarding) de conexiones

• Cliente Proxy Server

• Dos niveles– Aplicación– Circuito

Proxy FirewallsProxy Firewalls

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

23

• “Entiende” de aplicaciones específicas– Proxies limitados.– El proxy “representa” ambos lados de la

conexión.

• Necesita muchos recursos– proceso por conexión

• Los proxies de HTTP pueden mantener páginas web en una cache.

Application GatewaysApplication Gateways

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

24

• Más apropiado para TCP.

• ICMP es difícil de manejar.

• Bloquear todo a menos que se permita explícitamente.

• Se debe escribir una nueva aplicación proxy para soportar nuevos protocolos.– No es trivial!

• Proxies transparentes.

Application GatewaysApplication Gateways

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

Application GatewayApplication Gateway

ApplicationsApplications

PresentationsPresentations

SessionsSessions

TransportTransport

DataLinkDataLink

PhysicalPhysical

ApplicationsApplications

PresentationsPresentations

SessionsSessions

TransportTransport

DataLinkDataLink

PhysicalPhysical

NetworkNetwork

DataLinkDataLink

PhysicalPhysical

ApplicationsApplications

PresentationsPresentations

SessionsSessions

TransportTransport

NetworkNetwork NetworkNetwork

TelnetTelnetTelnetTelnet HTTPHTTPHTTPHTTPFTPFTPFTPFTP

Application Layer GW / ProxiesApplication Layer GW / Proxies

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

26

• Son hosts corriendo servidores proxy, los cuales evitan el tráfico directo entre redes.

• Un proxy puede realizar logs y auditorías sobre el tráfico entrante/saliente.

• Puede hacer el firewall menos transparente.

Application Level FirewallsApplication Level Firewalls

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

27

El Dual Homed Gateway es un host que corre un software de proxy. Tiene dos placas de red, una en cada red y bloquea todo el tráfico que pasa entre ellas.

Dual Homed GatewayDual Homed Gateway

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

28

• Soporta más servicios que el Application-level Gateway– menos control sobre los datos.

• Es difícil manejar protocolos como el FTP.

• Los clientes saben que están utilizando un circuit-level proxy (no es transparente).

• Protege contra el problema de fragmentación.

Circuit Level GatewaysCircuit Level Gateways

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

29

• Circuit level Gateway

• Soporta TCP

• SOCKS v5 soporta UDP, las versiones anteriores solo TCP.

• Ver http://www.socks.nec.com

SOCKSSOCKS

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

30

Seguridad

Perform

ance

Servicio

soporta

Packet Filter 3 1 No dinámico

Session Filter 2 2 El soporte dinámico depende del productoCircuit GW 2 3

App. GW 1 4 Tipicamente < 20

Nota: Menor número mejor seguridad y mayor performance.

Comparación (1)Comparación (1)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

31

¿Se deben modificar las aplicaciones del cliente?

Packet Filter No

Session Filter No

Circuit GW Tipicamente, se deben “SOCK-ificar” las aplics. del cliente.

App. GW A menos que sea transparente, la aplic. Del cliente debe no solo saber que existe el proxy sino que debe estar configurada.

Comparación (2)Comparación (2)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

32

ICM

P

Fragm

en-tación

Packet Filter Si No

Session Filter Si Tal vez

Circuit GW (SOCKS v5) Si

App. GW No Si

Comparación (3)Comparación (3)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

33

FirewallArchitecture

Advantages Disadvantages

Packet FilteringFirewalls

InexpensiveHigh level of performanceTransparent to the users

Understand only network level protocolNot secure against attacks aiming higher levelprotocolsCan not hide the private networkLimited auditing capabilityCannot support user-level authentication and time-of-day access control.

Proxy GatewayFirewalls

Understand application-level protocolProvides the most secure solutionEasy to configureCan hide the private network topologyFull auditing facilities with tools tomonitor the trafficCan support user-level authentication andTime-of-day access.

Poor performanceNot transparent to usersA new proxy must be developed for each newapplication or protocolExposes the operating system to external threatsCan cover only layers 5-7 of the OSI modelCannot provide proxies for connectionlessprotocols such as UDP, RPC.

Stateful PacketFiltering Firewalls

Whole OSI model is coveredPrevents sophisticated attacksVery high performanceTransparent to usersCreate virtual session information fortracking connectionless protocols

Data stream must be promoted to application layerfor application-context inspectionDifficult to provide advanced user accountingDifficult to provide content security and complexapplication filter

Comparación (4)Comparación (4)

Seguridad en Sistemas: FirewallsSeguridad en Sistemas: Firewalls

51

• Empezar bloqueando TODO.

• Evaluar los riesgos para cada punto de riesgo.

• Permitir servicios haciendo un análisis de cada caso.

• Tener una DMZ (De-Militarized zone) para proteger segmentos completos de nuestra red.

Estrategia General para FirewallsEstrategia General para Firewalls