Proyecto de aula

-

Upload

analisisautentificacion -

Category

Documents

-

view

119 -

download

1

Transcript of Proyecto de aula

Análisis de Vulnerabilidades de Protocolos de Protección y Autentificación Inalámbrico para el Acceso Seguro en Redes WIFI

INTEGRANTES:

Mishelle Cueva

Mary Trujillo

Cristian Cardoso

Cristian Chafla

Jorge Sampedro

Alexis Samaniego

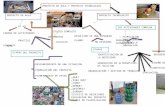

Esta investigación consiste en analizar y comparar varios protocolos de protección, con el fin de encontrar el más apto para tener un acceso seguro a la red inalámbrica. Para esto, los investigadores , han realizado un estudio de algunos protocolos de protección y autenticación como: WEP, WPA y WAP 2 PSK, WPA Y WPA 2 Empresarial en redes IEEE 802.1X-EAP-TTLS; posteriormente realizaron un análisis comparativo entre éstos, obteniendo como resultado que el protocolo más adecuado para garantizar una mayor seguridad, es: WPA 2 ENT/TTLS e integraron soluciones compuestas,, sin depende de hardware o software, con el objetivo de proteger los datos del usuario y prevenir el acceso de personas no autentificadas.

Para realizar este análisis los investigadores se fundamentaron en tres protocolos de seguridad, los mismos que se basan en la norma IEEE802.11 e IEEE802.11i: el primero es el protocolo WEP (WiredEquivalentPrivacy, Privacidad Equivalente al Cable), es un sistema de encriptación estándar soportado por la mayoría de las soluciones inalámbricas; el segundo el protocolo WPA (WI-FI Protected Access) , cuyo principal objetivo es cubrir todas aquellas carencias de seguridad detectadas en el protocolo de seguridad nativo de 802.11 WEP, aunque no puede asegurar una protección total del medio inalámbrico. WPA, está orientado tanto al mundo de la pequeña oficina y al usuario doméstico como a grandes empresas; el tercero es WPA 2, que es la versión certificada interoperable de la especificación completa del estándar IEEE802.11i. La principal diferencia de WPA 2 con respecto a WPA es que emplea, al igual que IEEE802.11i un mecanismo de cifrado más avanzado como AES. No obstante, WPA 2 es compatible con WPA. Por otro lado, WPA Y WPA 2 les ha permitido dos modos de llevar a cabo la autenticación, según el ámbito de aplicación que puede ser: empresarial (IEEE802.1X/EAP) o personal (PSK).

Realizaron este esquema basado en porcentajes comparativos, el cual les permitió concluir que el protocolo de autenticación más adecuado para el acceso seguro a redes inalámbricas es el WPA 2 ENT/TTLS.

WEP es susceptible a ataques de contraseñas , ataque Inductivo ChopChop, ataque de inyección, ataque estadístico, ataque de fragmentación y denegación de servicios WPA PSK/ENT en cualquiera de sus variantes sigue siendo susceptible a ataques de contraseñas, puesto que el algoritmo de cifrado que emplea ha sido vulnerado, también es vulnerable al ataque de denegación de servicios WPA 2 PSK/ENT como utiliza un mejor algoritmo de encriptación, no es vulnerable a ataques de contraseñas.

Esta investigación fue extraída y basada en el trabajo de la Escuela Politécnica de Chimborazo en las facultades de Informática y Electrónica, realizada por los Señores Ingenieros. Ramos Vinicio y Pastor Danilo.

ÍNDICES WEP WPA WPA 2PSK ENT/TTLS PSK ENT/TTLS

PT_PW 14 22 27 32 36PT 39 39 39 39 39%PW 39.90 56.41 69.23 82.05 92.31

Para encontrar una solución a la problemática de vulnerabilidad de protocolos, los investigadores se basaron en los siguientes métodos de investigación:

1.- Método científico: este método les sirvió para recopilar la información necesaria y así encontrar la tecnología adecuada que fue aplicada en el ambiente de pruebas , pues las ideas, conceptos y teorías expuestas en este anteproyecto de tesis fueron verificables como válidos.

2.- Método deductivo: una vez que estudiados los diferentes protocolos de encriptación y autenticación en redes WIFI trataron de encontrar una tecnología de seguridad que contenga las mejores características para el acceso seguro y no vulnerable de datos .

El tipo de estudio que realizaron consiste en una investigación: descriptiva y aplicada, pues utilizaron el conocimiento para realizar un estudio comparativo de los protocolos de protección y autenticación en redes inalámbricas, lo que les permitió encontrar la mejor tecnología en el acceso seguro a las redes WIFI.

Después de conocer a profundidad las vulnerabilidades, evaluaron las contramedidas frente a ataques asociados a dichas vulnerabilidades, mediante herramientas inalámbricas; además requirieron de la utilización de un computador portátil con software o herramientas wireless para: la auditoría, escaneo y ruptura, el mismo que contó con:

Tabla 1. Ataques y herramientas asociadas que han utilizado los investigadores.

TIPO DE USO HERRAMIENTA INALAMBRICA

Scanner Kismet, Netstumbler, Wireshark

Ataque Inductivo ChopChopAtaque de inyecciónAtaque estadísticoAtaque de fragmentación

Suite AirckrackSuite AirsnortSuite AirckrackSuite Airsnort

Ataque de Diccionario/Fuerza bruta

Weplab, Suite Airckrack, CoWPAtty.

Ambiente de prueba 1 realizado por los Investigadores:

En esta primera instancia, los investigadores configuran los protocolos WEP, WPA-PSK, con sus respectivos mecanismos de cifrado y su realización por parte de la autenticación de cifrado

Equipos.- Los investigadores han utilizado portátiles, como cliente enlazado a un Acceso Point que han concluido que soporta todos los protocolos de esta sección y otro que han utilizado para , desbloquear y atacar este ambiente. Software.- el software que han utilizado esta instalado en un portátil con las herramientas inalámbricas ya descritas.

Ambiente de prueba 2 realizado por los Investigadores: (Empresarial)Los investigadores primero han configurado los protocolos WPA-ENT, y el WPA 2-ENT con sus respectivos protocolos de cifrado TKIP , CCMP , y sus respectivos protocolos que lo realiza el IEEE 802.1x con el protocolo asociado EAP-TTLS

PROBLEMA

Ataques de personas no autorizadas que interfieren en el uso de redes WIFI.

NIVEL DE VULNERABILIDAD DE ACCESO A REDES WIFI

La red inalámbrica es vulnerable a ciertos ataques de personas no autorizadas que interfieren en el uso de

ésta,es por esto que se requiere de un óptimo protocolo de seguridad para disminuir el índice de vulnerabilidad y por ende mejorar la seguridad de la red. ¿Cuál de los siguientes protocolos de protección es el más adecuado para un acceso seguro a redes WIFI?

• WP2 ENT/TTLS • WPA ENT/TTLS • WP2 PSK• WPA PSK• WEP

RESPUESTA: El protocolo de protección más adecuado para el acceso seguro a redes inalámbricas es el WP2 ENT/TTLS.

DETERNIBNACIÓN DE VARIABLES:Variable Dependiente: nivel de vulnerabilidad.Variable Independiente: nombre del protocolo de seguridad.

V.DEPV.IND

TOTALMENTE INADECUADO

INADECUADO

POCOADECUADO

ADECUADO MUY ADECUADO

WPA 2ENT/TTLS

X

X

X

X

WPAENT/TTLS

X

X

X

X

WPA 2 PSK

X

X

X

X

WPA PSK

X

X

X

X

WEP

X

X

X

X

VARIABLE TIPONivel de vulnerabilidad. CualitativaNombre del protocolo de seguridad.

Cualitativa