Seguridad en Redes

Transcript of Seguridad en Redes

UNIVERSIDAD DE PANAMA

CENTRO REGIONAL UNIVERSITARIO DE SAN MIGUELITOANEXO CHILIBRE

SEGURIDAD EN REDES

ELABORADO POR OLIVIA GORDON

Introducciónse entiende por seguridad informática al conjunto de normas, procedimientos y herramientas, que tienen como objetivo garantizar la disponibilidad, integridad, confidencialidad y

buen uso de la información que reside en un sistema de información.Cada día mas y mas personas mal intencionadas intentan tener acceso a los datos de nuestros ordenadores.

El acceso no autorizado a una red informática o a los equipos que en ella se encuentran pueden ocasionar en la gran mayoría de los casos graves problemas.Es por ello que el presente trabajo tiene como objetivo comprender los conceptos de Seguridad Informática, así como describir las principales amenazas a la seguridad en redes con

las que se enfrentan los usuarios de computadoras, los tipos de Hackers y por ultimo ampliar o enriquecer los conocimientos acerca de la seguridad perimetral en redes.

La seguridad Informática es la disciplina que se ocupa de diseñar las normas, procedimientos, métodos y técnicas, orientados a proveer condiciones seguras y confiables, par el procesamiento de datos en sistemas informáticos.

Consiste en asegurar que los recursos del sistema de información de una organización sean utilizados de la manera que se decidió y que el acceso a la información allí contenida, así como su modificación, solo sea posible a las personas que se encuentren acreditadas para hacerlo.

Seguridad Informática

Tipos de Seguridad InformáticaSeguridad física Seguridad Lógica

La Seguridad Física consiste en la aplicación de barreras físicas y procedimientos de control, como medidas de prevención para que no le ocurra nada al ordenador, la seguridad física es uno de los aspectos mas olvidados a la hora del diseño de un sistema informático

la seguridad lógica hace referencia a la aplicación de mecanismos y barreras para mantener el resguardo y la integridad de la información dentro de un sistema informático. La seguridad lógica se complementa seguridad física.

Seguridad en RedesLa seguridad de redes es un nivel de seguridad que

garantiza que el funcionamiento de todas las máquinas de una red sea óptimo y que todos los usuarios de estas máquinas posean los derechos que les han sido concedidos. tiene el objetivo de mantener el intercambio de información libre de riesgo y proteger los recursos informáticos de los usuarios y las Organizaciones.

AMENAZAS A LA SEGURIDAD EN REDESVirus Informáticos Ingeniera social Un virus informático es

un malware que tiene por objeto alterar el normal funcionamiento del ordenador, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora.

Es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es una técnica que pueden usar ciertas personas, tales como investigadores privados, criminales o delincuentes informáticos, para obtener información, acceso o privilegios en sistemas de información que les permitan realizar algún acto que perjudique o exponga la persona u organismo

Denegación de Servicios

Spoofing

un ataque de denegación de servicios, también llamado ataque dos o ddos , es un ataque a un sistema de computadoras o red que causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad de la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema de la víctima.

Por spoofing se conoce a la creación de tramas TCP/IP utilizando una dirección IP falseada; la idea de este ataque - al menos la idea - es muy sencilla: desde su equipo, un pirata simula la identidad de otra máquina de la red para conseguir acceso a recursos de un tercer sistema que ha establecido algún tipo de confianza basada en el nombre o la dirección IP del host suplantado.

Backdoors Troyanos Puerta trasera) Defecto en

un software o página web que permite ingresar a un recurso que usualmente está restringida a un usuario ajeno. No siempre es un defecto (bug), también puede ser una entrada secreta de los programadores o webmasters con diversos fines.

caballo de Troya' a un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado.

Hackers

Un hacker es alguien que descubre las debilidades de una computadora o de una red informática, aunque el término puede aplicarse también a alguien con un conocimiento avanzado de computadoras y de redes informáticas. Los hackers pueden estar motivados por una multitud de razones, incluyendo fines de lucro, protesta o por el desafío.

TIPOS HACKERSSombrero blanco Sombrero Negro

Un hacker de sombrero blanco rompe la seguridad por razones no maliciosas, quizás para poner a prueba la seguridad de su propio sistema o mientras trabaja para una compañía de software que fabrica software de seguridad.

Un hacker de sombrero negro es un hacker que viola la seguridad informática por razones más allá de la malicia o para beneficio personal. Los hackers de sombrero negro son la personificación de todo lo que el público teme de un criminal informático

Tipos de hackersSombrero grisUn hacker de sombrero gris

es una combinación de hacker de sombrero negro con el de sombrero blanco. Un hacker de sombrero gris puede navegar por la Internet y violar un sistema informático con el único propósito de notificar al administrador que su sistema ha sido vulnerado, por ejemplo, luego se ofrecerá para reparar el sistema que él mismo violó, por un módico precio.

Seguridad perimetral en redesLa seguridad informática de un empresa es primordial. Los

ataques por red y las pérdidas de información ocasionan un gran trastorno y afectan al correcto funcionamiento y progreso de la empresa

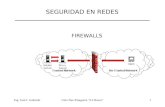

Firewall Un cortafuegos (firewall en inglés) es una parte de un sistema o

una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas.

Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios.

Anti virus los antivirus son programas cuyo objetivo es detectar o

eliminar virus informáticos. Nacieron durante la década de 1980. Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectar archivos y prevenir una infección de los mismos. Actualmente son capaces de reconocer otros tipos de malware, como spyware, gusanos, troyanos, rootkits, etc.

IDS IPS Es un programa usado para

detectar accesos no autorizados a un computador o a una red. Estos accesos pueden ser ataques de habilidosos crackers, o de Script Kiddies que usan herramientas automáticas.

El IDS suele tener sensores virtuales (por ejemplo, un sniffer de red) con los que el núcleo del IDS puede obtener datos externos (generalmente sobre el tráfico de red).

es una tecnología de pantalla que se utiliza para pantallas de cristal líquido (LCD). Fue diseñado para resolver las principales limitaciones de los retorcidos de efecto de campo nemático (TN) LCD de matriz a finales de 1980. Estas limitaciones incluyen el tiempo de respuesta relativamente alto, fuerte dependencia del ángulo de visión y reproducción de color de baja calidad.

CONCLUSION La Seguridad Informática es un aspecto muchas veces descuidado

en nuestros sistemas, pero de vital importancia para el correcto funcionamiento de todos ellos.

Sería importante hacer hincapié en los siguientes conceptos:

Todo sistema es susceptible de ser atacado, por lo que conviene prevenir esos ataques.Conocer las técnicas de ataque ayuda a defenderse más eficientemente.

BIBLIOGRAFIAhttp://www.alegsa.com.ar/Dic/

backdoor.php#sthash.j0li5Dvz.dpuf.http://www.slideshare.net/guest8d2f0a/seguridad-

informatica-3261911?src=related_normal&rel=2573451

http://www.sitiosargentina.com.ar/webmaster/cursos%20y%20tutoriales/que_es_un_antivirus.htm

http://www.segu-info.com.ar/fisica/seguridadfisica.htm

http://www.segu-info.com.ar/articulos/2-porque-caen-password-clave.htm