Redalyc.Criptografía Cuántica: Un Nuevo Paradigma

Transcript of Redalyc.Criptografía Cuántica: Un Nuevo Paradigma

Polibits

ISSN: 1870-9044

Instituto Politécnico Nacional

México

Molina Vilchis, María Aurora; Silva Ortigoza, Ramón; Bracho Molina, Eleazar

Criptografía Cuántica: Un Nuevo Paradigma

Polibits, núm. 36, 2007, pp. 30-35

Instituto Politécnico Nacional

Distrito Federal, México

Disponible en: http://www.redalyc.org/articulo.oa?id=402640449006

Cómo citar el artículo

Número completo

Más información del artículo

Página de la revista en redalyc.org

Sistema de Información Científica

Red de Revistas Científicas de América Latina, el Caribe, España y Portugal

Proyecto académico sin fines de lucro, desarrollado bajo la iniciativa de acceso abierto

30Polibits, nmTl. 36Julio - Didembre 2007

Criptografia Cua�ntica:Un Nuevo Paradigma

Man�a Aurora Molina VilchisRam6n Silva OrtigozaCIDETEC IPNEleazar Bracho MolinaIlAMI, Licena'atura en Computaci6n.

Oa criptografia cutica, a diferencia de la cripto-grafia clica, resuelve los problemas de cifradode los mensajes para ocultar la informaci6n, asicomo la distribuci6n de la clave, donde cada bit

puede estar en un estado discreto y altemativo a la vez;la unidad fundamental de almacenamiento es el bitcutico, cada uno de los cuales puede tener mtiplesestados simulteamente en un instante determinado,con lo que se reduce el tiempo de ejecuci6n de algunosalgoritmos de miles de os a apenas segundos.

La criptografia cutica est basada en las interac-clones del mundo sub-at6mico, y tiene elementos comoel bit cutico, las compuertas cuticas, los estadosconfusos, la tele transportaci6n cutica, el paralelismocutico y la computaci6n cutica.

Podemos decir que los modos actuales de encrip-taci6n se basan en operaciones matemticas, que modi-fican el mensaje para ocultar su significado, hasta queel destinatario que conoce las claves invierte el procesoy redescubre el mensaje. La fragilidad de este mtodoradica en la transmisi6n de las claves, que pueden serinterceptadaseneltrayecto,sinqueelemisoryelreceptorlo sepan. La criptografia cutica supera en teon'a ambaslimitaciones, ya que la informaci6n se sitna en las parti-culas de luz o fotones que son emitidos, de uno en uno,en un estado previamente conocido por el destinatario,quien de esta forma puede recuperar el mensaje. Si unodelos fotones es interceptado, su estado queda alteradoy el receptor detecta el ataque al mensaje.

Criptografia es la ciencia matemtica de las comuni-caciones secretas, con una larga y distinguida historia deuso militar y diplomtico que se remonta alos antiguosGriegos. Fue un elemento importante y decisivo durantela segunda guerra mundial, y hoy en dia su uso es muycomlm y necesario, para brindar seguridad en las tran-sacciones comerciales, comunicaciones, y privacidad;

que se Bevan a cabo mediante la Internet. Dados M y f,donde M es un mensaje y f una funci6n de encriptaci6n,tenemos C =f(M), C entonces es el mensaje encriptado.C es enviado al receptor mediante un canal puhlico, esteobtiene el mensaje original con f /, haciendo M = f 1(C).Si f 1 es conocido y C es interceptado en el canal p"ublico,entonces se puede obtener M. La seguridad de f dependede la dificultad con que pueda obtenerse fl.

La factorizaci6n es un aspecto muy importante enla criptografia modema, debido a que la seguridad delmecanismo de criptografia RSA de clave publica se basaen la dificultad de factorizar nmTIeros grandes. El mejoralgoritmo para hallar los factores aml sigue siendo elde las divisiones sucesivas. Asi M, R/ y R2, mediante elmecanismo de RSA se define una funci6n p, tal que C/ =

p(Ql, Pl, Ml) y C2 - p(Q2, P2, M2), donde Pl y P2 son cla-ves p"ublicas generadas en base a Q/ y Q2 que son clavesprivadas pertenecientes a A y B respectivamente. A y Bcomparten Sus respectivas davespnblicasP/ yP2,yambospueden obtener y descifrar Sus mensajes mediantep/, detal modo que M / = p-1(Ql, Pl, M/ ) y M2 = p-1(Q2, P2, M2).

El tiempo que requeriria el realizar la factorizaci6nse estima en aproximadamente 4x1016 afios. Sin embargoen 1994 se logr6 desarrollar un algoritmo, usando recur-sos en redes, donde la factorizaci6n "unicamente tomo 8meses, el equivalente a 4,000 MIPS-afios. [Hughes94].Se estima que los algoritmos cuticos de factorizaci6nrealizarian este cculo en segundos. Utilizando clavesprivadas, es posible - al menos en teoria - tener un al-goritmo de encriptaci6n imposible de romper. El emisorcada vez que envia un mensaje M,genera aleatoriamenteuna diferente clave privada P, y mediante una funci6nde encriptaci6n E se codifica el mensaje de tal modoque C = E( P, M ). El receptor necesita la dave privadaP para poder realizar el proceso inverso M = E-1( P, C ).Actualmente, este mecanismo es ut6pico, debido a lagran dificultad que surge en la distribuci6n de la claveprivada P, debido a que necesita un canal muy seguropara su entrega.

La criptografia cutica hace posible la distribuci6nde la clave privada P. Esta clave es transmitida medianteun canal cutico. Cualquier intento de medir P ser

Criptografia Cutica: Un Nuevo Paradigma

es capaz de mantener un estado discreto alternativo a lavez, el "fl~ o "1" l6gico. La criptografia cutica aprove-chala superposici6n cutica para lograr el paralelismocutico y el paralelismo cutico masivo. Cualquierinteracci6n con el mundo subat6mico producirun cam-bio en este, es decir, cualquier medici6n o lectura traerindefectiblemente un cambio. Este fen6meno cuticoes aprovechado en la tele transportaci6n cutica parala transmisi6n de qubits, y asimismo es utilizada comomecanismo de seguridad en la criptografia cutica.

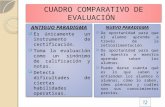

2.2 ELEMENTOS BAsICOS DE LA CRIPTOGRAP{A CUTICA

2.2.1 EL BIT CUTICO "QUBIT"

El elemento bsico de la criptografia cutica es el bitcutico o qubitl (quantum bit por Sus siglas en ingls),un qubit representa ambos estados simuleamente,un"0~ y un "1~ l6gico, dos estados ortogonales de una subparticula at6mica, como es representada en la figura 1.

El estado de un qubit se puede escribir como { /0), /1) },describiendo su multiple estado simulteo.

Un vector de dos qubits representa simulteamen-te los estados 00, 01, 10 y 11; un vector de tres qubits,representa simuleamente los estados 000, 001, 010,011,100,101,110,yl 11; y asi sucesivamente. Es decir,unvector de n qubits representa a la vez 2n estados.

_______________________________

detectado, debido a que es imposible observar un qubit(bit cutico) sin dejar rastro.

Este articulo presenta una introducci6n al nuevoparadigma en la criptografia de Cara a la computaci6ncutica. En la secci6n 2 describe grosso modo los fun-damentos de la criptografia cutica. En la secci6n 3se describe el criptosistema cutico. Por ultimo, en lasecci6n 4 se listan las principales empresas comercialesque actualmente est incursionando en este nuevocampo de la criptografia.

2. FuNDAMENTOS DE LA CmPTOGRMfA C�tIANHCA

Lacomunidadcientificadedicadaainvestigart6picosen el mbito dela criptografia cutica,ha logrado enor-mes avances te6ricos, al demostrarque esposible reducirdrsticamentelos recursos computacionales requeridosen la ejecuci6n de algoritmos. Los algoritmos requierenun inmenso poder de c6mputo aml en las computadorasm avanzadas de la actualidad.Algoritmosmatemticostales comola bnsqueda de nmrlerosprimos, y algoritmosde manejo de informaci6n tales como la busqueda enbases de datos no ordenadas ban sido te6ricamente de-sarrollados con muchoxito, utilizandolosfundamentosde la criptografia cutica.

La teoria de la criptografia cutica est basada enlas interacciones del mundo at6mico y en futuras im-plementaciones de las computadoras cuticas. Dichascomputadoras amli est en loslaboratorios de investi-gaci6n pero ya se tienen resultados alentadores, como eldesarrollo de la computadora Cutica de cinco qubitsdesarrollada por Steffen et al[SteffenOl].

2.1 Fundamentos de la Criptografia CuAntica

La Criptografia cutica se basa en las propiedadesde la interacci6n cutica entre las particulas subat6-micas, tales como la superposici6n simultea de dosestadosenunasolaparticulasubat6mica.Estapropiedadfundamental de la interacci6n cutica, es ampliamenteaprovechada para el desarrollo te6rico delos algoritmoscuticos, logrando una capacidad de procesamientoexponencial.

La superposici6n Cutica permite mantener si-multeamente mtiples estados en un bit cutico, esdecir "0~ y "1~ a la vez; a diferencia del bit - elementofundamental en la criptografia actual - que Inlicamente

lo >+ iIl>lo} + It>

FiguLra 1. Representaci6n de cuatro estados dife-rentes de un qubit.

Cualquier sistema cutico con dos estados discretosdistintos puede servir como qubit, un espin de electr6nque apunta arriba o abajo, o un espin de fot6n con polari-zaci6n horizontal o vertical. En la figura anterior se tieneuna representaci6n grca de cuatro diferentes estadosbasado en el espin de un n"uCleo at6mico, por lo quepuede ser usado como un qubit. Un qubit no puede serclonado, no puede ser copiado, y no puede ser enviadode unlugar a otro.

I "qubit" o acufiado por Schumacher en 1995.

Polibits, nmT[. 36Julio - Didembre 2007

31

Criptograffa Cutica: Un Nuevo Paradigma

2.2.2 COMrUERTAS CUTICAS Sin enviar qubits~. En la criptograffa tradicional, paratransmitir bits, estos son clonados o copiados y luego

Lascompuertasl6gicassonoperacionesunariassobre enviados a travs de diferentes medios como el cobre,qubits.LacompuertapuedeserescritacomoP(q)= 0)(0 fibra 6ptica, ondas de radio y otros. En la criptograffa+ exp(iq) + 1) (1 , donde q =wt. A continuaci6n algunas cutica no es posible clonar,'copiar, o enviar ubts decompuertas Cuticas elementales [Steane97]: un lugar a otro como se hacen con los bits.

I | 0) (0 | + | 1) (1 | = identidadX | O) (1 | + | 1) (O | = NOTZ ~ PCP)Y~ XZH ~ (1/ \/2 )[( | 0)+ | 1)) (O | +( | 0) - | 1) )(1 | I

Dondeleslaidentidad,XeselanogoalclicoNOT,Z cambia el signo a la amplitud, y H es la transformaci6nde Hadamard. Esas compuertas forman uno de los mspequefiosgrupos dela criptograffa tica.La tecnologfadelaffsica Cutica puede implementar esas compuertaseficientemente. Todos, excepto el CNOT, operan en unsimple qubit; la compuerta CNOT opera en dos qubits.Una compuerta de dos qubits en especial interesante,esla conocida como "U controlada", [Steane97] | 0) (0 | @I+ | 1) (1 @U son operadores actuando sobre dos qubits,donde / es la operaci6n de identidad sobre un qubit, yU es una compuerta. El estado delqubit U es controla-do mediante el estado del qubit I. Por ejemplo, el NOTcontrolado (CNOT) es:

| 00) > | OO); | 01) | 01); | 10) | 11); | 11) | 10)

2.2.3 PROCESAMIENTO

La capacidad computacional de procesamientoparalelo de la criptograffa cutica, es enormementeincrementada por el procesamiento masivamente enparalelo, debido a una interacci6n que ocurre durantealgunas milfonsimas de Segundo. Este fen6meno de lame ca cutica esllamadoentang/ement. Debido a estoes que dos partfculas subat6micas permanecen indefec-tiblemente relacionadas entre sf, si han sido generadasen un mismo proceso; por ejemplo, la desintegraci6nen un positr6n y un electr6n. Estas partfcufas formansubsistemas que no pueden describirse separadamen-te. Cuando una de las dos partfcufas sufre un cambiode estado, repercute en la otra. Dicha caracterfstica sedesencadena cuando se realiza una medici6n sobre unade las partfcufas [WhiteOO].

2.2.4 TEIE TRANSrORTACI6N CUTICA

Si enviamos un qubit |g) donde 0 es un estadodesconocido, el receptor no podr leer su estado con cer-tidumbre; cualquier intento de medida podrfa modificarel estado del qubit, por lo tanto se perderfa su estado,imposibilitando su recuperaci6n. La tele transportaci6nCutica, resuelve este problema; esta se basa en elentanglement para poder transmitir un qubit sin necesi-dad de enviarlo. El emisor y el receptor poseen un parde qubits "enredados" (entangled). Entonces el qubit estransmitido desde el emisor, desaparece del emisor y elreceptor tiene el qubit tele transportado. Este fen6menoes posible debido a un mecanismo conocido como elefecto EPR2. En la tele transportaci6n Cutica primerodos qubits E y R son "enredados" y luego separados, elqubit R es ubicado en el receptor y el qubit E es ubicadoen el emisor junto al qubit original Q a ser transmitido;al realizar la lectura del estado de los dos qubits Q yE, estos cambian su estado a uno aleatorio debido a lainteracci6n. La informaci6n lefda es enviada al receptor,donde esta informaci6n es utilizada para un tratamientoque es aplicado al qubit R, siendo ahora R una plicaexacta del qubit Q [NayakO2] [AmbainisO2].

2.2.5 El paralelismo cuAntico

Lasuperposici6nCuticapermiteunparalelismoex-ponencialo paralelismo cutico en el cculo,medianteel uso de las compuertas l6gicas de qubits. [SteffenOl]Los qubits, a diferencia de los bits, pueden existir en unestado de superposici6n, representado por a | O) + b 1),dreolac b s comPlejos que satisfacen la

Dada una compuertal6gica de un qubit f, que trans-

fode erm Ieo | aen etla /2~)0)+|' 2 )~

ffenOl] una superposici6n igual de 0) y 1).

Por linealidad de la mecca Cutica [SteffenOl],lacompuerta l6gica f transforma el estado del qubit a

(1/12 ) | fi O)}+ (1/ \/2 ) | f(1))

Y . 1 . . ' ' ' . ' 1 ' . r .

La tele transportaaon tuannca es aescnta por tean 2 La "correlaci6n de Einstein-podolsky-Rosen (EpR)" o entangze-[Steane97] como la posibilidad de "fransmitir qubits meat, ha sido al menos en parte conocido desde los 1930s cuando fue discu-

tido en un famoso paper por Albert Einsten, Boris Podolsky, y Nathan Rosen

32Polibits, n6m. 36Julio - Didembre 2007

Criptografia Cutica: Un Nuevo Paradigma

El estado resultante es la superposici6n de los 2 va-lores de salida, siendo f evaluado para los 2 valores deentrada en paralelo. Para una compuerta l6gica g de 2qubits,que tienen dos qubits de entrada en superposici6nde /0) y 1), tendriamos una superposici6n de 4 estados

co | o >+ cl | o >+ C2 | o >+ c3 | I >.Lacompuertal6gicagtransformaelestadodeentrada

a co| g(0 )}+ cl| g(0 )>+ c2| g(0 )>+ c3| g(I )> [SteffenOllasi g es evaluado en un solo paso para 4 valores de en-trada. En una compuertal6gica h de 3 qubits, se tienen 3qubits de entrada en superposici6n de /O) y /1), juntoshacen una superposici6n de 8 estados, que son evalua-dos en paralelo. Por cada qubits adicional la cantidadde estados se duplica.

La Criptografia cutica es propuesta a principios delos7Opor StephenWeisner,denominada Conjugate Codingy publicada eventualmente el 1983. Bennet y Brassard,quienes compartian ideas de Weisner, proponen el pro-tocolo para la criptografia cutica denominado "BB84"en 1984. No fue sino hasta 1989, en un laboratorio delCentro de Investigaciones de IBM (/nternationa/ BusinessMachines), que el primer prototipo experimental basadoen este protocolo fue operable, la primera transmisi6nde sefiales Cuticas fue a una distancia de 32 cm. En1995, investigadores de la Universidad de Ginebra loconsiguieronutilizandounafibra6pticade23kil6metrosde longitud. En1997, Zbinden et al [Zbinden98llograrondistribuir Cuticamente una clave a travs de 23 Km defibra bajo el lago Gova. Ms adelante, el laboratorio deLos Alamos logr6 una distancia de 50 kil6metros.

Actualmente, ingenieros de la compa Toshibaen Gran Bretafia han conseguido enviar un mensajea ms de 100 kil6metros por un cable de fibra 6pticautilizando criptografia cutica a la velocidad de 2 ki-lobits por Segundo, lo que permitir comercializar estatecnologia, incluso podria utilizarse la QKD (QuantumKey Distribution).

Los sistemas criptogrficos cuticos aprovechanel Principio de Incertidumbre de Heisenberg, el cualal medir un sistema cutico en general lo perturba,ofreciendo informaci6n distinta a la de su estado antesde la medida. El escuchar detr de las puertas en uncanal de comunicaciones cutico causa un disturbioinevitable.Loselementosdelintercambiodeinformaci6n

del quantum son observaciones del mismo; los fotonesson puestos tipicamente en un estado particular por elremitenteydespusobservadosporeldestinatario.Debi-do al principio de incertidumbre, cierta informaci6n delquantum ocurre como conjugaciones que no se puedanmedirsimuleamente.Dependiendo de c6mo se realizala observaci6n,diversos aspectos delsistema pueden sermedidos - por ejemplo, las polarizaciones de fotones sepueden expresar en cualquiera de tres diversas bases:rectilineo, circular y diagonal - pero observado en unabase seleccionada al azar.

Asi, si el receptor y el remitente no concuerdan enque base de un sistema del quantum est utilizando,el receptor puede destruir la infoaci6n del mensa-jero sin ganar cualquier cosa ntil. Este, entonces, es elacercamiento total a la transmisi6n del quantum de lainformaci6n:elremitentelocodificaenestadosdelquan-tum, el receptor observa estos estados y entonces, porla discusi6n publica de las observaciones, el remitente yel receptor convienen un cuerpo de la informaci6n quecomparten (con probabilidad arbitrariamente alta). Sudiscusi6n se ocupa de los errores, mismos que se puedenintroducir por ruido al azar o por eavesdroppers, perodebe ser en general para no comprometer la informa-ci6n. Mientras que la criptografia dica emplea variastmicas matemticas para restringir a los indiscretos,en la teoria Cutica la informaci6n es protegida por lasleyes de la fisica. En la criptografia dica una seguridadabsoluta de la informaci6n no puede ser garantizada,mientras que el principio del enredo y la incertidumbrede Heisenberg se puede explotar en un sistema de lacomunicaci6n segura.

La criptografia del quantum proporciona los me-dios para que dos participantes intercambien una Havede codificaci6n sobre un canal privado con completaseguridad. Hay por lo menos tres tipos principales deCriptosistemasparaladistribuci6ndellaves,estosson:a)Criptosistemaconlacodificaci6nbasadaendosobserva-dores que no conmutan,propuestos por S. Wiesner,C.H.BennettyG.Brassard, b) Criptosistema conla codificaci6nconstruida sobre el enredo del quantum y el teorema deBell, propuesto por A.K Ekert, y c) Criptosistema conla codificaci6n basada en dos vectores no ortogonales,propuestos por C.H. Bennett.

3.1 CRIPTOSISTEMA DE QUANTUM

El criptosistema de quantum se puede explicar conel ejemplo siguiente: el sistema incluye un transmisor yun receptor; un remitente puede utilizar el transmisorpara enviar los fotones en una de cuatro polarizaciones:

Polibits, nmTt. 36Julio - Diciembre 2007

33

Criptografia Cutica: Un Nuevo Paradigma

0o, 450, 900 o 1350, mientras que un recipiente en el otroextremo utiliza el receptor para medir la polarizaci6n.Seg1m las leyes meccas del quantum, el receptorpuede distinguir entre las polarizaciones rectilineas (00y 90o), o puede ser configurado rpidamente de nuevopara discriminar entre las polarizaciones diagonales(450 y 135o), pero nunca distinguir ambos tipos. La dis-tribuci6n dominante requiere varios pasos: el remitenteenvia los fotones con una de las cuatro polarizacionesque se liguen alazar; para cada fot6n entrante,el receptorelige al azar el tipo de medida, rectilineo o diagonal. Elreceptor registra las medidas y las mantiene secretas.El receptor posteriormente anuncia publicamente eltipo de medida (no los resultados) y el remitente diceal receptor que medidas estaban del tipo correcto. Elremitente y receptor guardan todos los casos en loscuales las medidas del receptor son del tipo correcto.Estos casos se traducen en trozos (unos y ceros) y detal modo se convierte en una Have. Un eavesdropper estalimitado para producir errores a esta transmisi6n , porque no sabe por adelantado el tipo de polarizaci6n decada fot6n, y la mecca del quantum no permite queadquiera valores agudos de dos observadores que noconmuten (polarizaciones rectilineas y diagonales). Losdos usuarioslegitimosprueban el quantum para escuchardetr de la puerta,revelando un subconjunto de azar detrozos dominantes y comprobando (en publico) la tasade error. Aunque no pueden evitar escuchar detr delas puertas, un eavesdropper nunca los engafiar porqueel esfuerzo sutil y sofisticado de golpear ligeramente elcanal ser detectado.

3.2 CRIPTOSISTEMA DEL ENREDO DEL QUANTUM Y EL

TEOREMA DE BELL

La idea principal de este criptosistema es basadaen una secuencia de los pares correlacionados que laparticula genera, con un miembro de cada par que esdetectado por cada partido (por ejemplo, un par de losfotones supuestos de Einstein Podolsky-�Rosen,que pola-rizaciones son medidas porlospartidos). Un eavesdropperen esta comunicaci6n tendria que detectar una particulapara leer la sefial,y retransmitirla en la orden para que supresencia siga siendo desconocida. Sin embargo, el actode la detecci6n de una particula de un par destruye sucorrelaci6ndel quantum conla otra,ylospartidospuedenverificar filmente si esto ha sido hecho, sin revelar losresultados de Sus propias medidas, por el excedente dela comunicaci6n en un canal abierto.

4. COMPs COMERCIALES RELACIONADAS

La criptografia cutica te6ricamente ha logradoevolucionar de forma satisfactoria y tiene definidos Susfundamentos con base enla interacci6n subat6mica y Suselementos como el bit cutico, compuertas Cuticas,tele transportaci6n de c6digo, paralelismo cutico yencriptaci6nCutica.[Steane97][Bennett98].Aunquenose ha logrado implementar una comunicaci6n Cuticaamt, se tienen grandes avances como la definici6n deunaarquitecturaCuticaampliamenteaceptadoporlosinvestigadores [OskinO2], la implementaci6n de peque-fios prototipos como la computadora de 5 bits cuticosdesarrollada por Steffen et al [SteffenOl], y el desarrollode tecnologias Cuticas comerciales [JohnsonO2a].

Las principales compafiias que actualmente estrealizando estrategias de desarrollo y comercializaci6ncon la criptografia cutica son:

* MagiQ Technologies* IdQuantique* BBN Technologies* D-Wave Systems* IBM* Hewlett-Packard,

IdQuantiquequienactualmentetieneenelmercadoelgenerador de nmrleros aleatorios cuticos. En el futurose espera que la criptografia cutica,es completamentedesarrollada (aproximadamente entre el 2020 a 2025), ytome el lugar de las Criptografias actuales. Una muestrade lo que ocurrir es Magiq, la primera empresa quelanzar al mercado tecnologia de Encriptaci6n Cutica,capaz de codificar flujos de datos y enviarlos a altas ve-locidades por las troncales de Internet, de forma similara los trabajos experimentales desarrollados por PremKumar y Horace Yuen, profesores de la UniversidadNorthwestern [JohnsonO2a] [JohnsonO2b].

5. CONCLuSIONES

Dos limitaciones importantes enfrenta la implemen-taci6n de la criptografia cutica: 1) la presencia deelementos en estado liquido y gaseoso en el proceso deinteracci6n subat6mica, que hacen muy dificil el lograrmodelos donde intervengan miles de bits cuticos. 2)no se puede realizar una lectura sin producir cambios enella,limitaci6n dada porla naturaleza de las interacciones

Polibits, nm. 36Julio - Didembre 2007

34

Criptografia Cutica: Un Nuevo Paradigma

[KeyesOl] Keyes, R., "Fundamental limits of silicon te-chnology", in Proceedings of the IEEE (Volume:89 Issue: 3, March 2001), Page(s): 227 -239.

[NayakO2] Nayak, A., Salazman, J., "On Communica-tion over an Entanglement-Assisted QuantumChannel", in Proceedings of the 34th Annual ACMSymposium on Theory of Computing (2002).

[OskinO2] Oskin,M.,Chong,F.,Chuang I.,"APracticalArchitectureforReliableQuantumComputers",inComputer(Volume:35lssue:1,Jan.2002),Page(s):79 -87.

[Steane97] Steane, A., "Quantum Computing", in De-partment of Atomic and Laser Physics (Universityof Oxford, , England,July, 1997).

[SteffenOl] Steffen, M., Vandersypen, L., Chuang, I.,"Toward Quantum Computation: A Five-QubitQuantum Processor~, in IEEE MICRO (Volume:21 Issue: 2, March-April 2001). Page(s): 24 -34.

[SvennsonOl] Svennson, C., "Future of CMOS - physi-cal limits, trends, and perspectives", in QNANOWorkshop (2001).

[WhiteOO] White, A., James, D., Munro, W., Kwiat, P.,"Measuringentanglementandentanglementmea-sures", in Quantum Electronics and Laser ScienceConference (2000), Page(s): 163 -163.

[Zbinden98] Ribordy, G., Gautier,J.-D., Gisin, N., Guin-nard,O., Zbinden,H.,"Automated �plug and play'quantum key distribution", Electronics Letters(Volume: 34 Issue: 22 , 29 Oct. 1998), Page(s):2116 -2117.

con los elementos subat6micos. Estos cambios son im-predecibles y se propagan a lo largo de todo el sistema,por lo que es necesario integrar complejos mecanismosde correcci6n de errores que agregan sobrecarga en pro-porciones exponenciales. No obstante, en las pr6ximasdcadas ser realidad y de uso cotidiano los criptosis-temas cuficos en las redes como la Internet, gracias alos avarices tecnol6gicos de la computaci6n cutica.

AGRADEC~OS

MAMV agradece el apoyo recibido del programa EDDdel IPN.

RSO agradece el soporte econ6mico recibido por laSecretaria de Investigaci6n y Posgrado del IPN (SIP-IPN), a travs del proyecto 20071024 y del programaEDI, asi como del Sistema Nacional de Investigadores(SNI-Mxico).

R ~ cLrs

[AmbainisO2]Ambainis, A.,Smith,A.,Yang,K., "Extrac-ting Quantum Entanglement", in Proceedings ofthe l7th IEEE Annual Conference on Computa-tional Complexity" (2002).

[Bennett98] Bennett, C., Shor, P., "Quantum informationtheory", in InformationTheory IEEETransactions(Volume: 44 Issue: 6 , Oct. 1998), Page(s): 2724-2742.

[BethOO] Beth, T., "Quantum Computing: An Introduc-tion", in ISCAS 2000 - IEEElntemational Sympo-sium on Circuits and Systems (May 28-31, 2000,Genova, Switzerland).

[Hughes94] Hughes, R.,J., "Quantum Cryptography",(1994).

[JohnsonO2a]Jonson,R.,"Magiqemploysquantumtech-nologyforsecureencryption",inEETIMES,http://www.eetonline.com/at/news/0EG20021105S0019(November 6, 2002).

[JohnsonO2b]Jonson, R., "Quantum encryption secureshigh-speed data stream", in http://www.eetonline.corn/at/news/0EG20021107S0031 (November 8,2002).

35 Polibits, nmTt. 36Julio - Diciembre 2007