guiaProteccionCriptografia

-

Upload

shiroeangarita -

Category

Documents

-

view

213 -

download

1

description

Transcript of guiaProteccionCriptografia

-

Seguridad de la Informacin: Un acercamiento criptogrfico. Carlos Angarita Pealoza Estudiante

-

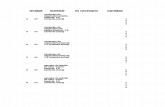

IntroduccinLa seguridad de la informacin es un aspecto fundamental en la era de las tecnologas de la informacin y la comunicacin, puesto que existen muchos datos sensibles que necesitan ser protegidos. La criptografa se presenta como una alternativa de solucin para evitar acceso a la informacin puesto que es la rama del conocimiento que estudia la forma de alterar el lenguaje de manera que la informacin sea ininteligible para receptores no autorizados. A travs de esta lnea de tiempo se pretende enunciar los eventos mas importantes para la criptografa a travs de la historia mostrando mtodos clsicos tan importantes como Vegenere, el disco de Alberti o los mtodos de cifrados actuales como AES o PGP.

-

ObjetivosObjetivo GeneralConstruir una lnea de tiempo sobre la seguridad de la informacin enfocando a la criptografa.Objetivos EspecificoConsultar en la literatura los mtodos mas importantes de encriptacin a travs de la historia.Generar una lnea de tiempo con la informacin obtenida.

-

Marco terico La lnea de tiempo se puede consultar en la siguiente direccin web.http://timeglider.com/timeline/c68d537e94f799b5

A continuacin la transcripcin del texto de la lnea de tiempo.

-

AtbashEntre los aos 500 y 600 a.C., escribanos hebreos utilizaban un alfabeto al revs (como ejemplo est el Libro de Jeremas), es decir cuando queran escribir la primera letra del alfabeto escriban la ltima y cuando queran escribir la ltima utilizaban la primera y as sucesivamente con todo el alfabeto, a esta forma de escribir se le llama cdigo espejo o Atbash.

-

La escitala espartanaEl origen de esta tcnica se remonta al ao 400 a. C. Era utilizada en la antigua Grecia por los espartanos para enviar mensajes ocultos entre las tropas militares.La escitala era un listn de madera en el que se enrollaba una tira de cuero. Sobre esta tira se escriba el mensaje que se quera ocultar en columnas paralelas al eje del palo. Al desenrollar la tira se muestra un texto incoherente (aparentemente) con el texto inicial, pero que puede leerse volviendo a enrollar la tira sobre un palo del mismo dimetro queel primero. As, si el mensajero era interceptado, el mensaje que se encontraba era una serie de caracteres incomprensibles. Este procedimiento requiere que el emisor y el receptor del mensaje dispongan de un listn del mismo dimetro para poder descifrar el comunicado.

-

El cifrador de PolybiosEste sistema es el primer cifrado por sustitucin de caracteres. Se atribuye la invencin a el historiador griego Polybios y el sistema de cifrado consiste en sustituir un carcter por el numero o letra de una columna o fila. En este tablero de dimensiones 5x5 cada letra es equivalente a una pareja de ellas, correspondiendo a la fila y a la columna que forman sus coordenadas.

-

Cifrado CesarLos romanos hace 2100 aos idearon su propio sistema de encriptacin (a la altura de los anteriores) que consista en sustituir cada letra por otro que es el resultado de desplazar tres posiciones hacia la derecha desde el carcter origen en el abecedario.Esta tcnica se podra mejorar cambiando el abecedario desplazado por uno aleatorio, por ejemplo, pero el mtodo en principio es desplazando tres caracteres a la derecha (y para desencriptarlo hacerlo al contrario, a la izquierda).

-

Persecucin a cristianosDurante la persecucin de los primeros cristianos, stos se vieron obligados a expresar la idea de un ser superior por medio de smbolos (llamados smbolos apostlicos), principalmente utilizaron marcas de talleres monetarios con el fin de que los perseguidores no pudieran relacionarlos con el cristianismo ya que eran smbolos comunes para todos. Los sacerdotes de aquella poca mandaron poner dichos smbolos en todas las cosas relacionadas con la iglesia y se tienen vestigios de que se utilizaron hasta el siglo XVII a pesar de que en el ao 313 el imperio romano promulg el Edicto de Miln, el cual estableca el fin de las persecuciones a los cristianos. Ejemplos de estos smbolos son: un crculo representaba la eternidad, una lnea horizontal representaba a Jess, mientras que una X significaba Cristo.

-

Cifrados ArabesSe tienen conocimientos de que para el ao 1300 los rabes ya haban desarrollado alrededor de siete procedimientos de cifrado, los cuales se enlistan a continuacin:

Reemplazar unas letras por otras Escribir palabras al revs Invertir letras alternadas en el texto del mensaje original Dar a las letras un valor numrico y escribir dichos valores con smbolos Reemplazar cada letra con otras dos de forma que la suma de sus valores numricos fuera igual al valor numrico de la letra reemplazada Sustituir cada letra con el nombre de una persona o un objeto Sustituir las letras por signos lunares, pjaros, flores u otros signos inventados

-

Disco de AlbertiLeon Battista Alberti en el siglo XV crea un disco cifrador mediante el cual es posible transformar textos sin que exista una correspondencia nica entre el alfabeto del mensaje y el alfabeto usado para el cifrado. Con este sistema, cada letra del texto que se desea cifrar se corresponde con un carcter distinto dependiendo de la clave secreta utilizada. El disco est compuesto por dos anillos concntricos. El externo es fijo, ycontiene 24 casillas abarcando los 20 caracteres en latn (sin incluir la H J K U W Y) y los nmeros 1, 2, 3, y 4 para el texto a cifrar. Y el interno es mvil, disponiendo de los 24 caracteres en latn adems del signo & para el texto cifrado. Las 20 letras del disco externo estn en orden alfabtico al contrario que las 24 minsculas del disco interno. Al ser 24 los caracteres representados en cada disco, es posible definir hasta 24 sustituciones diferentes; es decir, dependiendo de la posicin que tenga el disco interior la cantidad mxima de alfabetos de cifrado es igual a 24. Luego, para cifrar un mensaje, una vez establecida la correspondencia entre caracteres de ambos discos, se convierte cada letra del texto que se desea cifrar en la letra correspondiente del disco interior.

-

Tratado sobre criptografaEntre 1375 y 1383 Cicco Simonetta, consejero y secretario de los duques Sforza en Miln, desarrolla su obra llamada Liber Zifrorum, la cual es considerada como el tratado de descifrado ms antiguo que se conoce. En dicha obra estudia y analiza diversos sistemas criptogrficos.

-

Libro de cdigo de Felipe IIEl 24 de mayo de 1556, con apenas un ao de reinado, el emperador espaol Felipe II escribi una carta a su to Fernando I (emperador del Sacro Imperio y Rey de Hungra) su decisin de cambiar las cifras usadas durante el reinado de su padre Carlos V, por haber cado en desuso o estar comprometidas. Seis meses despus, la primera Cifra General del reinado de Felipe II entr en vigor.La Cifra General era usada para las comunicaciones del Emperador con los principales miembros de su gobierno en el extranjero. Podemos considerarla como una clave diplomtica maestra. La Cifra General de 1556 tuvo los siguientes destinatarios: la Serensima Princesa de Portugal, gobernadora de Espaa el Duque de Saboya, gobernador de Flandes los Virreyes de Npoles, Sicilia y Catalua el Cardenal de Trento el Marqus de Pescara en Miln el Cardenal de Burgos en Sena el Prncipe Andrea Doria los embajadores en Roma, Venecia, Gnova, Francia e Inglaterra.

La Cifra General de 1556 est datada en Gante, a 8 de Noviembre de 1556, y segn David Kahn, fue uno de los mejores sistemas de su tiempo. Se compone de tres partes: un vocabulario de sustitucin monoalfabtica con homfonos (donde cada letra poda ser sustituido por un signo, a escoger entre varios); un silabario (para cifrar grupos de dos o tres letras); y un diccionario de trminos comunes.

-

Tablero de VignereLo que actualmente se conoce como Tablero de Vigenre tiene sus orgenes en el siglo XVI. Es una generalizacin del cifrado de Alberti, ya que es una disposicin de letras que contiene en orden los 26 alfabetos de Csar.Adicionalmente, suele introducirse una palabra clave constituida por una palabra o texto que se repite a lo largo de todo el mensaje que se desea cifrar. Tomando la letra de la clave que se corresponde con la letra a cifrar se busca su alfabeto de Csar equivalente que empieza con esa letra.Para cifrar mediante este mtodo se procede de la siguiente manera:1) Se busca una palabra clave sencilla que se pueda recordar fcilmente.2) Se escribe la palabra debajo del mensaje que se quiere cifrar, repitindola tantas veces como sea necesario.3) Cada letra del texto a cifrar se codifica con el alfabeto de la tabla marcado por la letra inferior (de la palabra clave) correspondiente

-

Cifrador de discos de JeffersonEn 1790 Thomas Jefferson cre un cilindro formado por varios discos coaxiales en donde cada uno tena escrito en la parte exterior un alfabeto, tal y como se muestra en la figura 1.2.5. Cada disco se ajustaba de tal modo que en una generatriz del cilindro se formara el mensaje en claro y el criptograma se obtena de cualquiera de las otras generatrices.

-

Cifrado de PlayfairEn 1854 Sir. Charles Wheatstone dise un mtodo de cifrado llamado Playfair, este mtodo era parecido al de Polybios solo que ahora en vez de que cada carcter se sustituyera por dos caracteres slo se sustitua por uno. En esta sustitucin digrmica, la clave viene dada por una matriz de cifrado de 5x5 caracteres (sin las letras J ni ). Para empezar, colocamos en la primera fila de la matriz la palabra clave sin letras repetidas.Reglas para cifrar 2 caracteres m1 m2:

Si m1 y m2 se encuentran en la misma fila, escoger c1 y c2 situados a su derecha (circularmente) Si m1 y m2 se encuentran en la misma columna, escoger c1 y c2 situados debajo (circularmente) Si m1 y m2 se encuentran en distintas filas y columnas, escoger c1 y c2 situados en la diagonal opuesta Si m1 = m2, insertar carcter sin significado entre m1 y m2 para evitar su repeticin, y despus aplicar las reglas 1-3 Si el nmero de letras es impar, aadir una sin significado al final del texto

-

Cifrado de WheatstonePara 1867 Wheatstone haba ideado un nuevo disco de cifrado que en realidad se trataba de una versin mecnica del disco de Alberti; esta nueva versin ocupaba en el disco exterior el alfabeto ingls ms un signo de + colocados de manera ordenada en sentido de las manecillas del reloj y el disco inferior tena solamente 26 casillas con el alfabeto colocado de manera desordenada. Las agujas estaban engranadas de tal manera que cuando la externa giraba 27 posiciones, la interna lo hacia 26, estableciendo de esta manera una correspondencia entre los dos alfabetos.

-

Cifrador de BazeriesEn 1890 tienne Bazeries, tomando como base el cilindro de Jefferson cre un cilindro que constaba de 20 discos coaxiales con 25 letras en cada uno de ellos, la diferencia con el cilindro de Jefferson es bsicamente la manera de cifrar el mensaje, ya que el disco de Bazeries al tener un disco adicional con nmeros impresos, el criptograma del mensaje en claro poda conformarse con letras de varias generatrices estableciendo el nmero de la generatriz con que se cifraba cada carcter del mensaje en claro.

-

Cifrado Vernam En 1917 Gilbert Vernam inventa un cifrado basado en un sistema de sustitucin a travs de un alfabeto binario (cinco dgitos binarios por cada carcter alfabtico). Con este mtodo se abordan cuestiones probabilsticas mediante la generacin de nmeros aleatorios.La mayor utilizacin del Cifrado Vernam fue durante la segunda guerra mundial por espas de varios pases. Durante muchos aos se sostuvo la teora de que este mtodo era totalmente seguro, pero en 1949 se demuestra matemticamente las tcnicas necesarias para descriptar el mensaje cifrado.Los pasos a seguir para cifrar un mensaje son: Transformamos el mensaje original a cdigo binario. Se crea la clave a travs de una secuencia binaria aleatoria de la misma longitud que el texto que se desea cifrar.Se suma el mensaje original y la clave mediante una suma mdulo 2^1 y la operacin resultante es el mensaje cifrado.

-

La maquina EnigmaEn 1923 Arthur Sherbius, un ingeniero alemn, dio a conocer una mquina llamada Enigma, se trataba de una mquina que en su exterior pareca una mquina de escribir comn pero en su interior estaba compuesta por un mecanismo que trasformaba la letra tecleada en otra, estaba compuesta por un conjunto de ruedas cuyas caras tenan contactos elctricos entre s.

Existieron varios modelos de esta mquina; el primero, contaba con cuatro ruedas con un alfabeto de 28 letras cada una, poda cambiarse entre el modo de cifrado y el de descifrado, adems tena un sistema de impresin. Las ruedas podan cambiarse de lugar por lo que la clave para el uso de esta mquina consista en el orden en que eran colocadas las ruedas y la posicin inicial de cada una. Varios gobiernos adquirieron esta mquina, algunos para estudiarla y otros para usarla en sus comunicaciones, por ejemplo, el gobierno de Alemania mand modificarla con el fin de hacerla ms segura para utilizarla plenamente en sus comunicaciones ya que crean que un criptograma obtenido con Enigma era indescifrable. Pero fue el gobierno Polaco el que hizo estudios intensos para descriptar los criptogramas obtenidos con Enigma, y lo lograron mediante el empleo de mquinas que ellos mismos desarrollaron y que les facilitaron el trabajo, estas mquinas fueron el Ciclmetro y la Bomba. Como la mquina Enigma utilizada por los alemanes era habitualmente modificada as como los protocolos para su manejo, los britnicos mejoraron la Bomba y pudieron descriptar mensajes que los Polacos ya no pudieron.

-

ShannonLa era de la criptografa moderna comienza realmente con Claude Shannon, que podra decirse que es el padre de la criptografa matemtica. En 1949 public el artculo Communication Theory of Secrecy Systems en la Bell System Technical Journal, y poco despus el libro Mathematical Theory of Communication, con Warren Weaver. Estos trabajos, junto con los otros que public sobre la teora de la informacin y la comunicacin, establecieron una slida base terica para la criptografa y el criptoanlisis.

-

CriptosecretismoPoco a poco la criptografa desapareci de la escena para quedarse dentro de las organizaciones gubernamentales dedicadas al espionaje y el contraespionaje. De ellas la ms importante fue la NSA de Estados Unidos.La NSA acapar y bloque casi totalmente la publicacin de cualquier avance en el campo de la criptografa desde principios de los 50 hasta mediados de los 70. Por esta razn casi toda la informacin disponible sobre el tema era la bsica y totalmente anticuada. Sus estrategias para conseguir esto fueron las siguientes: La NSA dispona de un importante presupuesto lo que le permita pagar bien a sus empleados, disponer de una plantilla de colaboradores amplia y de conseguir equipamiento de difcil acceso por su precio. Esto consegua atraer a los mejores investigadores en criptografa. Para trabajar, colaborar o recibir cursos y/o recursos de la NSA a los investigadores se les obligaba a mantener secreta la informacin y someter sus futuros trabajos al control de la NSA. Esto provocaba que para acceder a cierto tipo de informacin era necesario pertenecer al grupo de 'colaboradores de la NSA'. Se presionaba para que no se publicaran artculos o libros sobre criptografa y sobre la propia NSA. Por ejemplo se presion a David Kahn para evitar la publicacin de su libro Codebreakers. Finalmente la NSA consigui quitar tres fragmentos especficos del libro. Por ley revelar informacin sobre criptografa de la II guerra mundial era un acto de traicin. La NSA supervisaba todas las solicitudes de patentes relacionadas con la criptografa y estaba autorizada por ley para clasificar como secreto cualquier idea que considerara peligrosa que fuera de dominio pblico.Todos estos puntos provocaban que muchos investigadores aceptaran colaborar con la NSA ya que llegaban a la idea de que renunciado a colaborar con ella jams descubriran nada que valiese la pena ni tendran una carrera profesional satisfactoria.

-

DESA mediados de los 70 se vivieron dos importantes avances pblicos (es decir, no secretos). El primero fue la publicacin del borrador del Data Encryption Standard en el Registro Federal estadounidense el 17 de marzo de 1975. La propuesta fue enviada por IBM, por invitacin de la Oficina Nacional de Estndares (ahora NIST), en un esfuerzo por desarrollar sistemas de comunicacin electrnica segura para las empresas como los bancos y otras organizaciones financieras grandes. Tras asesoramiento y ciertas modificaciones por parte de la NSA, fue adoptado y publicado como un Federal Information Processing Standard en 1977 (actualmente el FIPS 46-3). El DES fue el primer cifrado accesible pblicamente que fue bendecido por una agencia nacional como la NSA. La publicacin de sus especificaciones por la NBS estimul una explosin del inters pblico y acadmico por la criptografa.

-

Clave PublicaEl segundo desarrollo, en 1976, fue quizs ms importante todava, ya que cambi de manera fundamental la forma en la que los criptosistemas pueden funcionar. Fue la publicacin del artculo New Directions in Cryptography, de Whitfield Diffie y Martin Hellman. Introdujo un mtodo radicalmente nuevo para distribuir las claves criptogrficas, dando un gran paso adelante para resolver uno de los problemas fundamentales de la criptografa, la distribucin de claves, y ha terminado llamndose intercambio de claves Diffie-Hellman. El artculo tambin estimul el desarrollo pblico casi inmediato de un nuevo tipo de algoritmo de cifrado, los algoritmos de cifrado asimtrico.Antes de eso, todos los algoritmos de cifrado tiles eran algoritmos de cifrado simtrico, en los que tanto el remitente como el destinatario utilizan la misma clave criptogrfica, que ambos deben mantener en secreto. En contraste, el cifrado de clave asimtrica utiliza un par de claves relacionadas matemticamente, en el que una de ellas descifra el cifrado que se realiza con la otra. Algunos (pero no todos) de estos algoritmos poseen la propiedad adicional de que una de las claves del par no se puede deducir de la otra por ningn mtodo conocido que no sea el ensayo y error. Con un algoritmo de este tipo, cada usuario slo necesita un par de claves. Designando una de las claves del par como privada (siempre secreta) y la otra como pblica (a menudo visible), no se necesita ningn canal seguro para el intercambio de claves. Mientras la clave privada permanezca en secreto, la clave pblica puede ser conocida pblicamente durante mucho tiempo sin comprometer la seguridad, haciendo que sea seguro reutilizar el mismo par de claves de forma indefinida.Para que dos usuarios de un algoritmo de clave asimtrica puedan comunicarse de forma segura a travs de un canal inseguro, cada usuario necesita conocer su clave pblica y privada y la clave pblica del otro usuario.

-

RSAEl algoritmo fue descrito en 1977 por Ron Rivest, Adi Shamir y Leonard Adleman, del Instituto Tecnolgico de Massachusetts (MIT); las letras RSA son las iniciales de sus apellidos. Clifford Cocks, un matemtico britnico que trabajaba para la agencia de inteligencia britnica GCHQ, haba descrito un sistema equivalente en un documento interno en 1973. Debido al elevado coste de las computadoras necesarias para implementarlo en la poca su idea no trascendi. Su descubrimiento, sin embargo, no fue revelado hasta 1997 ya que era confidencial, por lo que Rivest, Shamir y Adleman desarrollaron RSA de forma independiente.El algoritmo fue patentado por el MIT en 1983 en Estados Unidos con el nmero 4.405.829. Esta patente expir el 21 de septiembre de 2000. Como el algoritmo fue publicado antes de patentar la aplicacin, esto impidi que se pudiera patentar en otros lugares del mundo. Dado que Cocks trabaj en un organismo gubernamental, una patente en Estados Unidos tampoco hubiera sido posible.

-

Zimmermann y la defensa a la Criptografa de uso pblico.El actor ms notable en la defensa del cifrado fuerte para uso pblico fue Phil Zimmermann con la publicacin de PGP (Pretty Good Privacy) en 1991. Distribuy una versin freeware de PGP cuando previ la amenaza de una legislacin, por aquel entonces en consideracin por el gobierno estadounidense, que requerira la creacin de puertas traseras en todas las soluciones criptogrficas desarrolladas dentro de EEUU. Sus esfuerzos para publicar PGP en todo el mundo le granjearon una larga batalla con el Departamento de Justicia por la supuesta violacin de las restricciones de exportacin. Finalmente, el Departamento de Justicia abandon el caso contra Zimmermann, y la distribucin freeware de PGP se hizo mundial y termin convirtindose en un estndar abierto (RFC2440 u OpenPGP).

-

AESDES fue suplantado oficialmente por el Advanced Encryption Standard (AES) en 2001, cuando el NIST anunci el FIPS 197. Tras una competicin abierta, el NIST seleccion el algoritmo Rijndael, enviado por dos criptgrafos belgas, para convertirse en el AES. El DES, y otras variantes ms seguras (como el Triple DES; ver FIPS 46-3), todava se utilizan hoy en da, y se han incorporado en muchos estndares nacionales y de organizaciones. Sin embargo, se ha demostrado que el tamao de su clave, 56 bits, es insuficiente ante ataques de fuerza bruta (un ataque as, llevado a cabo por el grupo pro libertades civiles digitales Electronic Frontier Foundation en 1997, tuvo xito en 56 horas la historia se cuenta en Cracking DES, publicado por O'Reilly Associates). Como resultado, hoy en da el uso sin ms del cifrado DES es sin duda inseguro para los nuevos diseos de criptosistemas, y los mensajes protegidos por viejos criptosistemas que utilizan el DES, y de hecho todos los mensajes enviados desde 1976 que usan el DES, tambin estn en riesgo. A pesar de su calidad inherente, el tamao de la clave DES (56 bits) fue considerado por algunos como demasiado pequeo incluso en 1976; quizs la voz ms sonora fue la de Whitfield Diffie. Haba sospechas de que las organizaciones gubernamentales tenan suficiente potencia de clculo para romper los mensajes DES; ahora es evidente que otros han logrado esa capacidad.

-

Conclusiones La criptografa es una rama del conocimiento indispensable para la proteccin de informacin sensible puesto que permite hacer ininteligible esta para personas no autorizadas.La clasificacin mas tpica para mtodos criptogrficos es de simtrica y asimtrica, siendo esta ultima mucho mas til pues permite resolver el problema de distribucin de claves.Todo mtodo de cifrado puede romperse con suficiente tiempo y poder computacional.

-

Bibliografahttp://serdis.dis.ulpgc.es/~ii-cript/PAGINA%20WEB%20CLASICA/CRIPTOGRAFIA/jefferson.htm Consultado por ultima vez el 18 de marzo del 2015http://es.wikipedia.org/wiki/Cifrado_de_Playfair Consultado por ultima vez el 18 de marzo del 2015http://es.wikipedia.org/wiki/Cifrado_de_Vigen%C3%A8reConsultado por ultima vez el 18 de marzo del 2015http://www.egov.ufsc.br/portal/sites/default/files/la_criptografia_desde_la_antigua_grecia_hasta_la_maquina_enigma1.pdf Consultado por ultima vez el 18 de marzo del 2015http://www.genbetadev.com/seguridad-informatica/que-es-y-como-surge-la-criptografia-un-repaso-por-su-historia Consultado por ultima vez el 18 de marzo del 2015http://redyseguridad.fi-p.unam.mx/proyectos/criptografia/criptografia/index.php/1-panorama-general/12-historia-de-la-criptografia Consultado por ultima vez el 18 de marzo del 2015http://es.wikipedia.org/wiki/Historia_de_la_criptograf%C3%ADa Consultado por ultima vez el 18 de marzo del 2015http://docsetools.com/articulos-enciclopedicos/article_80922.html Consultado por ultima vez el 18 de marzo del 2015